LAB 14: Chống IP Address Spoofing bằng ACLs

Mục tiêu

Cấu hình để router hạn chế IP address spoofing

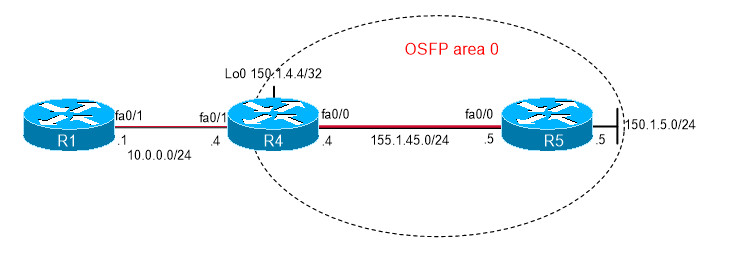

Hình vẽ

Mô tả

- Tiến hành lọc IP address ở phía ngoài dựa theo các tiêu chuẩn đưa ra trong RFC 1918, RFC 3330

- Lọc những ingress traffic, deny những IP address không hợp lệ dựa theo khuyến cáo trong RFC 2627.

- Mạng bên trong được cho phép ra ngoài, tuy nhiên sẽ bị deny nếu traffic đến từ phía outside nhưng lại có địa chỉ source là mạng bên trong.

- Lọc ICMP redirect messages và tắt tính năng IP source routing

- Chú ý không block địa chỉ source 0.0.0.0/32 ở interface bên trong, bởi vì DHCP thường dùng địa chỉ này để gửi requests.

- Cấu hình “Standard NAT”

- Apply toàn bộ cấu hình trên Router 4

- Tạo ACL OUTSIDE_IN

- Lọc ICMP redirects và packets có source từ host 0.0.0.0

- Lọc traffic theo khuyến cáo của RFC 1918

- Lọc traffic theo khuyến cáo của RFC 3330

- Deny các packets có sourced từ mạng bên trong 150.1.4.0/24 theo RFC2627

- Tạo ACL INSIDE_IN

- Lọc ICMP redirects

- Cho phép UDP packets từ host 0.0.0.0/32 đến 10.0.0.4 (địa chỉ của R4) port BOOTPs

- Cho phép mạng 10.0.0.0/24 ra ngoài theo khuyến cáo của RFC 2627

- Block và log lại các traffic còn lại

- Apply ACL INSIDE_IN lên interface fa0/1 của Router 4 theo chiều in

- Apply ACL OUTSIDE_IN lên interface fa0/0 của Router 4 theo chiều in.

Cấu hình tham khảo

Bước 1: Cấu hình địa chỉ IP, định tuyến, static NAT

Router 4

!

interface Loopback0

ip address 150.1.4.4 255.255.255.0

ip ospf network point-to-point

!

interface FastEthernet0/0

ip address 155.1.45.4 255.255.255.0

ip nat outside

ip virtual-reassembly

speed auto

!

interface FastEthernet0/1

ip address 10.0.0.4 255.255.255.0

ip nat inside

ip virtual-reassembly

speed auto

!

!

router ospf 1

log-adjacency-changes

network 150.1.4.0 0.0.0.255 area 0

network 155.1.45.0 0.0.0.255 area 0

!

ip classless

!

ip nat inside source static 10.0.0.1 interface Loopback0

!

Router 5

!

interface FastEthernet0/0

ip address 155.1.45.5 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet0/1

ip address 150.1.5.5 255.255.255.0

duplex auto

speed auto

no keepalive

!

router ospf 1

log-adjacency-changes

network 150.1.5.0 0.0.0.255 area 0

network 155.1.45.0 0.0.0.255 area 0

!

Router 1

!

interface FastEthernet0/0

ip address 10.0.0.1 255.255.255.0

duplex auto

speed auto

!

ip classless

ip route 0.0.0.0 0.0.0.0 10.0.0.4

!

Bước 2: Tạo access-list INSIDE_IN và OUTSIDE_IN

Router 4

- Tắt tính năng IP source routing

!

no ip source-route

!

- Tạo access-list INSIDE_IN

ip access-list extended INSIDE_IN

deny icmp any any redirect

permit ip 10.0.0.0 0.0.0.255 any

permit udp host 0.0.0.0 host 10.0.0.4 eq bootps

deny ip any any log

- Tạo access-list OUTSIDE_IN

ip access-list extended OUTSIDE_IN

remark ==

remark == attacker có thể dùng redirect để spoofing

remark ==

deny icmp any any redirect

remark ==

remark == RFC 1918

remark ==

deny ip 10.0.0.0 0.255.255.255 any

deny ip 172.16.0.0 0.15.255.255 any

deny ip 192.168.0.0 0.0.255.255 any

remark ==

remark == RFC 3330

remark ==

deny ip host 0.0.0.0 any

deny ip 224.0.0.0 31.255.255.255 any

deny ip 127.0.0.0 0.255.255.255 any

deny ip 169.254.0.0 0.0.255.255 any

deny ip 192.0.2.0 0.0.0.255 any

remark ==

remark == RFC 2627

remark ==

deny ip 150.1.4.0 0.0.0.255 any

remark ==

remark == End of List

remark ==

permit ip any any

!

!

- Apply ACLs lên các interface của Router 4

Router 4

!

interface FastEthernet0/0

ip access-group OUTSIDE_IN in

!

interface FastEthernet0/1

ip access-group INSIDE_IN in

!

Bước 3: Kiểm tra

Router 4

R4#show ip access-lists

Extended IP access list INSIDE_IN

10 deny icmp any any redirect

20 permit ip 10.0.0.0 0.0.0.255 any

30 permit udp host 0.0.0.0 host 10.0.0.4 eq bootps

40 deny ip any any log

Extended IP access list OUTSIDE_IN

10 deny icmp any any redirect

20 deny ip 10.0.0.0 0.255.255.255 any

30 deny ip 172.16.0.0 0.15.255.255 any

40 deny ip 192.168.0.0 0.0.255.255 any

50 deny ip host 0.0.0.0 any

60 deny ip 224.0.0.0 31.255.255.255 any

70 deny ip 127.0.0.0 0.255.255.255 any

80 deny ip 169.254.0.0 0.0.255.255 any

900 deny ip 192.0.2.0 0.0.0.255 any

100 deny ip 150.1.4.0 0.0.0.255 any

110 permit ip any any

R4#

Thông tin khác

- » ĐĂNG KÝ THAM GIA LỚP ĐÀO TẠO GIẢNG VIÊN CCNA THÁNG 7 TẠI TRUNG TÂM TIN HỌC VNPRO (10.07.2023)

- » VNPRO HÂN HẠNH PHÁT HÀNH BẢN TIN DANCISCO THÁNG 07/2023 (04.07.2023)

- » LAB 13: Dùng CAR để hạn chế Smurf Attack (03.07.2023)

- » VnPro xin chúc mừng các anh/chị học viên thi đậu chứng chỉ quốc tế CCNP SD-WAN (01.07.2023)

- » BẾ GIẢNG LỚP CCNA 23A06 (01.07.2023)

- » LAB 12: Cấu hình Application Port-Mapping với CBAC (30.06.2023)

- » LỊCH KHAI GIẢNG THÁNG 7/2023 (30.06.2023)

- » Lab : Dự phòng đường đi với Static Route – Kiểm tra với Track IP SLA (29.06.2023)