BẢO MẬTCHO THIẾT BỊ ROUTER PART 7

1.Giám sát DHCP

Giám sát DHCP (DHCP snooping) ngăn ngừa những tổn thất do vài kiểu tấn công dùng giám sát DHCP (DHCP snooping) gây ra. DHCP snooping làm cho một switch kiểm tra các thông điệp DHCP và lọc các thông điệp bị xem là không phù hợp. DHCP snooping cũng xây dựng một bảng của các địa chỉ và các cổng dựa trên những thông điệp DHCP hợp lệ gọi là bảng kết hợp DHCP snooping. Tính năng DHCP snooping sau đó sẽ dùng bởi DAI và bởi tính năng bảo vệ IP nguồn (IP Source Guard).

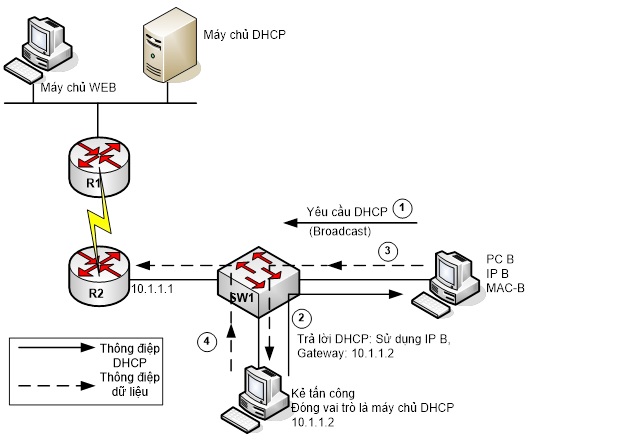

Hình 21.6 mô tả một kiểu tấn công người đứng giữa thu nhận thông tin trong đó dùng DHCP.

DHCP hợp lệ nằm ở vùng khác, trong khi đó DHCP của máy tấn công nằm ở LAN cục bộ, hoạt động như máy chủ DHCP.

Hình 21.6: Cách tấn công đứng giữa thu nhận thông tin

Các bước dưới đây giải thích làm thế nào một máy tấn công có thể trở thành người đứng giữa thu nhận thông tin.

- PC B yêu cầu một địa chỉ IP dùng DHCP.

- PC của kẻ tấn công trả lời, cấp cho một địa chỉ IP/mặt nạ nhưng dùng địa chỉ của chính nó là ngõ ra mặc định (default gateway).

- PC B gửi các khung tin dữ liệu nghĩ rằng máy tấn công là ngõ ra mặc định.

- Máy tấn công trung chuyển các khung tin trên, trở thành người đứng giữa thu nhận thông tin.

Chú ý PC B sẽ dùng gói tin trả lời DHCP đầu tiên mà nó nhận được, vì vậy những gói tin DHCP hợp lệ phải đi qua đường WAN sẽ chậm hơn những gói trả lời DHCP của máy tấn công.

Tính năng DHCP snooping hạn chế kiểu tấn công đó cho những cổng mà nó xem là không tin cậy. DHCP snooping cho phép tất cả các thông điệp DHCP trên những cổng tin cậy, nhưng nó sẽ lọc bỏ những thông điệp DHCP trên những cổng không tin cậy. Cơ chế này hoạt động dựa trên giả thiết rằng các máy trạm DHCP trên tồn tại trên những cổng không tin cậy, và kết quả là switch sẽ lọc những thông điệp DHCP đi vào mà các thông điệp này được gửi bởi các máy chủ. Vì vậy từ quan điểm thiết kế, các cổng không dùng của switch và các cổng không được bảo vệ phải được cấu hình như là không tin cậy đối với dịch vụ DHCP snooping.

DHCP snooping cũng cần phải kiểm tra các thông điệp máy trạm DHCP trên những cổng không tin cậy, bởi vì những kiểu tấn công khác có thể dùng các thông điệp của máy trạm DHCP. Máy chủ DHCP nhận dạng các máy trạm dựa trên địa chỉ phần cứng do client khai báo trong thông điệp yêu cầu DHCP. Một thiết bị đơn lẻ có thể hoạt động như nhiều thiết bị bằng cách gửi ra các thông điệp DHCP lặp lại, mỗi lần với một địa chỉ phần cứng khác nhau. Máy chủ DHCP nghĩ rằng các yêu cầu là đến từ các máy khác nhau sẽ gán các địa chỉ cho từng yêu cầu. Máy chủ DHCP sẽ nhanh chóng gán hết những địa chỉ sẵn có trong dãy địa chỉ, làm cho những yêu cầu hợp lệ từ những người dùng khác sẽ bị từ chối.

Đối với những cổng không tin cậy, DHCP snooping dùng các nguyên tắc sau đây để lọc gói tin:

- Nó lọc tất cả các thông điệp được gửi bởi máy chủ DHCP.

- Switch sẽ kiểm tra các thông điệp giải phóng (release) và “declient” trong bảng DHCP snooping. Nếu một địa chỉ IP trong những thông điệp này không được liệt kê cùng với những cổng trong bảng snooping, thông điệp sẽ bị loại bỏ.

Ngoài ra, switch có thể so sánh địa chỉ phần cứng của các yêu cầu DHCP với địa chỉ nguồn trong khung tin Ethernet.

Trong 3 hạng mục trên, hạng mục đầu tiên sẽ quản lý kiểu tấn công người đứng giữa nhận thông tin. Hạng mục thứ 2 sẽ ngăn ngừa các máy tấn công gửi ra các gói DHCP và sau đó cố gắng yêu cầu một địa chỉ được gán bởi cùng một địa chỉ, thông qua đó chiếm luôn kết nối của máy ban đầu. Hạng mục cuối cùng ngăn ngừa kiểu tấn công DoS trong đó một máy cố gắng xin cấp hết tất cả những địa chỉ IP mà máy chủ có thể cấp trong mạng.

Bảng 21.5 liệt lê các câu lệnh cấu hình chủ chốt để cấu hình DHCP snooping trên Switch của Cisco dòng Cat3550.

|

Lệnh |

Mục đích |

|

Ip dhcp snooping VLAN VLAN-range |

Lệnh ở chế độ toàn cục cho một hoặc nhiều VLAN |

|

[no]ip dhcp snooping trust |

Lệnh ở mức cổng để bật hay tắt một cổng. |

|

Ip dhcp snooping binding mac-address VLAN VLAN-id ip-address interface interface-id expiry seconds |

Lệnh ở chế độ toàn cục để thêm vào địa chỉ tĩnh trong cơ sở dữ liệu của DHCP snooping |

|

Ip dhcp snooping verify mac-address |

Lệnh này thêm vào việc kiểm tra địa chỉ MAC nguồn phảI đúng bằng địa chỉ của một yêu cầu DHCP. |

|

Ip dhcp snooping limit rate |

Gán số thông điệp tốI đa mỗI giây để ngăn ngừa kiểu tấn công DoS. |

Bảng 21.5: Bảng liệt kê các câu lệnh cấu hình DHCP Snooping

Thông tin khác

- » CCNA Automation – Biến bạn từ kỹ sư mạng thành kỹ sư mạng thời đại mới! (02.07.2025)

- » BẢO MẬTCHO THIẾT BỊ ROUTER PART 6 (17.08.2022)

- » BẢO MẬTCHO THIẾT BỊ ROUTER PART 5 (15.08.2022)

- » BẢO MẬTCHO THIẾT BỊ ROUTER PART 4 (12.08.2022)

- » BẢO MẬT CHO THIẾT BỊ ROUTER P3 (10.08.2022)

- » BẢO MẬT CHO THIẾT BỊ ROUTER P2 (08.08.2022)

- » BẢO MẬT CHO THIẾT BỊ ROUTER (06.08.2022)

- » TỔNG QUAN VỀ MPLS VPN (03.08.2022)