Bảo vệ cây STP bằng Root Guard và BPDU Guard

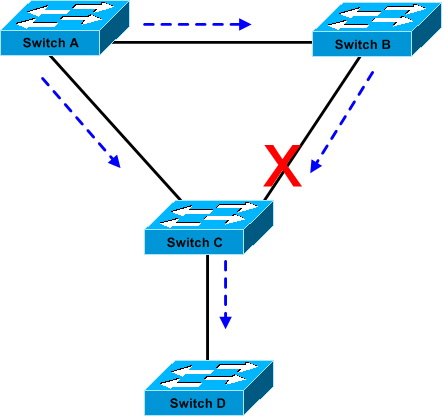

Trong kiểu tấn công này Attacker dùng một thiết bị đóng giả một switch trong hệ thống có chạy giao thức STP. Switch giả này sẽ buộc các switch khác trong hệ thống tính toán lại STP và nó sẽ gửi các BPDUs với switch priority là nhỏ nhất để được chọn là root bridge trong hệ thống. Và từ đó mô hình loop-free bị thay đổi, một số đường link có thể bị block và toàn bộ dữ liệu đổ về switch giả của Attacker.

Chúng ta sử dụng 2 khái niệm được đưa ra để bảo vệ mạng từ kiểu tấn công STP này:

+ Bảo vệ với Root Guard: tính năng root guard có thể được bật trên tất cả những cổng của sw trên mạng, root bridge thì không nên cấu hình root guard (đó là, bất kỳ port nào không phải là root port). Nếu một port được cấu hình Root Guard nhận một superior BPDU, thay vì tin BPDU, port đi tới trạng thái root-inconsistent (trạng thái mâu thuẫn). Khi port ở trạng thái này, không dữ liệu người dùng nào được chuyển qua nó. Tuy nhiên sau khi superior BPDU stop, port trở lại trạng thái forwarding.

Cấu hình Root Guard

Sw(config)# interface giga 0/1

Sw(config-if)# spanning-tree guard root

+ Bảo vệ với BPDU Guard: Tính năng BPDU Guard được bật trên tất cả những cổng được cấu hình với tính năng Cisco Portfast. Tính năng PortFast được bật trên tất cả những cổng kết nối tới thiết bị người dùng cuối như là PC. Nó giảm khoảng thời gian yêu cầu cho port chuyển sang trạng thái forwarding sau khi được kết nối.

Về logic portfast là port mà kết nối tới thiết bị người dùng cuối, không tiềm tàng tạo một topology loop. Vì vậy, port có thể chuyển trạng thái sang forwarding sớm bằng cách bỏ qua listening và learning, bật tính năng STP BPDU guard ở global configuration mode. Tính năng này không cho phép các PortFast nhận các gói tin BPDUs.

Cấu hình BPDU Guard

Sw(config)# interface giga 0/1

Sw(config-if)# spanning-tree portfast bpduguard

Đào Lê Hoàng – VnPro

Thông tin khác

- » Dữ liệu ngày 2/11/2017 (03.11.2017)

- » Dữ liệu ngày 3/11/2017 (03.11.2017)

- » Các loại địa chỉ IPv6 đặc biệt và cấu trúc của IPv6 (25.10.2017)

- » Thiết lập quan hệ láng giềng trong BGP (25.10.2017)

- » Quá trình roaming layer 3 trong wireless (25.10.2017)

- » Roaming trong wireless là gì? Quá trình roaming layer 2 xảy ra như thế nào? (24.10.2017)

- » Địa chỉ Anycast và Multicast trong IPv6 (24.10.2017)

- » Sơ lược về giao thức định tuyến BGP (24.10.2017)