Cấu hình ACL trên ASA

1. So sánh giữa ACL Router và Firewall ASA

Cisco đang thử sức để di chuyển đến một giao diện dòng lệnh thống nhất trên toàn sản phẩm mạng của nó, mà bạn có thể thấy rõ điều này với các lệnh ACL trên các thiết bị của nó. Phần này trình bày những điểm tương đồng và một vài sự khác biệt giữa các ACL trên thiết nói chung bị và ACL trên router IOS.

- Một nhóm các ACL được gán nhãn với 1 chỉ số nhận biết nhóm đó .

- Cả Standard và Extended ACL đều được trang bị trong Firewall ASA .

- Cú pháp của các rule là như nhau .

- Mỗi rule được xử lý theo thứ tự từ trên xuống bắt đầu từ rule đầu tiên .

- Có một rule cuối mỗi danh sách ACL mặc định luôn cấm các traffic.

- Khi thêm một Rule vào thì rule đó mặc định được thêm vào cuối của danh sách Rule.

- Khi chỉnh sửa ACL, bạn có thể xóa các rule và thêm các rule vào sanh sách Rule.

- Bạn có thể chú thích vào nhiều ACL. Mỗi ACL có thể được cho phép hoặc vô hiệu dựa trên ngày tháng (Timed ACL).

2. Áp dụng Access-list Standard ACL

Giống như IOS Router, Firewall ASA hỗ trợ Standard ACL để lọc packet dựa trên địa chỉ IP. Tuy nhiên với Standard ACL, Firewall không thể sử dụng để lọc traffic vào ra Interface.

Cú pháp: Ciscoasa(config)# access-list ACL_ID standard [line line_#] {deny | permit} {any |host IP_add | IP_addr subnet_mask}

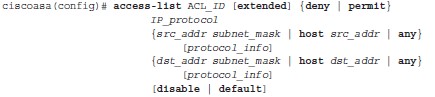

Extended ACL Có thể lọc traffic vào ra trên một interface. Lọc địa chỉ nguồn và địch, giao thức, ứng dụng . Cú pháp:

Kiểm tra cấu hình ACL

Để liệt kê các câu lệnh trong ACL, bạn có hai lựa chọn. Đầu tiên Show run access-list và show run access-group để hiển thị cấu hình trong running -config

ciscoasa(config)# show access-list [ACL_ID]

Nếu không muốn xem ACL đơn, bạn có thể xem toàn bộ các ACL

ciscoasa(config)# show access-list

Ví dụ về áp dụng ACL

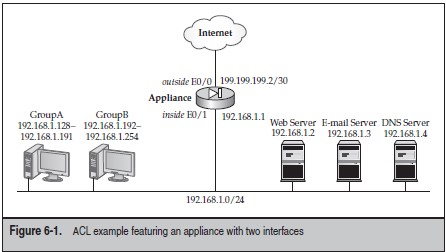

ASA có hai Interface:

Mô hình mạng áp dụng ACL

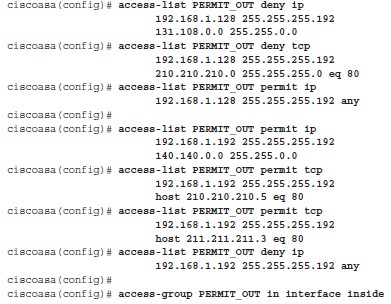

Có hai nhóm thiết bị trong LAN, nhóm A (192.168.1.128 - 192.168.1.191) và nhóm B (192.168.1.192 - 192.168.1.254). Thực hiện Các rule như sau:

Đối với nhóm A: Chặn truy cập đối với mạng 131.108.0.0/16; Chặn truy cập đến webserver: 210.210.210.0/24; Cho phép truy cập internet.

Đối với nhóm B: Cho phép truy cập đến tất cả các thiết bị trong mạng 140.140.0.0/16; Cho phép truy cập đến webserver: 210.210.210.5/32 và 211.211.211.3/32; Cấm truy cập đến các mạng Internet khác.

Văn Công Thắng – VnPro

Thông tin khác

- » Dữ liệu ngày 2/11/2017 (03.11.2017)

- » Dữ liệu ngày 3/11/2017 (03.11.2017)

- » Các loại địa chỉ IPv6 đặc biệt và cấu trúc của IPv6 (25.10.2017)

- » Thiết lập quan hệ láng giềng trong BGP (25.10.2017)

- » Quá trình roaming layer 3 trong wireless (25.10.2017)

- » Roaming trong wireless là gì? Quá trình roaming layer 2 xảy ra như thế nào? (24.10.2017)

- » Địa chỉ Anycast và Multicast trong IPv6 (24.10.2017)

- » Sơ lược về giao thức định tuyến BGP (24.10.2017)