Cấu hình NAT trên tường lửa Cisco (tiếp theo)

3. Cấu hình chính sách NAT inside động

Trên cisco ASA được hỗ trợ một tính năng được gọi là chính sách NAT định ra lưu lượng cụ thể. Để làm được điều này ta phải định nghĩa một chính sách bằng cách sử dụng ACL (Access Control List).

4. Cấu hình static NAT insde

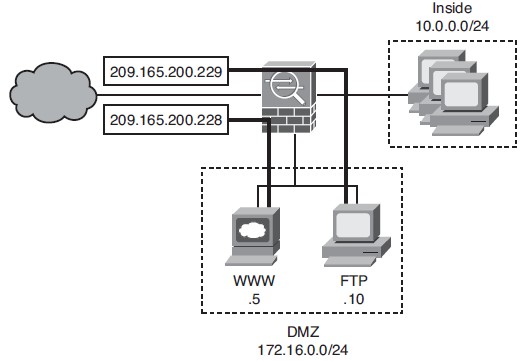

NAT tĩnh thuộc kiểu one-to-one, một địa chỉ ip private được chuyển đổi thành một địa chỉ ip public cố định. Ví dụ: Có hai máy server ứng dụng, một là web server và một là FTP server nằm trong khu vực DMZ.

Các địa chỉ ip được cấu hình trên hai server này là địa chỉ ip private 172.16.0.5 là địa chỉ của web, 172.16.0.10 là địa chỉ của FTP. Hai máy server này thường xuyên có sự truy cập của các client bên ngoài. Vì vậy cần phải gán ip cố định cho hai máy server này.

Với web server sẽ được NAT thành địa chỉ global 209.165.200.228. Với FTP server sẽ được NAT thành địa chỉ global 209.165.200.229.

Cấu hình Ciscoasa(config)# static (DMZ,outside) 209.165.200.228 172.16.0.5 netmask 255.255.255.255

Ciscoasa(config)#static (DMZ,outside) 209.165.200.229 172.16.0.10 netmask 255.255.255.255

Chú ý: /32 để định danh cho một máy chủ duy nhất

Ví dụ:

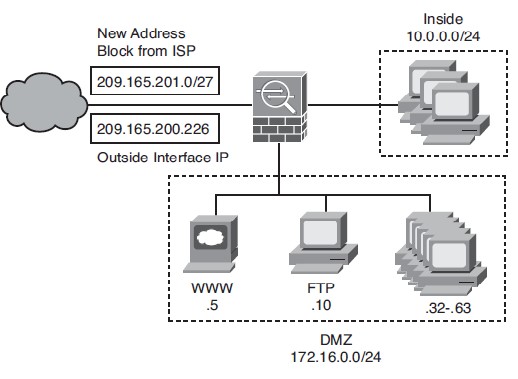

Như trong hình trên ta có 32 server trong vùng DMZ có địa chỉ từ 172.16.0.32 172.16.0.63 và ISP cung cấp dải địa chỉ 209.165.201.0/27

Để cấu hình nhanh hơn ta sử dụng câu lệnh Ciscoasa(config)#static (DMZ,outside) 209.165.201.0 172.16.0.32 netmask 255.255.255.224

5. Cấu hình NAT outside

NAT outside luôn là một tùy chọn. Đôi khi ta cần thực hiện cả NAT inside NAT outside, điều này được gọi là NAT hai chiều (dual NAT). Cấu hình NAT outside giống với cấu hình NAT inside.

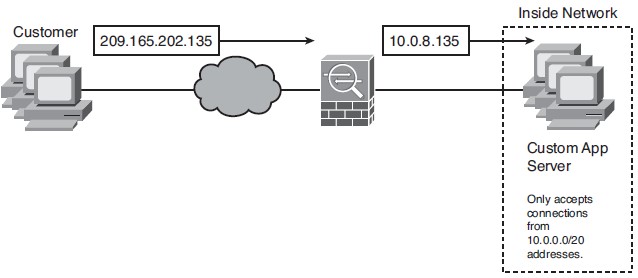

Ví dụ: Máy server được cấu hình để chấp nhận các yêu cầu kết nối từ các địa chỉ ip thuộc mạng 10.0.0.0/20, tuy nhiên server này thường xuyên có các client bên ngoài truy cập đến theo địa chỉ 209.165.202.135 (vì hệ thống các client được sử dụng PAT). Nhưng server được cấu hình chỉ chấp nhận các địa chỉ thuộc mạng 10.0.0.0/20, vì vậy ta thải NAT ouside cho các yêu cầu gởi đến .

Cấu hình Ciscoasa (config)#static (outside,inside ) 10.0.8.135 209.165.202.135 netmask 255.255.255.255

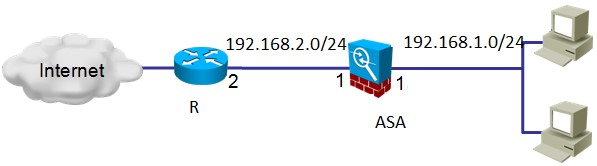

Ví dụ: Cấu hình PAT với địa chỉ cổng, cho phép truy cập internet với địa chỉ cổng.

Trên ASA cấu hình NAT

Ciscoasa(config) # nat (inside) 1 192.168.1.0 255.255.255.0

Ciscoasa(config) # global (outside) 1 interface

Trần Khánh Huy – VnPro

Thông tin khác

- » Dữ liệu ngày 2/11/2017 (03.11.2017)

- » Dữ liệu ngày 3/11/2017 (03.11.2017)

- » ABC (26.09.2017)

- » Hướng dẫn học CCIE (26.09.2017)

- » Hướng dẫn cấu hình router cơ bản (26.09.2017)

- » Trung kế lưu lượng và các thuộc tính của trung kế lưu lượng (12.09.2017)

- » Ghi Chép Kĩ Thuật (11.09.2017)

- » Bài Giảng CCIE (11.09.2017)