CHƯƠNG 6: GIAO THỨC TCP VÀ UDP (PHẦN 2)

CHƯƠNG 6: GIAO THỨC TCP VÀ UDP (PHẦN 2)

III. CHẾ ĐỘ CHỦ ĐỘNG VÀ BỊ ĐỘNG CỦA GIAO THỨC TRUYỀN FILE

Các máy khách chạy FTP (File Transfer Protocol) và máy chủ thường dùng mô hình máy khách/máy chủ cho kiểm soát kết nối FTP trong đó phía máy khách khởi tạo một kết nối đến FTP máy chủ cổng 21. FTP truyền các lệnh thông qua kết nối kiểm soát TCP. Tuy nhiên ở vài thời điểm, dữ liệu cần phải được truyền và FTP sẽ dùng một kết nối riêng lẻ cho việc truyền dữ liệu.

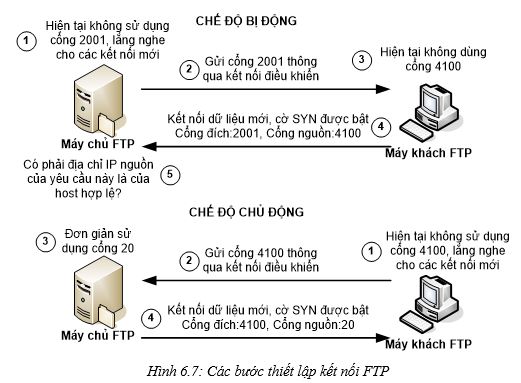

Máy khách chạy FTP sẽ dùng một trong hai chế độ bị động (passive) hay chủ động (active) để định nghĩa các chi tiết một kết nối dữ liệu FTP sẽ được thiết lập như thế nào. Với chế độ FTP chủ động, phía máy chủ sẽ khởi tạo một kết nối TCP về phía máy khách nhưng trong chế độ bị động, máy khách sẽ khởi tạo kết nối về máy chủ, tuy nhiên trong chế độ bị động cũng có một vài điểm cần phải làm rõ.

1.Chế độ thiết lập kết nối FTP theo kiểu bị động

Quá trình thiết lập kết nối FTP theo kiểu bị động diễn ra như sau:

- Bước 1: Máy chủ sẽ cấp những cổng chưa dùng và bắt đầu lắng nghe trên cổng đó.

- Bước 2: Máy chủ sẽ dùng lệnh FTP PORT để báo cho máy khách là cổng nào máy chủ đang lắng nghe.

- Bước 3: Phía máy khách sẽ cung cấp một cổng chưa dùng.

- Bước 4: Phía máy khách sẽ khởi tạo một kết nối dữ liệu đến máy chủ.

- Bước 5: Máy chủ sẽ xác nhận rằng kết nối dữ liệu này đến từ máy khách mà máy chủ đã gửi thông điệp trong bước 2.

2. Chế độ thiết lập kết nối FTP theo kiểu chủ động

Trong chế độ chủ động (active), các bước diễn ra như sau:

-

Bước 1: Phía máy khách sẽ cung cấp các cổng chưa dùng và bắt đầu lắng nghe trên cổng đó.

-

Bước 2: Máy khách sẽ dùng lệnh FTP PORT để báo cho máy chủ là nó đang lắng nghe trên cổng nào.

-

Bước 3: Máy chủ dùng cổng 20.

-

Bước 4: Máy chủ khởi tạo một kết nối về máy khách.

|

|

Chế độ chủ động |

Chế độ bị động |

|

Cổng trên máy khách |

Động |

Động |

|

Cổng trên máy chủ |

20 |

Thay đổi động |

|

Ai lắng nghe trước trên cổng cục bộ khi bắt đầu cho một kết nối TCP? |

Máy khách |

Máy chủ |

|

Bên nào dùng lệnh FTP port để báo cho host kia là nó đang lắng nghe trên cổng nào? |

Máy khách |

Máy chủ |

|

Bên nào khởi tạo kết nối? |

Máy chủ |

Máy khách |

Bảng 6.4: Bảng so sánh 2 chế độ làm việc của giao thức FTP

IV. XÁC THỰC LỚP ỨNG DỤNG VÀ TÍNH RIÊNG TƯ

Nhiều ứng dụng được đề cập trong chương này có cơ chế xác thực thông qua việc sử dụng mật khẩu. Nhiều ứng dụng, ví dụ như Telnet, FTP và TFTP gửi tên người dùng và mật khẩu ở dạng ký tự không mã hoá (clear text). Một vài giao thức mới có các cơ chế bảo mật mạnh hơn như bảo mật lớp vỏ (Secure Shell-SSH). SSH ban đầu được dự định như là một ứng dụng bảo mật thay thế cho lệnh r-command. SSH dùng IPSec để mã hóa và xác thực. POP3 là một ví dụ khác có cơ chế xác thực mạnh hơn với một thuật toán băm (hash) để tạo ra dùng một lần trong đó cho phép xác thực mà không cần gửi mật khẩu dạng ký tự không mã hoá.

SSL là một giao thức bảo mật đặc biệt quan trọng liên quan đến TCP/IP. SSL có tên như trên là do SSL nằm ngay bên dưới ứng dụng TCP/IP với các ứng dụng này dùng socket. SSL cung cấp tính bảo mật cho bất kỳ ứng dụng nào dùng SSL bằng cách dùng cơ chế chuỗi ký tự mã hoá (message digest) cho tính xác thực mạnh và dùng cơ chế mã hoá. SSL ban đầu được tạo ra bởi Netscape để dùng với HTTP, tạo ra một giao thức http bảo mật được gọi là https. Netscape đã phát triển phiên bản SSL 3.

SSL đã được chuẩn hóa bởi IETF trong RFC2246 và được đặt tên thành Bảo mật lớp vận chuyển (Transport Layer Security - TLS). Bởi vì SSL/TLS cung cấp các cơ chế bảo mật mạnh cho bất kỳ ứng dụng nào dùng nó, IETF đã định nghĩa vài RFC trong đó nêu ra chi tiết các ứng dụng trước đây đã được bảo mật tốt hơn như thế nào dùng TLS. Ví dụ HTTP, SMTP, POP3 và IMAP tất cả đều có các RFC trong đó chỉ ra nó có thể dùng TLS như thế nào.

V. QUẢN TRỊ MẠNG VỚI SNMP

1. Chức năng và phân loại SNMP

Giao thức quản trị mạng đơn giản (Simple Network Management Protocol - SNMP) dùng một cấu trúc trong đó các thiết bị có thể được quản trị có các thông tin mà một phần mềm quản trị (SNMP Manager) cần để hiển thị một vài hoạt động của hệ thống mạng. Mỗi thiết bị được quản lý (SNMP agent) sẽ giữ một cơ sở dữ liệu, được gọi là MIB (Management Information Base), trong đó chứa các thông tin khác nhau về hoạt động của thiết bị mà agent đang giám sát. Phần mềm quản lý sẽ thu thập thông tin thông qua SNMP.

SNMP được định nghĩa với bốn chức năng hoạt động chính để cho phép các phần mềm quản lý có thể quản lý các agent:

-

Định nghĩa dữ liệu: Các qui ước cho cú pháp để định nghĩa dữ liệu mà một tác nhân agent dùng. Các đặc tả này được gọi là cấu trúc thông tin quản lý (Structure of Management Information - SMI).

-

MIB: Trên 100 chuẩn Internet định nghĩa các MIB khác nhau, mỗi MIB cho một lĩnh vực công nghệ khác nhau. Định nghĩa MIB tuân theo các phiên bản cấu trúc thông tin quản lý SMI phù hợp.

-

Giao thức: Các thông điệp được dùng bởi các agent và manager để trao đổi thông tin quản trị.

-

Bảo mật và quản trị (Security và Administration): Các định nghĩa làm thế nào để bảo mật quá trình trao đổi thông tin giữa tác nhân agent và phần mềm quản trị manager.

Bằng cách chia SNMP ra thành các lĩnh vực hoạt động này, mỗi phần đã được cải tiến và phát triển độc lập nhiều năm qua. Tuy nhiên, ta cần phải nắm một vài đặc điểm quan trọng của các phiên bản chính thức của SNMP.

|

Phiên bản SNMP |

Mô tả |

|

1 |

Dùng SMI phiên bản 1 dùng phương thức xác thực đơn giản với các chuỗi ký tự nhưng chỉ dùng MIB-I. |

|

2 |

Dùng SMI phiên bản 2. Loại bỏ việc sử dụng các chuỗi ký tự thêm vào các thông điệp Getbulk và Inform nhưng đã bắt đầu với phiên bản MIB-II. |

|

2c |

Phiên bản giả cho phép SNMP phiên bản 1 giao tiếp với SNMP phiên bản2. Tương đương với SNMP phiên bản 2. |

|

3 |

Phần lớn tương tự như SNMP phiên bản 2 nhưng thêm vào các tính năng bảo mật. Hỗ trợ tương thích ngược. Dùng MIB-II. |

Bảng 6.5: Các phiên bản của SNMP

SNMP phiên bản 1 định nghĩa chuỗi ký tự (community string) để sử dụng như một dạng mật khẩu đơn giản. SNMP phiên bản 2 không còn yêu cầu dùng chuỗi ký tự tuy nhiên để duy trì tính tương thích, thuộc tính này giữ lại như là một tùy chọn. SNMP phiên bản 3 cũng vẫn duy trì tính tương thích ngược này.

2. Các thông điệp SNMP

Các thông điệp SNMP phiên bản 1 và SNMP phiên bản 2 định nghĩa cách thức mà một phần mềm manager và một tác nhân agent có thể giao tiếp với nhau. Ví dụ, một manager có thể dùng ba thông điệp khác nhau để lấy các thông tin MIB từ các tác nhân agent với một thông điệp hồi đáp (respone) SNMP được trả về từ tác nhân agent. SNMP dùng UDP để truyền thông tin, dùng thông tin response của SNMP để cung cấp thông tin và công nhận (ack) việc nhận các thông điệp khác.

|

Thông điệp |

Phiên bản ban đầu |

Thông điệp trả lời |

Thường được gửi bởi |

Mục đích chính |

|

Get |

1 |

Response |

Manager |

Yêu cầu giá trị của một biến |

|

GetNext |

1 |

Response |

Manager |

Yêu cầu cho giá trị MIB kế tiếp trong cây MIB |

|

GetBulk |

2 |

Response |

Manager |

Yêu cầu gửi nhiều biến MIB với chỉ một gói tin yêu cầu. Hữu ích cho việc thu thập các thông tin có cấu trúc phức tạp như bảng định tuyến IP. |

|

Response |

1 |

None |

Agent |

Được dùng để trả lời cho thông tin trong các yêu cầu Get và Set. |

|

Set |

1 |

Response |

Manager |

Được gửi bởi một phần mềm manager đến agent để thiết lập một giá trị cho một biến. Agent sẽ trả lời bằng thông điệp response. |

|

Trap |

1 |

None |

Agent |

Cho phép các agent gửi các thông tin tự do đến một manager. Manager sẽ không trả lời với bất kỳ thông điệp SNMP nào. |

|

Inform |

2 |

Response |

Manager |

Một thông điệp được dùng giữa SNMP manger để cho phép dữ liệu MIB được trao đổi. |

Bảng 6.6: Các loại thông điệp của SNMP

Cả ba biến thể của thông điệp SNMP get và thông điệp SNMP response thường được dùng khi ta chủ động dùng một SNMP manager. Khi một người dùng của SNMP hỏi thông tin, phần mềm manager sẽ gửi một trong ba kiểu lệnh get đến agent. Phía agent sẽ trả lời bằng thông điệp SNMP response. Các biến thể khác nhau của lệnh get thì rất hữu dụng, đặc biệt khi mà các phần mềm quản lý muốn xem một phần lớn thông tin của MIB. Toàn bộ thông tin MIB của một agent có thể được tìm ra bằng các thông điệp liên tiếp Getnext hoặc với thông điệp GetBulk, dùng một tiến trình được gọi là MIB walk.

Lệnh SNMP set cho phép các phần mềm quản lý thay đổi một vài thứ trên agent. Ví dụ, việc sử dụng các phần mềm quản lý có thể chỉ ra một cổng của router có nên bị tắt hay không. Máy trạm quản lý có thể gửi ra một lệnh set cho một biến MIB trên tác nhân agent nằm trên thiết bị. Tác nhân agent chạy trên thiết bị sau đó sẽ thiết lập các biến trong đó ra lệnh cho hệ điều hành IOS của Cisco tắt cổng của router xuống.

SNMP trap là các thông điệp được gửi từ agent đến trạm quản trị. Ví dụ khi một cổng bị hỏng hóc, một agent của SNMP có thể gửi ra một thông điệp trap đến SNMP manager. Phần mềm quản trị sau đó có thể chỉ ra các thông tin về sự cố trên màn hình, gửi email cho kỹ sư hỗ trợ… Cần lưu ý là không có thông điệp trả lời khi nhận được một trap.

Về phương diện kỹ thuật, chỉ có các thông điệp trap và response là không mong đợi nhận bất kỳ các thông điệp ACK nào. Cuối cùng, các thông điệp inform cho phép hai SNMP giao tiếp với nhau để trao đổi các thông tin MIB về các agent và cả hai cùng đang quản lý.

3. Cơ sở thông tin quản trị SNMP

Các phiên bản SNMP gồm phiên bản 1 và 2 bao gồm một dạng MIB chuẩn, được gọi là MIB-I và MIB-II. MIB-II được tạo ra giữa các phiên bản SNMP phiên bản 1 và phiên bản 2 với SNMP hỗ trợ MIB-II. Sau khi tạo ra MIB-II, IETF tiếp tục thay đổi chiến lược của định nghĩa MIB.

Có các nhóm nghiên cứu khác nhau trong nhiều lĩnh vực đã tạo ra các định nghĩa MIB khác nhau cho các lĩnh vực tương ứng của họ. Kết quả là, hàng trăm bản MIB chuẩn được định nghĩa. Thêm vào đó, các hãng khác nhau định nghĩa các MIB khác nhau.

Phiên bản quản lý từ xa (Remote Monitoring MIB - RMON, RFC 2819) là một phiên bản đặc biệt của MIB đã được chuẩn hóa ngoài MIB-II. Một tác nhân SNMP agent có thể hỗ trợ RMON MIB có thể được lập trình thông qua các lệnh SNMP set để bắt gói tin, tính toán các thông tin thống kê, giám sát các giới hạn cho các biến MIB, báo cáo ngược về cho trạm quản lý khi các giới hạn là đạt mức ngưỡng. Dùng RMON, một hệ thống mạng có thể triển khai một số thao tác giám sát và dùng kết hợp với SNMP có thể thu thập các thông tin cần thiết cho công tác quản trị.

4. Bảo mật cho giao thức SNMP

SNMP phiên bản 3 thêm vào các đặc điểm bảo mật so với SNMP phiên bản 2 và SNMP phiên bản 2c. SNMP phiên bản 3 bổ sung thêm hai hướng chính về bảo mật so với SNMP phiên bản 2 và SNMP phiên bản 2c bao gồm xác thực và mã hóa.

SNMP phiên bản 3 sử dụng MD5 và SHA để tạo ra các giá trị băm cho từng thông điệp SNMP. Thao tác này giúp cho phép xác thực các đầu cuối cũng như là ngăn ngừa thay đổi dữ liệu và các kiểu tấn công. Thêm vào đó, các phần mềm quản trị SNMP phiên bản 3 và các agent có thể dùng DES để mã hóa gói tin, cho phép bảo mật tốt hơn. SNMP phiên bản 3 đề nghị trong tương lai sẽ hỗ trợ AES nhưng đây không phải là một phần của đặc tả SNMP phiên bản 3 ban đầu.

Thông tin khác

- » CHƯƠNG 6: GIAO THỨC TCP VÀ UDP (PHẦN 1) (23.03.2020)

- » CHƯƠNG 5: ICMP (PHẦN 2) (20.03.2020)

- » CHƯƠNG 5: ICMP (PHẦN 1) (19.03.2020)

- » CHƯƠNG 4: CHUYỂN DỊCH ĐỊA CHỈ MẠNG VÀ ĐỊA CHỈ IPv6 (PHẦN 1) (18.03.2020)

- » CHƯƠNG 4: CHUYỂN DỊCH ĐỊA CHỈ MẠNG VÀ ĐỊA CHỈ IPv6 (PHẦN 2) (18.03.2020)

- » CHƯƠNG 3 - GIAO THỨC CÂY MỞ RỘNG-STP (PHẦN 3) (13.03.2020)

- » CHƯƠNG 3 - GIAO THỨC CÂY MỞ RỘNG-STP (PHẦN 1) (11.03.2020)

- » CHƯƠNG 3 - GIAO THỨC CÂY MỞ RỘNG-STP (PHẦN 2) (11.03.2020)