KHẢO SÁT MỘT SỐ TÍNH NĂNG LINUX DÀNH CHO KỸ SƯ DEVNET

KHẢO SÁT MỘT SỐ TÍNH NĂNG LINUX DÀNH CHO KỸ SƯ DEVNET

UID – Root - Su - Sudo

UID - User Identifier

UID là số nhận dạng duy nhất được gán cho mọi người dùng có trong hệ thống Linux. Nó được sử dụng để quản lý tài nguyên mà người dùng có quyền truy cập trong hệ thống.

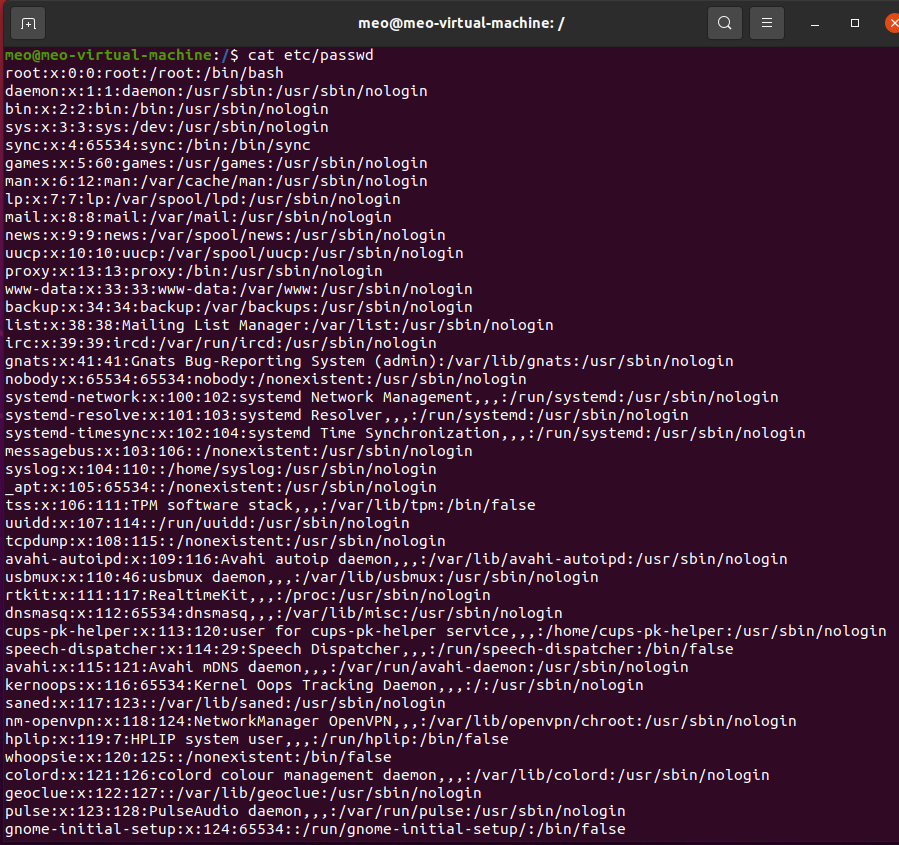

File /etc/passwd chứa tất cả các thuộc tính cần thiết hoặc thông tin cơ bản về mọi người dùng trong hệ thống. Dữ liệu được hiển thị trong 7 cột, như được liệt kê dưới đây. Các trường này được phân tách bằng dấu hai chấm (:). File này cũng chứa các tài khoản và nhóm do hệ thống xác định cần thiết để cài đặt, chạy và cập nhật hệ thống thích hợp.

- Cột 1 - Tên

- Cột 2 - Mật khẩu - Nếu người dùng đã đặt mật khẩu trên trường này, thì nó được chỉ định bằng chữ cái (x).

- Cột 3 - UID (User ID)

- Cột 4 - GID (Group ID)

- Cột 5 - Gecos - Chứa thông tin chung về người dùng và có thể để trống.

- Cột 6 - Thư mục Home

- Cột 7 - Shell - Đường dẫn đến shell mặc định cho người dùng.hầu hết các hệ thống

Hệ điều hành Linux dành 500 UID đầu tiên cho người dùng hệ thống. Những người dùng khác thêm bằng lệnh useradd được gán UID từ 500 trở đi. Trong các hệ thống Ubuntu và Fedora, một người dùng mới, hay thậm chí một người dùng được tạo trong quá trình cài đặt, được cấp UID từ 1000 trở lên. Ví dụ:

(Hình 1: Bảng thông tin user)

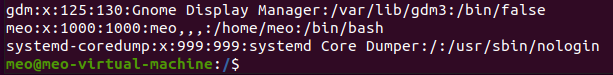

Mặt khác, nếu có hai người dùng được liệt kê với cùng một UID, thì cả hai đều có thể có quyền truy cập vào tài nguyên dành cho người kia.Ví dụ:

Dùng root vào /etc/passwd chỉnh sửa số UID của user gau thành 0 (tức bằng root) rồi lưu lại. Lúc này user gau tự động được nâng lên quyền root

![]()

(Hình 2: Thay đổi UID của user bằng 0. User này sẽ có quyền root)

Root

Trên các hệ điều hành tương tự UNIX có chia ra nhiều user để nhiều người dùng chung một máy tính, người dùng có mã định danh người dùng (UID - User Identifier) bằng 0 sẽ là siêu người dùng, bất kể tên tài khoản đó là gì. Trong đó, mọi máy tính luôn có user root – user (UID = 0) có quyền năng tối thượng, thường được gọi là quyền admin hay superuser, có thể thực hiện bất kỳ thay đổi gì trên máy tính, chẳng hạn như thay đổi các quyền sở hữu tệp (ownership) và gán các port dưới 1024 (Well-known Port Number - IANA). Do có quyền năng vô hạn như vậy, nên khi thực hiện việc gì cũng ẩn chứa nguy hiểm, một câu lệnh gõ nhầm cũng có thể phá huỷ hệ thống, và nếu như ai cũng là root thì hệ thống sẽ loạn, người dùng không hiểu biết có thể cài đặt các loại virus/malware lên máy tính. Vì vậy, thường sẽ dùng tài khoản user bình thường.

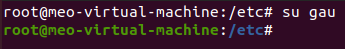

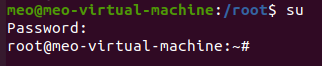

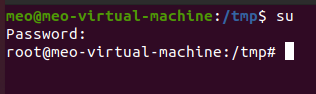

Su

Lệnh su (switch user) hiểu đơn giản là một công cụ để chuyển đổi người dùng. Với su, ta có thể chuyển đổi bất kể user nào, chỉ cần sử dụng su - username và nhập mật khẩu của user đó vào, riêng root (và những user được trao quyền) thì không cần nhập mật khẩu khi chuyển sang user khác. Ví dụ:

![]()

(Hình 3: Chuyển từ user root xuống user thường không cần mật khẩu của user thường)

(Hình 4: meo là một tài khoản được trao quyền su không cần mật khẩu. Nên meo có quyền chuyển mọi user không cần mật khẩu su <user chit>)

(Hình5: Nếu su mà không chỉ rõ user nào thì nó sẽ mặc định là root)

Thực tế, nếu chúng ta đăng nhập với tư cách là một người dùng bình thường, nhưng để chạy các tác vụ cho user, chúng ta không có đủ thẩm quyền và quyền này chính xác thuộc sở hữu của root. Có 2 giải pháp:

- Một là đăng xuất khỏi user hiện tại và đăng nhập lại với tư cách người dùng root.

- Hai là không cần thoát khỏi user hiện tại mà sử dụng su để chuyển sang root.

Dùng cách thứ hai su rõ ràng tiện hơn. Nhưng lưu ý là người dùng bình thường cần xác thực mật khẩu để thực hiện chuyển đổi sang bất kỳ user nào khác. Tức khi su đến root cần phải biết mật khẩu root. Có hai loại cách dùng su là:

su username: chuyển đổi user, thư mục làm việc của user ban đầu và các thư mục biến môi trường khác không thay đổi.

(Hình 6: Su theo cách su username)

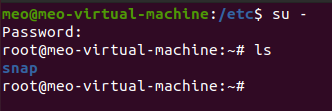

su - username sau khi chuyển đổi user, cũng đồng thời chuyển sang môi trường làm việc của user mới. Ví dụ:

(Hình 7: su theo cách su – username)

Lúc này nảy sinh một vấn đề, nếu user thường muốn thực hiện các lệnh chỉ root thực hiện được. Thì phải nhập mật khẩu. Như vậy rất bất tiện cho người nắm giữ root pass. Để giải quyết bài toán này ta dùng sudo.

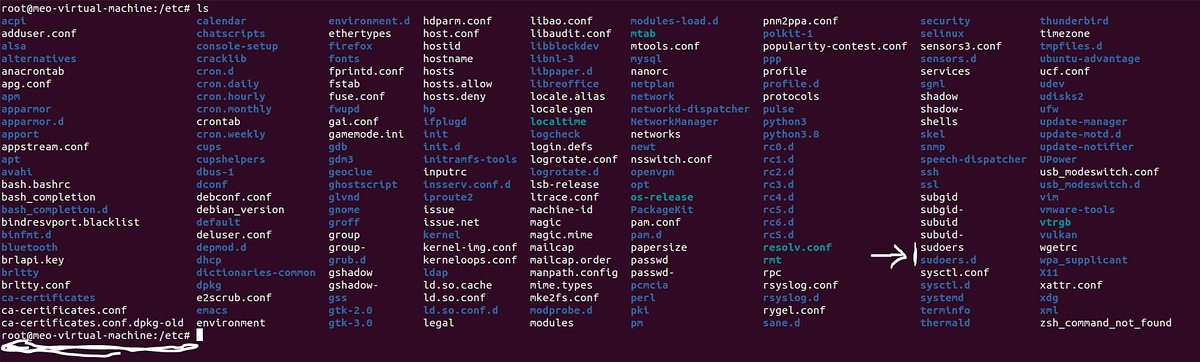

Sudoers

Nói đến sudo ta phải nói đến file mà lệnh này phụ thuộc vào đó là sudoers.

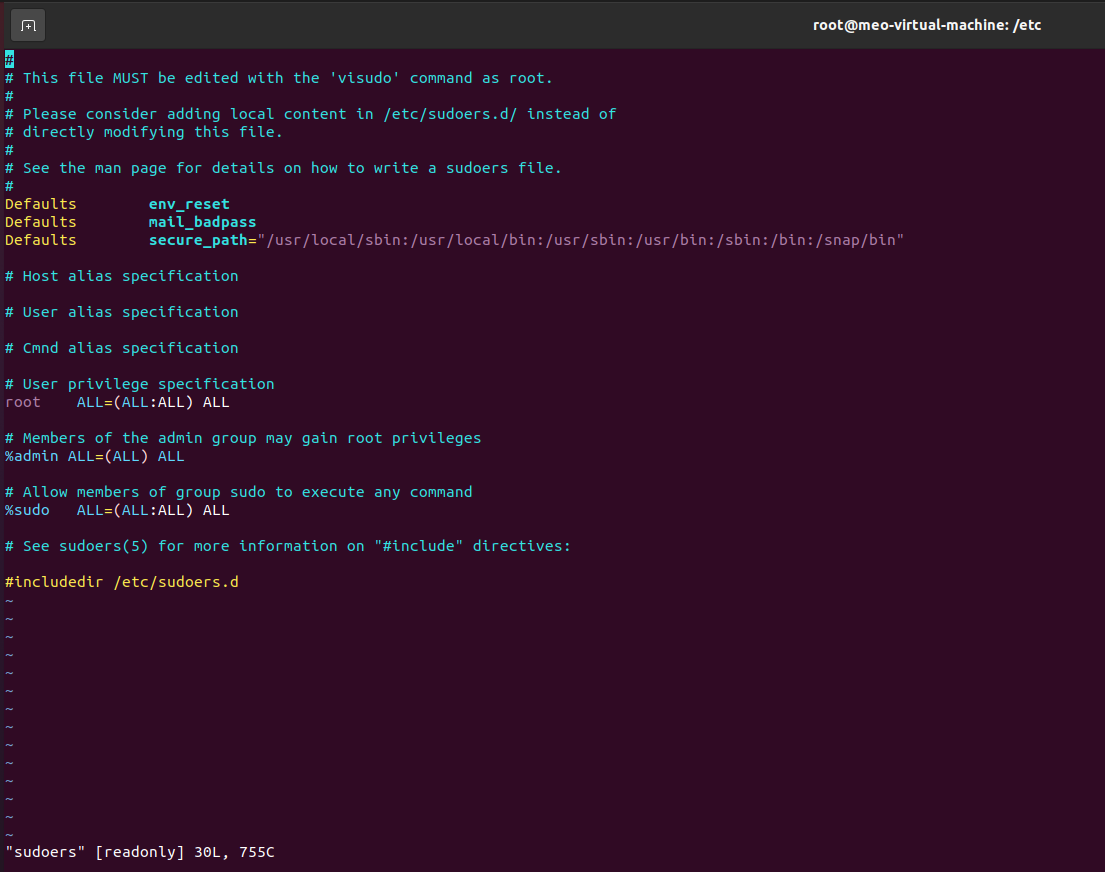

Sudoers là một file văn bản có đường dẫn là “/etc/sudoers”. Chỉ có root mới được quyền đọc file này.

![]()

(Hình 8: Đường dẫn của sudoers và quyền của nó)

File này kiểm soát đến các cấp sâu nhất trong hệ thống quyền. Nó quy định việc cho phép hoặc từ chối người dùng có được quyền truy cập superuser (root) và cách sudo hoạt động.

Khi cài đặt Linux (hoặc hệ unix) lần đầu, user đầu tiên root (UID = 0) mặc định được tự động thêm vào file sudoers để root có thể chạy các tác vụ quản trị bằng lệnh sudo. Tuy nhiên, nếu tạo một tài khoản người dùng mới, nó sẽ không có quyền root theo mặc định (dĩ nhiên). Nếu cần cấp cho nó các quyền mà root có, ta cần chỉnh sửa file sudoers và thêm tài khoản người dùng này vào nó (đọc kỹ phần dưới).

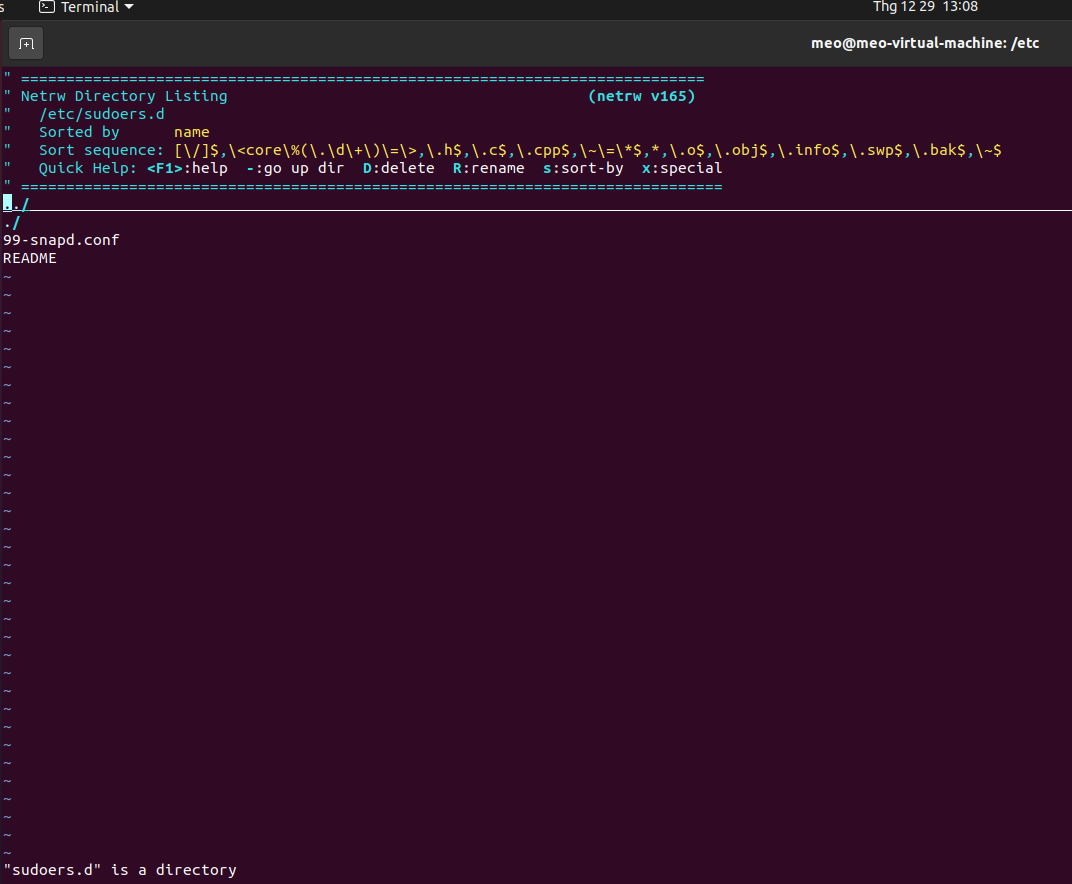

(Hình 9: Nội dung file sudoers)

Như ta thấy ở file trên. Nó yêu cầu file này chỉ được chỉnh sửa bởi root bằng visudo. Không nên thêm nội dung vào file này. Nếu muốn có thể thêm vào file: /etc/sudoers.d/

Mọi file sudoers sẽ có dòng sau:

root ALL=(ALL:ALL) ALL

rootALL=(ALL:ALL) ALL

“ALL” đầu tiên cho biết rằng quy tắc này áp dụng cho tất cả các máy.root ALL=(ALL:ALL) ALL

“ALL” này chỉ ra rằng root có thể chạy các lệnh với tư cách là all user. Tương đương tất cả các user cùng chạy lệnh đóroot ALL=(ALL:ALL) ALL

“ALL” này chỉ ra rằng root có thể chạy các lệnh với tư cách là all group. Tương đương tất cả các group cùng chạy lệnh đó.root ALL=(ALL:ALL)ALL

“ALL” cuối cùng cho biết các quy tắc này áp dụng cho tất cả các lệnh.

Nếu muốn thêm người dùng khác làm root, chỉ cần sao chép dòng root và thay đổi người dùng như sau:

<Tên_user> ALL=(ALL:ALL) ALL

Để kiểm soát nhiều hơn, chúng ta có thể thêm một dòng như sau, dòng này sẽ chỉ cho phép người dùng “meo” chạy apt-get update.

meo ALL=(ALL:ALL) /usr/bin/apt-get update

Đặt “%” sẽ xác định một nhóm. Dòng dưới đây sẽ cho phép mọi người dùng trong nhóm "admin" có quyền root. Đây sẽ là nhóm được xác định bởi các nhóm quyền hệ điều hành.

%admin ALL=(ALL:ALL) ALL

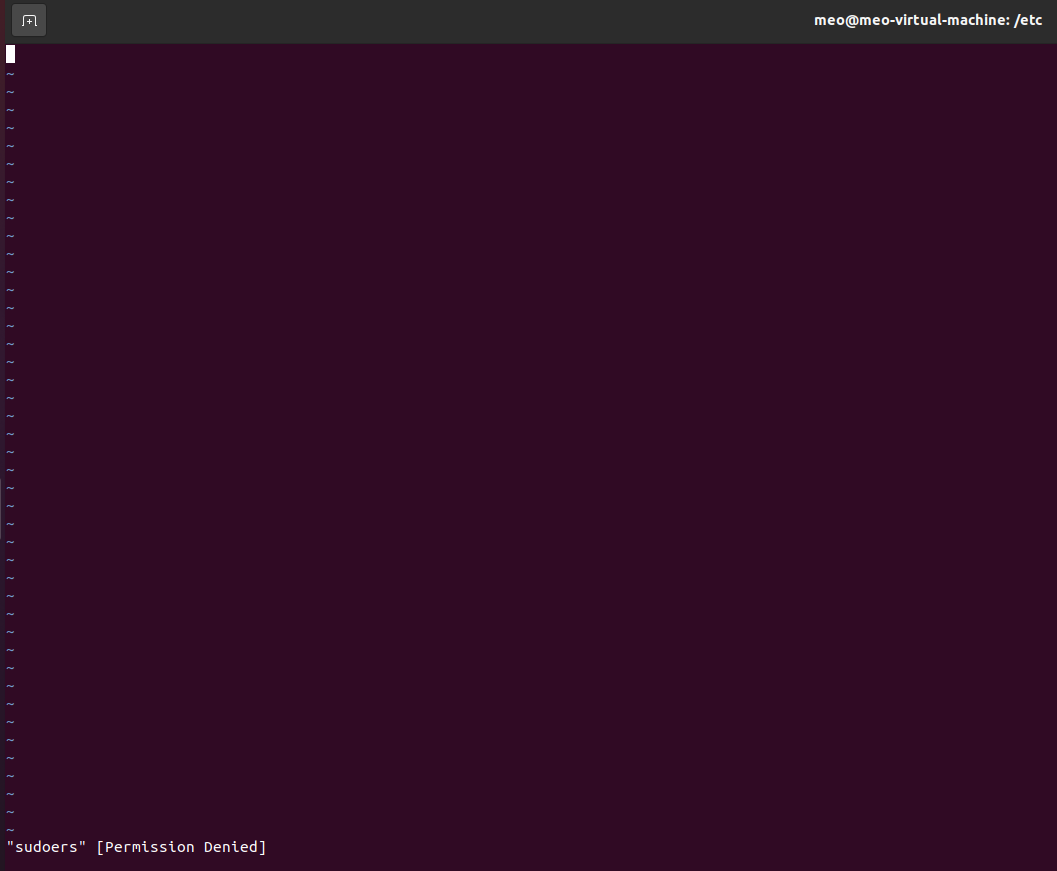

(Hình 10: Xem file sudoers bằng user thường. Bị hạn chế quyền)

(Hình 11: Xem file sudoers.d bằng user thường)

Sudo

Lệnh sudo (superuser do) là một cơ chế quản lý quyền, phụ thuộc vào /etc/sudoers. Nó xác định người dùng nào được phép thực hiện loại lệnh quản lý nào. Hay nói đơn giản hơn nó giúp root trao quyền và user được phép leo thang quyền.

Theo mặc định, chỉ người dùng root mới có thể thực thi lệnh sudo. Người dùng root cần chỉnh sửa file cấu hình sudo /etc/sudoers. bằng cách sử dụng lệnh visudo để cho phép những người dùng bình thường khác thực thi lệnh sudo. Có thể gán cụ thể user đó được phép thực hiện quyền gì của root (đơn giản là thực hiện lệnh gì của root)

Sudo chạy như sau:

1) Khi người dùng chạy sudo, hệ thống sẽ tìm trong file /etc/sudoers và /etc/sudoers.d để xem người dùng có quyền chạy sudo hay không.

2) Nếu người dùng có quyền chạy sudo, thì việc tiếp theo cần làm là nhập mật khẩu của chính user đó.

Thực tế

Phần trên là lý thuyết, nhưng chẳng có gì xảy ra nếu linux không có quá nhiều distro. Và mỗi distro lại có cơ chế khác nhau. Vì vậy, phần lý thuyết trên là đúng nhưng trong một số trường hợp sẽ khiến người dùng bối rối. Hiện thực có rất rất nhiều người dùng khi họ muốn thực hiện lệnh mà chỉ có root mới được dùng. Có hai cách là:

- Su qua quyền root

- Dùng sudo

Cách đầu tiên:

Thật sự là nguy hiểm. Một trong những điều tối ưu nhất của linux là có một cơ chế phân quyền rõ ràng và root là user quan trọng nhất (rõ ràng). Để đảm bảo được sự an toàn của hệ thống root càng ít được dùng càng tốt. Khi người quản trị cần họ dùng sudo.

Cách thứ 2:

Dùng sudo. Nhưng liệu họ có hiểu được trọn vẹn sudo là gì không. Hay phổ biến nhất khi cài một gói không được. Thì họ cứ sudo là được. Vậy liệu có hiểu được tại sao user đó có thể dùng sudo còn user khác thì không. Có một đoạn hội thoại như thế này:

- "Mình không cài bằng pip được..."

- "chạy sudo pip ... nhé "

Bỏ qua vấn đề pip (mặc định họ hiểu). Đó là những câu hỏi và trả lời thường xuất hiện, khi người ta nói về pip. Đây là vấn đề chung với những người dùng không hiểu về phân quyền trên hệ tương tự UNIX và thường sẽ làm mọi thứ trở nên rắc rối thêm bằng cách chạy sudo.

Sau đây người viết sẽ lấy ví dụ cụ thể trên distro Unbuntu (GUI)

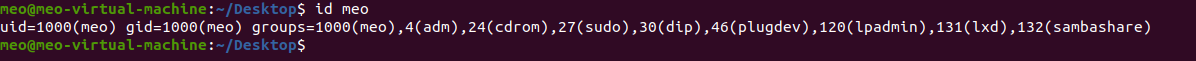

Khi khởi tạo một hệ thống dùng Unbuntu (GUI). Nó sẽ yêu cầu tạo một user. Ở đây người viết đặt là “meo”.

(Hình 12: Xem những thông tin đi kèm với user meo)

Ta sẽ xem cụ thể meo đang trong group nào. Xem file /etc/gshadow nơi chứa thông tin mật khẩu của groups. Khi khởi tạo một user bất kì, cũng có một group được tạo ra với số gid bằng với số uid. Các thông tin được ngăn cách nhay bởi dấu :

(Hình 13: Nội dung file /etc/gshadow)

- Group name: tên group

- Password: mật khẩu nhóm (* là đã ẩn)

- Groupadmins: danh sách user có quyền admin trên group

- Members: danh sách người dùng

Cái mà chúng ta quan tâm là tại group sudo, user meo đã được ubuntu mặc định thêm vào. Mà group sudo lại được file sudoers mặc định tự thêm vào.

(Hình 14: Nội dung file sudoers, group sudo đã được mặc định thêm vào)

Nên đối với unbuntu (GUI), user khởi tạo đầu tiên khi cài đặt luôn có quyền sudo. Các user khác được tạo sau sẽ không thể sudo. Nếu muốn thì có thể add user đó vào group sudo.

Nó lý giải việc tại sao user tạo đầu tiên có thể đặt pass cho root với lệnh <sudo passwd (mặc định không điền user phía sau sẽ hiểu là root>.

(Hình 15: Đặt pass cho root bằng user thường)

Tại sao Ubuntu không yêu cầu đặt trực tiếp tài khoản root như distro centos7 hoặc các distro khác. Câu trả lời là:

Đối tượng sử dụng Ubuntu có thể chia làm 2:

- Hiểu về cơ chế uid – user – su -sudo. Đối tượng này thì có thể tự cài chỉ bằng vài dòng lệnh.

- User bình thường không hoặc hiểu chưa sâu chưa đúng về cơ chế trên. Và họ cũng không có nhu cầu hiểu rõ về nó. Vì Ubuntu là OS free (tự do và miễn phí). Rất nhiều user triển khai để giảm tiền bản quyền. Thật sự tai hại nếu họ sử dụng bừa bãi quyền root. Khi đó cơ chế phân quyền của Ubuntu chả khác gì là một bản windows advance, mỏng manh, dễ bị xâm nhập, dễ bị phá hoại. Vì vậy, nếu sử dụng bình thường chỉ cần một user được root trao quyền là được (sudo).

(Hình 16: Tạo user thứ 2 và chi tiết các group user này được thêm vào)

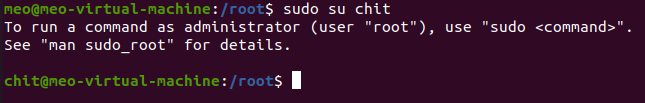

Bên trên là tạo một user mới bằng user meo với quyền sudo. Và meo được trao quyền để su mà ko cần biết mật khẩu của chit. Chit cũng không được tự động add vào group sudo.

(Hình 17: Thông báo khi user chit cố tình dùng quyền sudo trái phép)

Như vậy, chit không có quyền sudo. Muốn thực hiện thì phải add vào sudoers hoặc thêm chit vào group sudo.

Nó lại phát sinh một câu hỏi, liệu có thể giới hạn user có quyền sudo cụ thể nào không. Vì đâu thể trao toàn quyền. Câu trả lời là được và các bạn tự tìm hiểu thêm do phạm vi bài này chỉ giới hạn đến đây.

Virtual Environment

Trường hợp nếu một user thường không có quyền sudo. Họ chỉ muốn tác động đến các thư mục của họ thôi. Ví dụ như chỉ cần cài đặt một gói lên chính $HOME của họ, mà không cần tác động lên toàn bộ hệ thống. Họ phải làm cách nào? Câu trả lời là Virtual Environment. Đây là một phần mềm viết bằng Python. Giúp tạo các môi trường ảo.

Chi tiết xem ở đây:

Vậy là chúng ta vừa tìm hiểu xong UID – User Root – Su – Sudo. Mong các bạn học thật tốt.

Nam Khương – Phòng Kỹ Thuật VnPro

Thông tin khác

- » ỨNG DỤNG CISCO ISE TRONG MẠNG DOANH NGHIỆP - PHẦN 2 | NHU CẦU AN NINH HỆ THỐNG MẠNG (05.01.2021)

- » ỨNG DỤNG CISCO ISE TRONG MẠNG DOANH NGHIỆP - PHẦN 3 | NHU CẦU AN NINH HỆ THỐNG MẠNG (05.01.2021)

- » ỨNG DỤNG CISCO ISE TRONG MẠNG DOANH NGHIỆP - PHẦN 4 | NHU CẦU AN NINH HỆ THỐNG MẠNG (05.01.2021)

- » Tự học Python cho người mới bắt đầu (04.01.2021)

- » KHẢO SÁT MỘT SỐ TÍNH NĂNG PYTHON DÀNH CHO KỸ SƯ DEVNET (04.01.2021)

- » Nguyên tắc LEAN - AGILE trong phát triển phần mềm (29.12.2020)

- » Tổng hợp các câu lệnh đơn giản trong Python dành cho kỹ sư mạng (28.12.2020)

- » ỨNG DỤNG CISCO ISE TRONG MẠNG DOANH NGHIỆP - PHẦN 1 | NHU CẦU AN NINH HỆ THỐNG MẠNG (25.12.2020)