LAD SECURITY: XSS AND COMMAND EXECUTION

1. Yêu cầu:

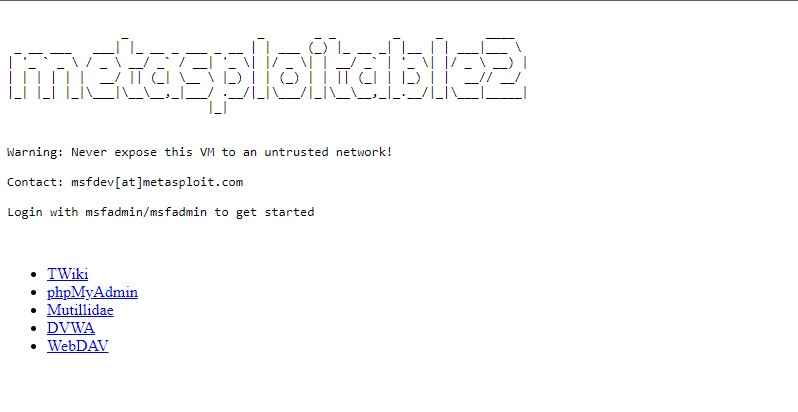

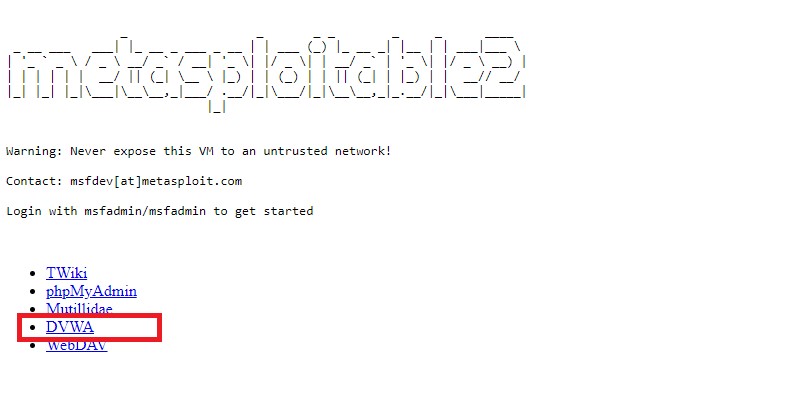

Khai thác lỗ hổng bảo mật từ máy chủ Metasploitable2-Linux. IP: 10.215.27.98

- XSS

- Executive command

2. Hướng dẫn:

2.1. XSS attack:

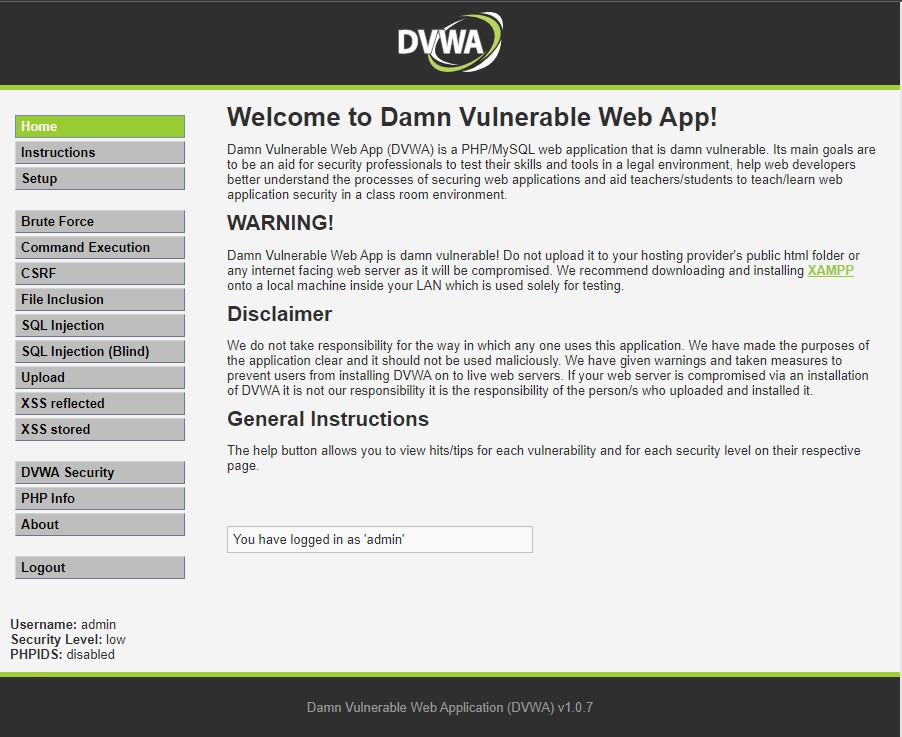

Truy cập trang web DVWA

Tài khoản mặc định: admin/password

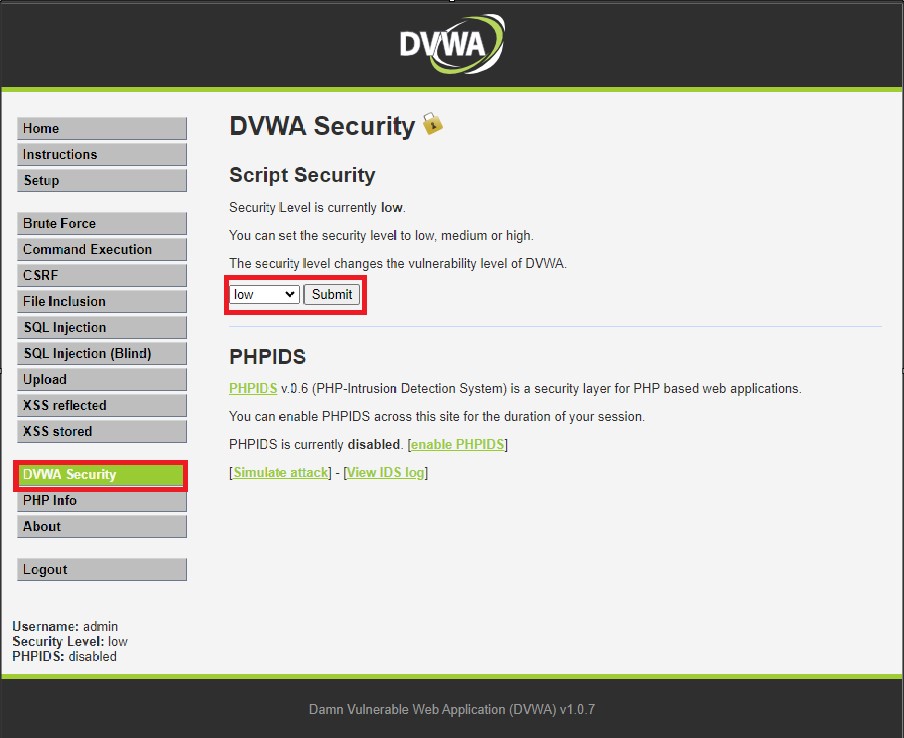

Đặt level bảo mật

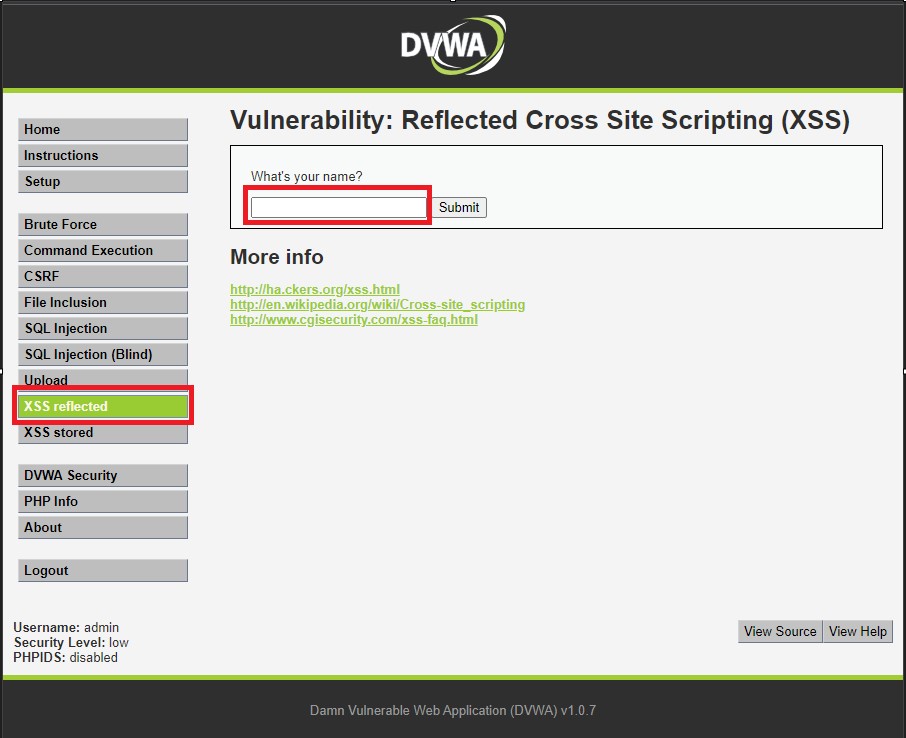

2.2. Reflected Cross Site Scripting

Reflected Cross-Site Scripting (XSS) là một dạng tấn công web phổ biến, trong đó kẻ tấn công chèn mã độc hại vào một trang web và khi người dùng truy cập vào trang đó, mã độc hại sẽ được thực thi trên trình duyệt của người dùng. Sự khác biệt chính giữa Reflected XSS và các dạng XSS khác là mã độc hại được chèn vào URL hoặc trong các tham số của một yêu cầu HTTP và sau đó được phản hồi lại (reflected) từ phía máy chủ web, thường là trong một thông báo lỗi hoặc một phần khác của trang web.

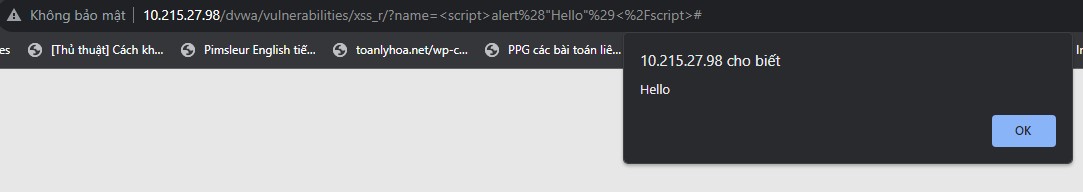

Truy cập site XSS reflected, tại ô nhập điền mã script thực thi vào.

<script>alert("Hello")</script>

Và sau đó click submit, trang web sẽ trả về đường dẫn chứa mã thực thi này. Khi người dùng khác truy cập vào đường dẫn này sẽ tự động thực thi mã này trên trình duyệt người dùng đó.

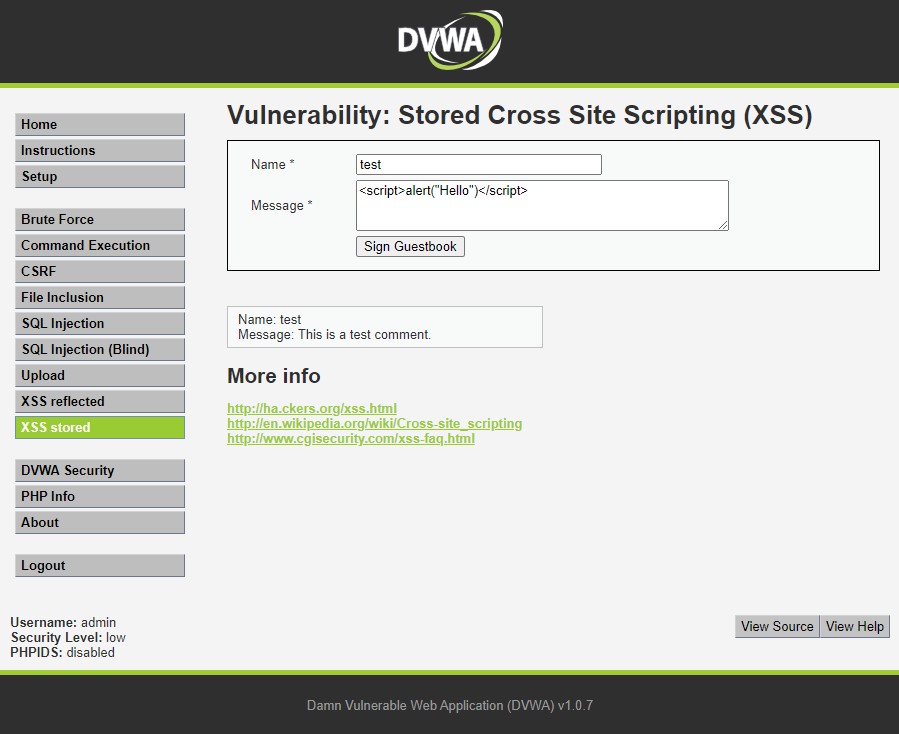

2.3. Stored Cross Site Scripting

Stored Cross-Site Scripting (XSS) là một dạng tấn công web, trong đó kẻ tấn công chèn mã độc hại vào một trang web và lưu trữ nó trên máy chủ hoặc cơ sở dữ liệu. Khi người dùng truy cập vào trang web hoặc tương tác với dữ liệu đã bị tấn công, mã độc hại sẽ được thực thi trên trình duyệt của người dùng.

Quá trình tấn công Stored XSS diễn ra như sau:

- Kẻ tấn công chèn mã độc hại vào một phần của trang web, ví dụ như bình luận, tin nhắn, biểu mẫu nhập liệu, hoặc bất kỳ nơi nào dữ liệu người dùng được lưu trữ.

- Dữ liệu chứa mã độc hại được gửi lên máy chủ và lưu trữ trong cơ sở dữ liệu.

- Khi trang web hiển thị nội dung đã được lưu trữ, mã độc hại được nhúng và thực thi trên trình duyệt của người dùng.

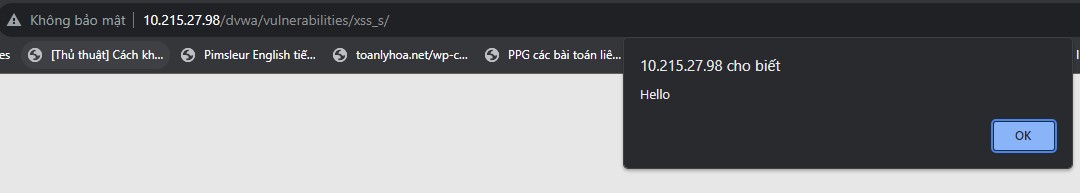

Truy cập site XSS stored

Nhập script vào phần message

<script>alert("Hello")</script>

Khi đó người dùng khác truy cập vào trang web này sẽ hiện 1 thông báo Hello

http://10.215.27.98/dvwa/vulnerabilities/xss_s/

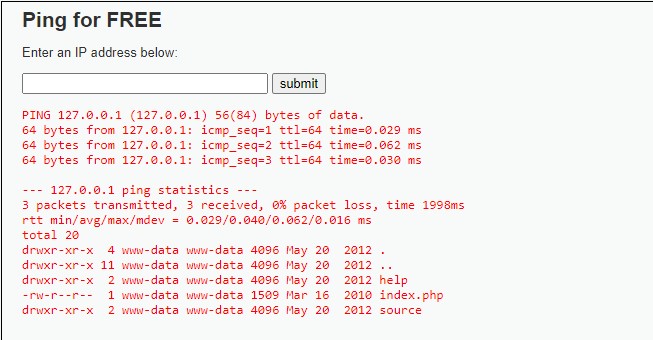

2.4. Command Execution

Command Execution là một dạng tấn công mà kẻ tấn công cố gắng thực thi các lệnh hệ thống trên máy chủ hoặc ứng dụng web mục tiêu. Tấn công Command Execution thường xảy ra khi kẻ tấn công có thể chèn và thực thi các lệnh hệ thống không được kiểm soát vào một khu vực nhận đầu vào từ người dùng, chẳng hạn như các biểu mẫu nhập liệu, tham số URL hoặc các trường dữ liệu trong giao thức HTTP.

Quá trình tấn công Command Execution diễn ra như sau:

- Kẻ tấn công chèn các lệnh hệ thống không hợp lệ hoặc bất hợp pháp vào một khu vực nhận đầu vào từ người dùng. Ví dụ, kẻ tấn công có thể chèn một lệnh hệ thống như ; rm -rf / để xóa toàn bộ dữ liệu trên máy chủ.

- Khi máy chủ hoặc ứng dụng web xử lý dữ liệu đầu vào mà không kiểm tra và xử lý an toàn, lệnh hệ thống chèn từ kẻ tấn công sẽ được thực thi.

- Kết quả của lệnh hệ thống được trả về cho kẻ tấn công hoặc được sử dụng cho các mục đích xấu.

Truy cập site Command Execution

Chọn view source để xem code của ô điền dữ liệu này

Mình kiểm tra thấy thực thi lệnh bằng shell_exec

Lệnh này kết thúc bằng dấu ; nên mình lệnh này để ngăn cách và chèn them lệnh khác

Thông tin khác

- » CCNA Automation – Biến bạn từ kỹ sư mạng thành kỹ sư mạng thời đại mới! (02.07.2025)

- » LAB SECURITY VỚI NMAP VÀ METAPLOIT (11.10.2023)

- » LAB: TESTING AUTOMATION NETWORK USING UNITTEST (05.10.2023)

- » LAB CI/CD SỬ DỤNG ANSIBLE CẤU HÌNH STATIC ROUTE (29.09.2023)

- » HƯỚNG DẪN CÀI ĐẶT ACI SIMULATOR (22.08.2023)

- » BÁO CÁO NGHIÊN CỨU LAB THE NETWORK: RAW SOCKETS AND SNIFFING (21.07.2023)

- » Hướng dẫn thực hiện NETCONF và RESTCONF GUI sử dụng YANG SUITE (phần 2) (15.07.2023)

- » Hướng dẫn thực hiện NETCONF và RESTCONF GUI sử dụng YANG SUITE (phần 1) (14.07.2023)