MÃ ĐỘC RANSOMWARE VÀ NHỮNG ĐIỀU CẦN BIẾT

- Ransomware là gì?

Trong thời đại phát triển của CNTT hiện nay thì việc số hóa dữ liệu trong doanh nghiệp hoàn toàn là điều cần thiết và không còn xa lạ. Tuy nhiên, điều này cũng tạo ra một mục tiêu “béo bở” cho các cuộc tấn công đánh cắp và tống tiền dữ liệu. Điển hình nhất là dạng tấn công tốn tiền bằng hình thức mã hóa dữ liệu.

Virus máy tính không còn là khái niệm quá xa lạ đối với người dùng máy tính. Vì lẽ này mà người dùng thường nhầm lẫn các biến thể và loại hình virus với nhau, bao gồm cả ransomware. Trên thực tế thì có rất nhiều loại hình mã độc khác nhau và ransomware là một trong các loại mã độc đó với phương pháp tấn công, lây nhiễm riêng biệt. Cả virus và ransomware đều thuộc về dạng phần mềm độc hại / mã độc, tuy vậy, virus là cụm từ dùng để chỉ những phần mềm độc hại có khả năng tự lây lan với tốc độ cực kỳ nhanh và không kiểm soát được khi bị nhiễm, còn ransomeware là một dạng phần mềm độc hại (maleware), đây là tên gọi chung của các phần mềm được tạo ra nhằm mục đích ngăn chặn nạn nhân truy cập và sử dụng dữ liệu, sau đó tống tiền nạn nhân khi bị nhiễm. Khả năng lây lan của ransomware là cực nhanh.

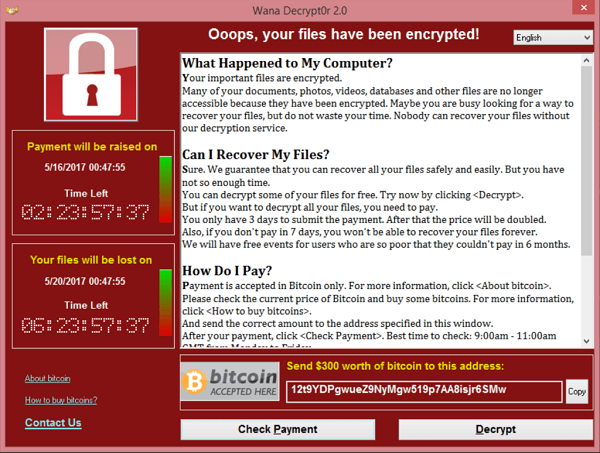

Mặc dù hiện nay ransomeware có nhiều biến thể khác nhau nhưng phương thức cơ bản nhất để tấn công nạn nhân là phishing (lừa đảo), các dạng này sau khi đã mã hóa (encrypt) dữ liệu trên máy người dùng, chủ yếu là hệ điều hành Windows, thường sẽ để lại một thông điệp yêu cầu người dùng trả một khoản tiền để nhận được khóa giải mã dữ liệu. "Bảng giá” và phương thức thanh toán cho việc giải mã dữ liệu khá đa dạng, có thể là chuyển khoản hoặc phổ biến hiện nay là thanh toán bằng bitcoin dao động từ vài trăm USD cho đến hàng nghìn USD. Tuy nhiên, điểm chung của việc thanh toán này là không có gì đảm bảo rằng dữ liệu của bạn sẽ được khôi phục hoặc bạn lại bị "ăn quả lừa" thêm lần nữa. Nổi bật trong số đó là ransomware có tên WannaCry.

- Nguồn gốc của ransomware

Ransomware lần đầu tiên được phát hiện vào giữa năm 2005-2006 tại Nga. Biến thể đầu tiên được tổ chức TrendMicro cảnh báo là TROJ_CRYZIP.A với hành động mã hóa, nén các file hệ thống của người dùng bằng mật khẩu và tạo ra một file txt với nội dung yêu cầu người dùng trả tiền để lấy lại được dữ liệu.

Các biến thể sau đó của ransomware dần mở rộng đối tượng mã hóa là các file văn bản và hệ thống như *.doc, *.exe, *.dll,… và cho đến thời điểm hiện tại thì một biến thể cực kì nguy hiểm của ransomware với tên gọi là NotPetya với khả năng tự lây nhiễm từ mạng này sang mạng khác mà không cần thông qua thao tác của người dùng và loại ransomware này sẽ phá hủy ổ cứng của nạn nhân đến mức không thể khôi phục được bất kể nạn nhân có trả tiền hay không.

Có rất nhiều cuộc tấn công gây ra bởi ransomware từ những năm 2012 (Reveton), 2013 (CryptoLocker), 2014 (CryptoWall),… và nổi tiếng nhất là vào năm 2017 (WannaCry) gây ra thiệt hại hàng triệu USD trên toàn thế giới với hơn 300.000 máy tính bị lây nhiễm.

- Cách thức lây nhiễm, xâm nhập

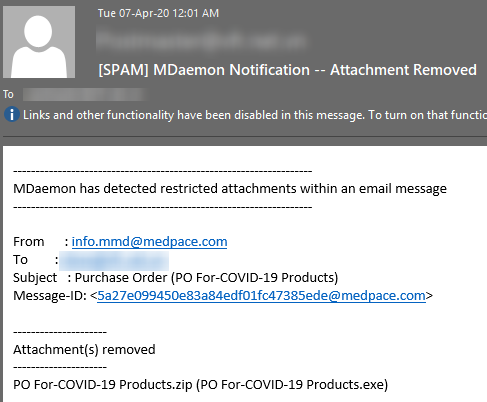

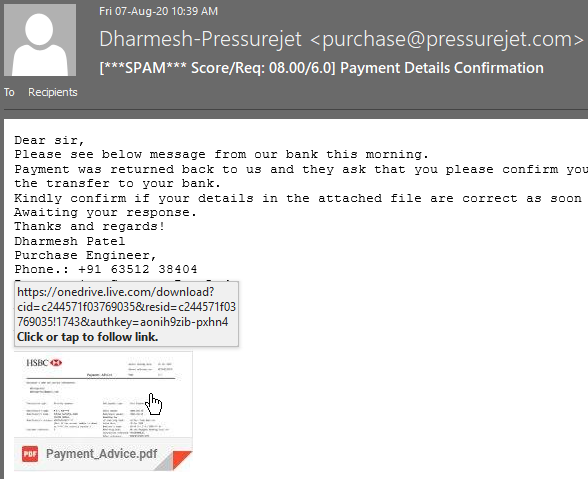

Cách thức xâm nhập máy tính phổ biến nhất của loại mã độc này là thông qua con đường Phishing (giả mạo). Nạn nhân sẽ nhận được các email giả mạo với những tiêu đề quan trọng hoặc tên người gửi nằm trong danh bạ nạn nhân (địa chỉ giả) để đánh lạc hướng nạn nhân và dẫn dụ họ mở các tập tin đính kèm có chứa mã độc hoặc macro tự động download mã độc (các file đính kèm thường là dạng file doc, xls, hoặc file pdf), các dạng file file nén (zip, gz, tar, rar,…) chứa bên trong là các file lây nhiễm mã độc hoặc các loại file thực thi (exe) đã được đổi tên thành loại file tài liệu phổ biến (exe.pdf, exe.doc,…). Một cách khác là chèn link vào các hình ảnh giả dạng như một file đính kèm và nạn nhân khi bấm vào các link này sẽ mở ra trang web chứa mã độc hoặc tự download mã độc này về máy tính.

Hình 1 - Email chứa file đính kèm có mã độc

Ngoài ra, ransomware còn các phương pháp lây nhiễm khác như:

- Tải và cài đặt các phần mềm lậu, phát tán miễn phí và không rõ nguồn gốc trên mạng.

- Truy cập vào các trang web đồi trụy, không lành mạng, web game, cá cược,...

- Bấm vào các quảng cáo.

- Truy cập vào các website giả mạo.

- …

Hình 2 - Email chứa link giả dạng đính kèm có mã độc

Điểm chung của ransomware và các phần mềm độc hại khác là luôn cố gắng ẩn mình trong hệ thống, tránh khỏi sự kiểm soát của các phần mềm antivirus càng lâu càng tốt. Tuy nhiên điểm làm nên "tên tuổi" ransomware đó là khả năng mã hóa và khả năng ẩn mình tốt hơn nhiều so với các phần mềm độc hại khác. Các phần mềm diệt virus phát hiện ra các phần mềm, mã độc bằng cách dò tìm các đoạn chuỗi kí tự trong cấu trúc của đối tượng đó, từ đó đưa ra cảnh báo và hành động xóa, di chuyển vào kho chứa (quarantine). Tuy vậy việc phát hiện ra ransomware lại khó khăn hơn vì chúng sử dụng mã hóa để che dấu bản thân và file bị nhiễm, từ đó tránh được việc bị phát hiện. Các phần mềm antivirus luôn được cập nhật liên tục tuy nhiên khi gặp phải một loại biến thể mới của ransomware và sự phát triển của ransomware như hiện nay thì khả năng không thể đối phó được là hoàn toàn có.

Ransomware sẽ cố gắng giữ cho lượng tài nguyên phục vụ người dùng trên máy tính là tối ưu nhất để tránh bị phát hiện (các loại phần mềm độc hại và mã độc khác thường chiếm dung lượng lưu trữ, ram, cpu,…) cũng như có thể tạo thêm được thời gian ẩn mình lâu nhất nhằm mã hóa các dữ liệu trên máy của người dùng. Khi người dùng tải một file bị nhiễm ransomware và file này được thực thi (có thể tự động thực thi không cần hành động của người dùng) thì sẽ không có sự kiện gì xảy ra ngay lập tức (còn tùy vào loại mã độc do người phát triển), có thể mất vài ngày thậm chí là hàng tuần trước khi ransomware bắt đầu mã hóa dữ liệu trên máy nạn nhân. Vì vậy, ransomware sẽ tập trung vào việc truyền dữ liệu giữa host to host hoặc server và thay đổi entropy của một file. Entropy của một file được dùng để xác định file bị mã hóa bởi ransomware.

- Phân loại mã độc ransomware

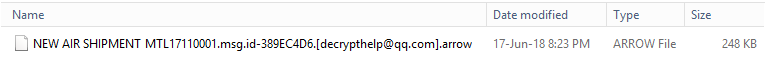

Một khi máy tính đã bị nhiễm ransomware thì rất khó phát hiện và các mã độc này luôn cố gắng chạy ngầm và ẩn mình trong hệ thống, thậm chí là các phần mềm antivirus. Khi đã xâm nhập được vào máy tính của nạn nhân thì mã độc này se thuc hiện các tác vụ là khóa màn hình bằng mã khóa và trường hợp xấu hơn là mã hóa tất cả các file tài liệu nào lọt vào “mắt xanh”, thông thường là sau khi mã hóa xong thì file tài liệu đó sẽ bị đổi phần mở rộng thành một tên đặc biệt (do người tạo ra mã độc qui định), nạn nhân sẽ không thể thực hiện bất kỳ thao tác nào trên file tài liệu đã bị mã hóa đó.

Theo ước tính của Kaspersky, đã có hơn 2000 máy tính bị nhiễm mã độc ransomware Petya và con số này không dừng lại ở đó. Mỗi giao dịch trả tiền chuộc tương ứng với lượng Bitcoin là 300 USD và tổng số tiền chuộc đã lên đến gần 9000 USD.

Chúng ta có thể chia ransomware thành 3 loại dựa vào cách thức hoạt động của chúng là:

Encryting (mã hóa), được gọi với tên gọi khác là Crypto Ransomware. Đây là loại mã độc phổ biến nhất, chuyên tấn công bằng cách mã hóa tất cả dữ liệu (tập tin và thư mục) của nạn nhân bằng một khóa Public-key, còn khóa Private-key thì do người tạo ra mã độc này nắm giữ nhằm ép nạn nhân phải trả tiền để có được khóa giải mã này. Không chỉ vậy, loại mã độc này sau khi tiến hành mã hóa các tài liệu của nạn nhân còn để lại một cảnh báo cho nạn nhân về việc phải thanh toán chi phí giải mã đúng hạn nếu không thì tất cả dữ liệu sẽ bị xóa. Phương thức thanh toán mà người tạo ra mã độc sử dụng thường là bằng đồng bitcoin, rất khó để truy vết được tài khoản gốc. Nổi bật của loại mã độc này có tên là WannaCry. Sau khi lây nhiễm trên máy của nạn nhân thì loại mã độc này sẽ tạo ra một cặp khóa RSA-2048, mỗi tài liệu sẽ bị khóa bằng một khóa random AES-128, khóa Private-key của nạn nhân sẽ bị mã hóa bởi Public-key của người tạo mã độc. Sau cùng, mã độc này sẽ mã hóa và xóa tất cả file temp, tạo file hướng dẫn thanh toán và hiển thị cảnh báo yêu cầu nạp tiền trong thời gian qui định nếu không muốn dữ liệu bị xóa. Loại mã độc này cực kỳ nguy hiểm vì khả năng tự lây nhiễm ra toàn hệ thống mạng của nạn nhân (chủ yếu trên hệ điều hành Windows) sử dụng giao thức chia sẻ file SMBv1, gọi là lỗ hổng bảo mật MS17-010 (EternalBlue).

Hình 3 – File đã bị ransomware mã hóa

Non-Encrypting (không mã hóa), tên gọi khác là Locker, là loại ransomware không tiến hành mã hóa các dữ liệu trên máy nạn nhân mà sẽ khóa người dùng khỏi việc sử dụng máy tính của họ, người dùng không thể làm gì khác ngoài việc mở và tắt máy tính. Người dùng sẽ chỉ thấy một thông báo duy nhất trên màn hình hướng dẫn thanh toán tiền chuộc để có thể sử dụng máy tính của mình. Điển hình của loại ransomware này có tên là Reveton hoặc Police ransomware, một loại ransomware giả mạo thông báo từ nhà chức trách rằng người dùng đã truy cập vào các thông tin phạm pháp để ép buộc người dùng trả tiền chuộc.

Leakware (đánh cắp dữ liệu), loại ransomware này hướng đến việc đánh cắp dữ liệu cá nhân của người dùng (các đoạn chat, hội thoại, hình ảnh, video,…) và đe dọa công khai các thông tin này trên các trang mạng trừ khi nạn nhân trả tiền chuộc. Phương thức lây nhiễm của loại này xuất phát từ việc truy cập vào các trang web đồi trụy, không lành mạnh hoặc bấm vào các quảng cáo, web giả mạo. Một tên gọi khác của loại mã độc này là Doxware.

Mobile ransomware thường nhắm vào người dùng hệ điều hành Android vì đây là hệ điều hành mở và người dùng toàn quyền cho phép thiết bị cài đặt các phần mềm bên thứ ba hoặc các phần mềm không rõ nguồn gốc từ các file apk. Khi đã cài phần mềm có chứa ransomware này trên thiết bị di động thì mã độc sẽ tiến hành chặn không cho người dùng mở các ứng dụng khác bằng các thông báo (pop-up) và giả mạo các thông báo từ hệ thống để người dùng bấm vào và cấp quyền can thiệp sâu hơn cho mã độc. Đối với hệ điều hành iOS thì mã độc cần thực hiện nhiều tác vụ phức tạp hơn để có thể chặn người dùng khỏi việc sử dụng thiết bị. Mobile ransomware không tập trung vào việc mã hóa dữ liệu vì dữ liệu trên thiết bị di động khá nhỏ và dễ dàng được phục hồi từ các bản lưu trữ trực tuyến mà thay vào đó là tập trung vào mục tiêu khóa người dùng khỏi việc sử dụng thiết bị.

IoT ransomware & máy ảnh DSLR: với sự phát triển về CNTT như hiện nay thì việc ứng dụng IoT vào cuộc sống là nhu cầu rất phổ biến và thường xuyên, tuy nhiên các thiết bị IoT cũng có thể bị lây nhiễm và là nguồn lây nhiễm ransomware. Song song đó thì loại máy ảnh khá phổ biến trên thị trường hiện nay là DSLR (digital single-lens reflex camera) cũng là một con đường lây nhiễm ransomware, nguyên nhân vì các máy ảnh này dùng giao thức truyền tải ảnh PTP (picture-transfer-protocol), đây là giao thức dễ dàng bị khai thác để thực thi các mã độc.

- Một số phương pháp “lẩn tránh” của ransomware

Bản thân ransomware khi lây nhiễm sẽ cố gắng ẩn mình trên thiết bị của người dùng càng lâu càng tốt để có thể thực thi các hành động tấn công hoặc tương tác với máy chủ ransomware. Dưới dây là một số phương pháp ẩn mình phổ biến của ransomware hiện nay, ngoài ra, còn những phương pháp khác tùy thuộc vào loại ransomware và người tạo ra chúng.

Detection: một số loại mã độc ransomware có thể tự xác định môi trường hoạt động đang là ảo hóa hay môi trường thực tế để quyết định có tiến hành thực thi mã độc hay không, chính vì vậy sẽ gây khó khăn trong việc xác định mã độc và tạo ra các bản vá lỗi, cập nhật mới.

Timing: khi khởi động lại máy tính là thời điểm mà các chương trình antivirus bị tắt đi, đây là lúc một số loại ransomware sẽ tiến hành thực thi mã độc và có khả năng vô hiệu hóa phần mềm antivirus.

Communication: các chương trình antivirus trên thiết bị của người dùng luôn được cập nhật và tiến hành chặn những truy cập, giao tiếp từ các phần mềm, chương trình thực thi đến các server có thông tin nằm trong danh sách "blacklist", vì vậy, người tạo ra mã độc thường thay đổi địa chỉ server thường xuyên để mã độc đang chạy ẩn trên máy tính nạn nhân tương tác và nhận các lệnh thực thi hoặc tải về mã độc khác.

False Operation: đây là loại phần mềm giả mạo được tạo ra nhằm mục đích đánh lừa người dùng (chủ yếu là hệ điều hành Windows) để thực thi các hành động được đưa ra từ phần mềm giả mạo này và thông qua đó cấp quyền cho mã độc truy cập sâu vào hệ thống hoặc tải thêm các mã độc khác về máy của nạn nhân. Những người dùng không có nhiều kỹ năng về máy tính rất dễ mắc phải loại mã độc được lây lan theo cách này. Nguy hiểm hơn là có khả năng mở ra các cửa hậu "backdoor" để kẻ tấn công chiếm quyền điều khiển máy tính của nạn nhân.

- Mục tiêu tấn công của ransomware

Theo thống kê từ Cục An toàn thông tin (Bộ TT-TT), năm 2019, trên thế giới có trung bình 108 cuộc tấn công mạng và 32 mã độc mới được tạo ra mỗi giây. Và trong đó thì các doanh nghiệp luôn là mục tiêu "béo bở" hàng đầu. Các kẻ tấn công luôn nhắm vào các doanh nghiệp vì khả năng chi trả về tài chính và tầm quan trọng của dữ liệu đối với doanh nghiệp luôn được đặt lên hàng đầu. Song song đó thì các tổ chức về y tế - giáo dục - chính phủ là đối tượng thứ hai của loại mã độc này. Các tổ chức này luôn có các thông tin mang tính bí mật hoặc nhạy cảm và cần phải duy trì liên tục để cung cấp dịch vụ cho hàng nghìn người cho nên sẽ dễ dàng chi trả tiền chuộc.

Ngoài các đối tượng như doanh nhiệp và các tổ chức công, thì người dùng cá nhân cũng bị nhắm tới. Bởi trên thực tế thì mã độc hoàn toàn có thể lây lan thông qua mạng internet và không chừa một thiết bị nào. Nhiều loại mã độc hoàn toàn có thể lựa chọn mục tiêu tấn công bằng cách các kẻ tấn công sẽ dò tìm vị trí địa lí bằng địa chỉ IP, các cổng truy cập từ xa như RDP, SSH, thu thập thông tin doanh nghiệp thông qua các trang web, mạng xã hội, ... và xác định khả năng thành công từ đó tiến hành các phương pháp lây lan mã độc.

Hình 4 – Yêu cầu trả tiền chuộc cho dữ liệu

- Xử lý như thế nào khi bị nhiễm ransomware

Khi máy tính bị nhiễm ransomware thì việc cần làm là giữ bình tĩnh để xử lí thiết bị bị nhiễm, tránh hành động vội vàng dẫn tới gây ra tình trạng tệ hơn hoặc mất tiền mà không thể lấy lại được dữ liệu. Dưới đây là một số cách xử lí bạn có thể áp dụng khi máy tính bị nhiễm ransomware.

Cách ly thiết bị nhiễm khỏi hệ thống: nếu máy tính bị nhiễm đang có kết nối vào hệ thống mang với các thiết bị khác thì cần cách ly ngay khỏi hệ thống khi phát hiện bị nhiễm mã độc nhằm tránh lây lan cho các thiết bị khác trong mạng.

Gỡ bỏ ransomware khỏi máy tính: tùy vào loại mã độc ransomware mà có các phương pháp gỡ bỏ khác nhau, ví dụ như bật chế độ safemode, chạy antivirus để loại bỏ,... đối với các loại mã độc khóa truy cập máy tính thì việc gỡ bỏ sẽ phức tạp hơn rất nhiều.

Fresh install: cài lại toàn bộ hệ điều hành và đảm bảo dữ liệu đã được quét bởi chương trình antivirus để loại bỏ các ransomware còn sót lại.

Khôi phục dữ liệu / giải mã: đối với nhiều loại mã độc ransomware phổ biến hiện nay thì một số tổ chức về bảo mật đã đưa ra được các bộ giải mã nhằm giúp người dùng có thể khôi phục lại dữ liệu bị mã hóa, tuy nhiên, với sự phát triển ngày càng phức tạp của mã độc như hiện nay thì khi một loại mã độc mới bị phát tán thì hầu hết các trường hợp khôi phục lại dữ liệu là điều không thể.

Có nên trả tiền chuộc: mục tiêu sau cùng của mã độc là lấy được tiền chuộc từ nạn nhân, cho nên khi bị nhiễm mã độc thì cần phải bình tĩnh xử lí và tránh hoảng loạn dẫn tới quyết định trả tiền chuộc vội vàng cho kẻ tấn công, nhưng thực tế thì không có bất kỳ một điều kiện ràng buộc nào đảm bảo bạn sẽ nhận lại được dữ liệu của mình sau khi đã thanh toán tiền chuộc. Thay vì đó hãy tham khảo các tổ chức an toàn dữ liệu hoặc các tổ chức antivirus để tìm giải pháp hiệu quả và ít tốn kém nhất.

- Cách phòng chống ransomware

Dưới đây là một số cách phòng chống ransomware phổ biến mà bạn có thể áp dụng.

Sao lưu dữ liệu: phương pháp quan trọng và hiệu quả nhất để bảo vệ dữ liệu của bạn là thực hiện sao lưu thường xuyên để đảm bảo tính sẵn sàng của dữ liệu. Có nhiều giải pháp sao lưu hiện nay như dùng thiết bị lưu trữ ngoài, điện toán đám mây Google Drive, Dropbox,... việc này sẽ đảm bảo dữ liệu của bạn không bị phá hủy hay mất mát.

Cập nhật hệ thống, bản vá lỗi: cần thường xuyên cập nhật các bản vá lỗi hệ điều hành và thiết bị để đảm bảo các lỗ hổng bảo mật được vá, đặt biệt là các chương trình như trình duyệt web, flash và java.

Sử dụng phần mềm Antivirus tin cậy: đây là một trong các bước quan trọng trong việc đảm bảo an toàn cho thiết bị và hệ thống của bạn, thường xuyên cập nhật các phiên bản của chương trình antivirus để nhận các thông tin và khả năng phòng tránh của thiết bị với các mã độc mới. Các chương trình antivirus đán tin cậy như Kaspersky, ESET, Norton, McAfee và Windows defender là các giải pháp đáng tin tưởng.

Không truy cập các trang web không lành mạnh, cẩn thận trước các email có file đính kèm và link lạ. Đặc biệt là các link được gửi từ các tin nhắn qua Facebook hoặc các file tài liệu có phần mở rộng là .doc, .xls, .ppt,… do đó, cần kiểm tra tính xác thực và độ tin cậy của thông tin nhận được trước khi tải về máy tính. Nếu cần mở thì hãy sử dụng các phần mềm để mở trực tiếp như MS Word, Excel, PowerPoint thay vì mở trực tiếp.

Tắt các dịch vụ không cần thiết dùng để truy cập từ xa, đặt mật khẩu theo các tiêu chuẩn an toàn và thường xuyên tiến hành kiểm tra nhật ký hệ thống để phát hiện sự bất thường.

- No More Ransom

Tổ chức No More Ransom là một tổ chức bảo mật liên minh của các tổ chức an ninh mạng cấp quốc gia được thành lập vào cuối tháng 7 năm 2016 bao gồm: Trung tâm tội phạm mạng Châu Âu Europool, Đơn vị phòng chống tội phạm công nghệ cao của cảnh sát quốc gia Hà Lan và công ty bảo mật McAfee. Mục tiêu của tổ chức này là tạo ra một đơn vị chuyên nghiệp để giải quyết các vấn đề do ransomware gây ra ở cấp độ cao nhất, đồng thời cung cấp giải pháp giải mã các dữ liệu miễn phí và xuyên suốt cho các nạn nhân của mã độc này trên thế giới.

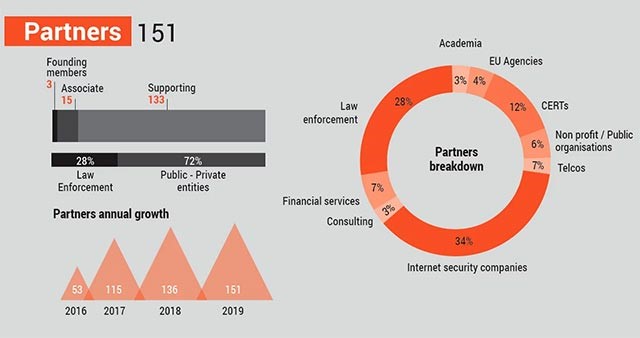

Sau 4 năm thành lập thì tổ chức này đã nhận được nhiều sự đón nhận và là cái tên phổ biến trong giới an toàn thông tin. No More Ransom đã trở thành đối tác đáng tin cậy của hơn 151 tổ chức an ninh mạng, các nhóm hacker mũ trắng cũng như các tờ báo và tạp chí nổi tiếng về công nghệ hàng đầu hiện nay.

Hình 5 – Các đối tác thuộc lĩnh vực khác nhau của No More Ransom

Cho đến thời điểm hiện tại thì No More Ransom đã có trong tay hơn 89 bộ giải mã của nhiều biến thể ransomware và giúp được hơn 200.000 tổ chức và cá nhân lấy lại được dữ liệu tương đương khoản 108 triệu USD tiền chuộc.

Chỉ tính riêng tại các trang web về bảo mật, các bộ giải mã của No More Ransom đã được tải xuống hơn 320.000 lần (website BleepingComputer), và nếu ước tính từ cả các nguồn khác nữa thì số lượt tải có thể lên đến hàng triệu lần. Từ những số liệu trên cho thấy vai trò của No More Ransom đã hỗ trợ người dùng chúng ta rất nhiều trong lĩnh vực bảo mật nói chung và việc chống lại mã độc ransomware nói riêng.

- Tham khảo

- https://resources.cystack.net/ransomware-la-gi/#ftoc-heading-1

- https://quantrimang.com/ly-thuyet-ransomware-la-gi-118309

- http://www.pecc1.com.vn/d4/news/WannaCry-Loi-canh-bao-dai-dich-ransomware-8-1007.aspx

- https://dass.vn/thuc-trang-ransomware-2020-sophos-intercept-x-chong-lai-ransomware-nhu-the-nao/

- https://dass.vn/nhung-loi-pho-bien-dan-den-bi-ransomware-tan-cong/

- https://ehealth.gov.vn/Preview.aspx?newsId=42612

- https://quantrimang.com/no-more-ransom-la-co-dau-trong-cuoc-chien-chong-ransomware-165606

Thông tin khác

- » Tiến trình CI/CD trong phần mềm và thực tế áp dụng cho ngành Network (31.08.2020)

- » BÀI VIẾT GIỚI THIỆU VỀ CCNP-ENCOR (31.08.2020)

- » LAB CUCM. REGISTER IP PHONE TRÊN CUCM SỬ DỤNG BULK ADMINISTRATION TOOL (BAT) - PHẦN 4 (29.08.2020)

- » LAB CUCM. Register IP Phone trên CUCM sử dụng Bulk Administration Tool (BAT) - Phần 3 (28.08.2020)

- » Malware (malicious software) (27.08.2020)

- » PPSK – SỰ THAY THẾ HOÀN HẢO CỦA 802.1X CHO CÁC DOANH NGHIỆP SMB (27.08.2020)

- » LAB CUCM. Register IP Phone trên CUCM sử dụng Bulk Administration Tool (BAT) - Phần 2 (27.08.2020)

- » LAB CUCM. Register IP Phone trên CUCM sử dụng Bulk Administration Tool (BAT) - Phần 1 (25.08.2020)