SECURITY FOR WIFI V4

Wifi là hệ thống mạng không dây sử dụng sóng vô tuyến, giống như sóng điện thoại, truyền hình và radio..Wifi đang dần trở nên không thể thiếu trong các doanh nghiệp và hộ gia đình, thường được được sử dụng rất phổ biến ở văn phòng công ty, nhà riêng, khách sạn, sân bay, hàng quán cafe, quán ăn, thư viện. Hiện đang có 6 chuẩn thông dụng của Wifi hiện nay là 802.11a/b/g/n/ac/ad.

Cùng với những ưu điểm thuận tiện trong việc sử dụng, Wifi cũng tiềm ẩn rất nhiều rủi ro liên quan đến bảo mật. Phạm vi phát sóng của 1 điểm truy cập Wifi có thể lên đến vài chục, thậm chí hàng trăm mét, do đó khả năng tiếp cận với sóng Wifi đối với những kẻ xấu và rất lớn. Việc thiếu bảo mật trong mạng không dây có thể làm cho kẻ xấu xâm nhập vào hệ thống mạng nội bộ của bạn và thực hiện các hành động bất hợp pháp như xâm nhập vào các dữ liệu truy cập nội bộ, đánh cắp các file dữ liệu, hoặc các dữ liệu quan trọng của người dùng như số thẻ tín dụng, tên người dùng và mật khẩu cùng các thông tin khác.

Để chống lại việc xâm nhập mạng Wifi trái phép, chúng ta có một số vấn đề về bảo mật quan trọng cần xử lý như xác thực người dùng, sử dụng chuẩn bảo mật, mã hóa dữ liệu và hạn chế khả năng tiếp cận sóng Wifi đối với kẻ xấu.

1. Hạn chế khả năng tiếp cận sóng Wifi với kẻ xấu.

Ẩn tên mạng Wifi

Các Access Point thường quảng bá tên mạng Wifi (SSID) để người dùng dễ dàng tìm kiếm và kết nối. Việc ẩn SSID có thể giúp giảm sự chú ý của kẻ xấu, đây là một biện pháp đơn giản để hạn chế mạng Wifi của bạn bị tiếp cận và tấn công.

Tắt các thiết bị Wifi khi không sử dụng

Thỉnh thoảng bạn có thể rời khỏi nhà trong một khoảng thời gian dài như đi làm, đi công tác hoặc du lịch dài ngày. Việc tắt thiết bị Wifi giúp hạn chế bị kẻ xấu dò quét sóng và tấn công, đây cũng là cách không để cho hàng xóm sử dụng wifi chùa từ nhà bạn. Ngoài ra, cũng giúp bạn tiết kiệm điện và giảm thiểu các rủi ro chạm chập điện gây cháy nổ.

Giảm tín hiệu Wifi bức xạ ra bên ngoài

Hầu hết mọi người thường đặt thiết bị Wifi trong phòng khách, vị trí phòng này thường gần với đường xá bên ngoài, nếu bạn đặt thiết bị Wifi gần cửa ra vào có thể làm tăng tín hiệu sóng bức xạ ra bên ngoài. Tốt nhất nên đặt thiết bị Wifi ở ngay trung tâm của vùng không gian bạn cần phủ sóng, như treo trên trần ở vị trí chính giữa nhà sẽ giúp bạn tối ưu vùng phủ và hạn chế tín hiệu lan truyền ra ngoài. Nếu nhà bạn nhỏ, có thể điều chỉnh giảm công suất phát của thiết bị Wifi, hoặc sử dụng băng tần 5GHz thay vì 2.4GHz vì băng tần 5GHz có vùng phủ nhỏ hơn và khó xuyên tường hơn.

2. Dùng các chuẩn bảo mật hiện đại.

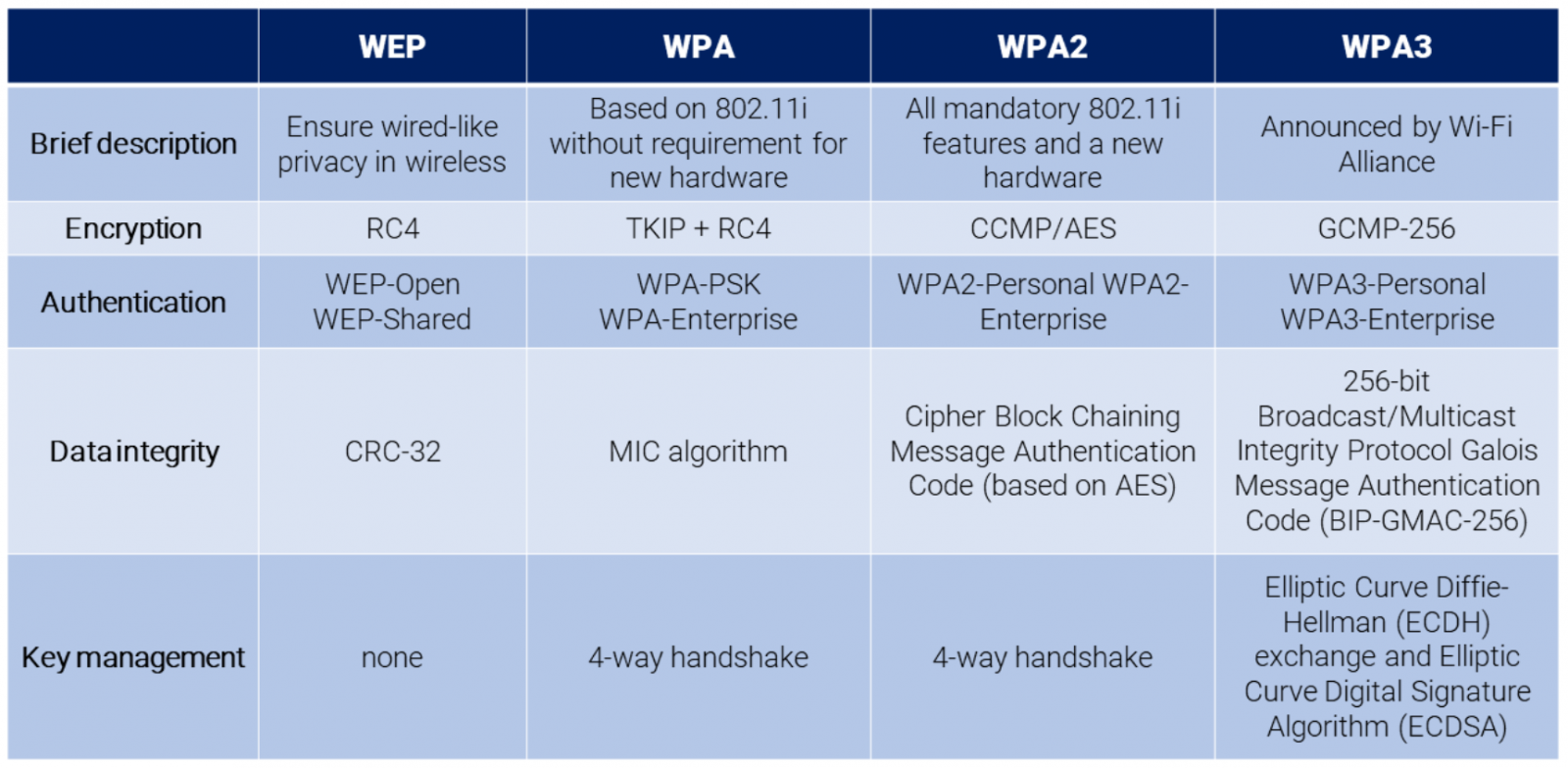

Cho đến nay, một số thiết bị Wifi vẫn sử dụng chuẩn bảo mật cũ WEP, đây là chuẩn bảo mật kém an toàn và dễ bị phá hủy. Để chống xâm nhập, bạn cần sử dụng các chuẩn mã hóa tiên tiến hơn như WPA, WPA2, WPA3. Chuẩn mã hóa WPA3 là chuẩn mã hóa mạnh mẽ nhất hiện nay nhưng hiện thiết bị vẫn chưa được phổ biến trên thị trường, và loại thiết bị đầu cuối hỗ trợ vẫn chưa nhiều (tại Việt Nam). Đối với các công ty nhỏ hoặc nhà riêng, chuẩn bảo mật phổ biến nhất được sử dụng hiệu quả hiện nay là WPA2-PSK (AES), nó sử dụng chuẩn bảo mật WPA2, chuẩn mã hóa Wifi và giao thức mã hóa AES mới nhất.

Hình: So sánh các chuẩn bảo mật Wifi

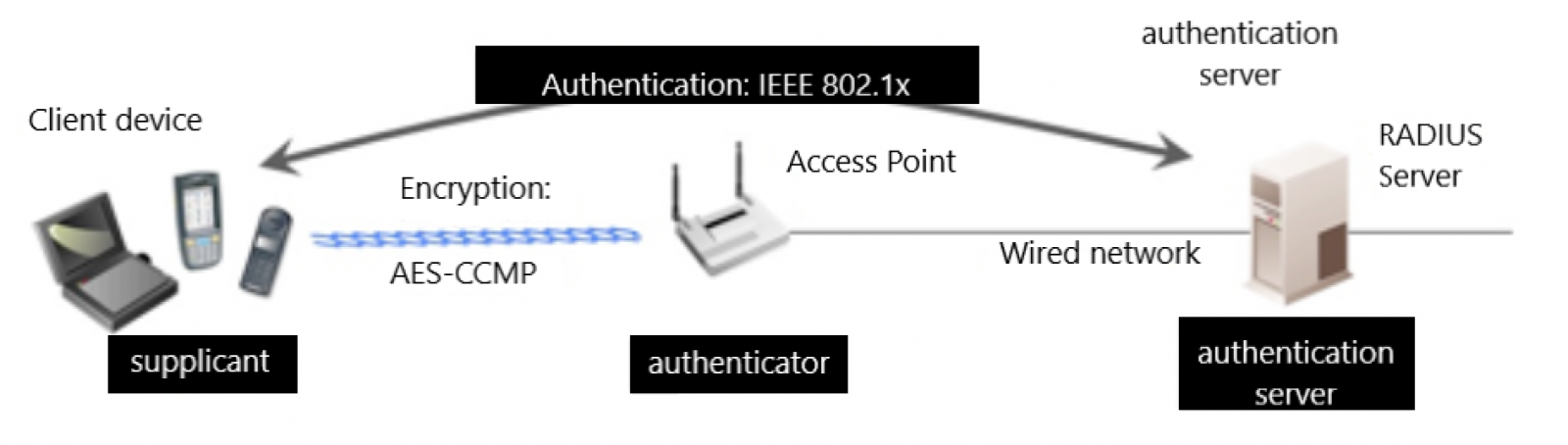

Trong các tổ chức công ty lớn, rất cần thiết sử dụng chuẩn WPA2 Enterprise kết hợp với phương pháp xác thực 802.1x, nó cho phép người dùng sử dụng username và password của riêng mình để kết nối vào mạng Wifi. 802.1x là một chuẩn xác thực của IEEE, được sử dụng cho cả mạng không dây và có dây.

Vì vậy, nếu máy tính xách tay hoặc thiết bị di động bị mất cắp hoặc nhân viên rời khỏi công ty, tất cả những gì bạn phải làm là thay đổi hoặc thu hồi thông tin đăng nhập của người dùng cụ thể đó. Một lợi thế lớn khác của WPA2 Enterprise là mọi người dùng đều được gán khóa mã hóa của riêng mình. Điều đó có nghĩa là người dùng chỉ có thể giải mã lưu lượng dữ liệu cho kết nối của riêng họ, do đó khi kẻ xấu nếu đã xâm nhập vào mạng thành công cũng không thể giải mã được dữ liệu của các người dùng khác.

Để thiết lập chế độ WPA2 Enterprise, bạn cần trang bị máy chủ RADIUS hoặc một hệ thống AD (chạy trên Window Server) để xác thực người dùng. Đối với các hệ thống lớn, có thể xác thực tập trung trên hệ thống Cisco ISE.

Hình : WPA2- Enterprise

Giống như những công nghệ bảo mật khác, WPA2 Enterprise vẫn có một số lỗ hổng. Kẻ xấu có thể thiết lập mạng Wifi giả có SSID tương tự như mạng mà chúng đang cố gắng tấn công, khi máy tính xách tay hoặc thiết bị của bạn kết nối, máy chủ RADIUS mạo danh có thể trộm thông tin đăng nhập của bạn để kết nối với Wifi thực. Để ngăn chặn các cuộc tấn công như vậy với xác thực 802.1x, chúng ta cần xác thực thiết bị người dùng cũng như máy chủ RADIUS hợp lệ. Ví dụ, trong Window, bạn có thể nhập tên miền của máy chủ hợp pháp, chọn cơ quan đã cấp CA cho máy chủ RADIUS. Do đó, nếu ai đó đã thiết lập mạng Wifi giả mạo và máy chủ RADIUS giả mạo, khi bạn cố gắng đăng nhập vào mạng, Window sẽ ngăn chặn kết nối này. Các máy chủ RADIUS cũng sẽ ngăn chặn các kết nối từ những thiết bị đầu cuối không có chứng chỉ hợp lệ.

3. Thay đổi các account đăng nhập mặc định.

Thay đổi mật khẩu mặc định

Hầu hết các thiết bị mạng, bao gồm các điểm truy cập không dây, được nhà sản xuất định cấu hình từ trước với mật khẩu admin mặc định để đơn giản hóa việc cấu hình ban đầu. Các mật khẩu mặc định có thể dễ dàng tìm kiếm trên internet. Việc thay đổi mật khẩu mặc định sẽ khiến kẻ tấn công khó truy cập thiết bị hơn. Việc thay đổi định kỳ các mật khẩu là biện pháp đơn giản nhưng rất hữu ích để bảo vệ mạng Wifi của bạn.

Sử dụng mật khẩu WPA an toàn

Một mật khẩu mạnh mẽ thường phải đáp ứng đầy đủ các tiêu chí về độ dài (tối thiểu 8 kí tự), không được chứa các thông tin dễ đoán như ngày sinh, số điện thoại, tên vợ/chồng. Thêm vào đó, mật khẩu phải chứa ít nhất một kí tự đặc biệt như @ # % $ ^ &, số và chữ in hoa.

4. Rogue Access Point.

Access Point (AP) giả mạo (Rogue Access Point) là cụm từ được dùng để mô tả những AP không hợp lệ trong mạng. Một số trường hợp AP giả mạo trong mạng Wifi như sau:

- AP do một nhân viên mang vào (có thể bởi họ không có được tín hiệu Wifi tốt).

- AP giả mạo từ các mạng Wifi lân cận.

- AP giả mạo do những kẻ xấu lén lút cắm nó vào trong hệ thống mạng và che giấu nó đi.

Những AP giả mạo có thể gây nên những rủi ro về bảo mật nghiêm trọng vì bạn không kiểm soát được chúng cũng như cấu hình bên trong.Ví dụ, nó có thể được thiết lập để quảng bá các SSID cho phép mọi người kết nối mà không cần mật khẩu, bằng cách này kẻ xấu có thể xâm nhập vào dữ liệu của người dùng và đánh cắp các thông tin quan trọng.

Để phát hiện các AP mạo danh, bạn cần quét trong khu vực văn phòng và không gian xung quanh bằng Laptop hoặc điện thoại di động được cài các phần mềm như Vistumbler hoặc Airodump-ng. Những chương trình này cho phép “sniff” sóng Wifi để phát hiện mọi luồng dữ liệu không dây đi đến hoặc từ các AP mạo danh, giúp bạn nhận diện được vị trí của chúng.

Ngoài ra, một số nhà cung cấp AP cung cấp hệ thống phát hiện xâm nhập không dây (WIDS) hoặc hệ thống ngăn chặn xâm nhập (WIPS) có thể phát hiện một loạt các cuộc tấn công không dây, các hoạt động đáng ngờ cũng như các AP giả mạo.

5. Lắp đặt AP ở nơi an toàn.

Hầu hết các AP đều có nút reset cấu hình mà kẻ xấu có thể lợi dụng để khôi phục cấu hình mặc định của nhà sản xuất, xóa bảo mật Wifi và cho phép mọi người kết nối. Do đó, các AP được lắp đặt trong văn phòng của bạn cũng cần được bảo vệ, đảm bảo rằng chúng đặt ngoài tầm với và hạn chế việc tiếp cận với các nút và cổng của AP.

6. Tối ưu quy hoạch mạng.

Cung cấp một mạng riêng dành cho khách vãng lai.

Nếu bạn muốn cho phép khách viếng thăm sử dụng mạng Wifi, bạn có thể thiết lập 1 mạng dành riêng cho khách. Nó giúp cho khách có thể kết nối internet mà không thể truy xuất đến hệ thống mạng nội bộ. Việc này giúp đảm bảo an toàn mạng nội bộ, cũng như tránh họ tình cờ lây nhiễm virus, mã độc vào mạng. Mạng guest cũng phải bật bảo mật WPA2 – thay vì để open không cần mật mã. Các khách cần truy cập Wifi có thể yêu cầu được cung cấp mật khẩu, bạn lưu ý định kỳ thay đổi mật khẩu này.

Sử dụng Firewall.

Thiết bị đầu cuối của bạn như Laptop, điện thoại cũng như thiết bị Wifi cần được xem xét việc cài đặt tường lửa. Những kẻ xấu có thể xâm nhập vào mạng không dây của bạn, có thể phá vỡ tường lửa mạng. Tường lửa trên thiết bị đầu cuối sẽ thêm một lớp bảo vệ cho dữ liệu trên máy tính.

Ngoài ra, nhiều loại thiết bị Wifi có tường lửa đã được cài sẵn, hãy nhớ bật nó lên. Tường lửa thiết bị Wifi có thể đóng vai trò là hàng phòng thủ đầu tiên trên hệ thống mạng. Chúng được thiết kế đặc biệt để quản lý và lọc lưu lượng truy cập không dây vào và ra khỏi mạng Wifi và có thể khóa các truy xuất đi qua các cổng không được phép sử dụng.

Sử dụng VPN.

VPN hoặc mạng riêng ảo giúp mã hóa thêm một lớp cho các lưu lượng đi và đến máy tính.. Do đó về lý thuyết, khi tin tặc có thể xâm nhập vào mạng Wifi, vẫn còn có lớp mã hóa VPN để tin tặc không thể đọc được dữ liệu của bạn.

Thiết lập một mạng Wifi riêng cho thiết bị IoT.

Các thiết bị IoT đang ngày càng trở nên phổ biến trong các hộ gia đình. Chúng ta có TV thông minh, tủ lạnh thông minh, hệ thống đèn thông minh… và hàng loạt các thiết bị IoT khác ở nhiều vị trí trong nhà. Càng nhiều thiết bị IoT, càng có nhiều điểm cuối và số lượng lỗ hổng bảo mật càng nhiều cho tin tặc có thể xâm nhập. Ngoài ra, thiết bị IoT được cho là có khả năng bảo mật kém hơn so với các thiết bị đầu cuối khác.

Do đó, việc thiết lập một mạng Wifi thứ 2 dành riêng cho IoT giúp cho phép bạn tách các thiết bị quan trọng ra khỏi mạng IoT, giúp đảm bảo an toàn hơn.

7. Bộ lọc địa chỉ MAC.

Mỗi thiết bị đầu cuối không dây sẽ có một số định danh duy nhất gọi là địa chỉ MAC. Bộ lọc địa chỉ MAC chỉ cho phép truy cập vào mạng một tập hợp cụ thể các địa chỉ MAC được xác định bởi admin. Điều này giúp bạn chỉ cho phép một số thiết bị nhất định được phép kết nối vào mạng và chặn hết các thiết bị còn lại.

8. Tắt giao thức UPnP (Universal Plug and Play).

Về mặt kỹ thuật, UPnP là một giao thức mạng. Giao thức này giúp mọi loại thiết bị có thể sử dụng để liên lạc ngay lập tức với nhau trên mạng. Nó giúp các thiết bị trong nhà bạn khám phá mạng và sau đó liên lạc với nhà sản xuất để cập nhật chương trình và cấu hình. UPnP là một yếu tố quan trọng trong việc tạo ra thiết bị IoT. Thiết bị Wifi của bạn phải tương tác với hệ thống UPnP để các thiết bị gia dụng đó có thể truy cập internet. Mặc dù ban đầu việc tạo ra các thiết bị tự cấu hình có vẻ hấp dẫn, nhưng việc không có bảo vệ mật khẩu hoặc sử dụng cùng một mật khẩu cho tất cả các thiết bị, khiến các thiết bị thông minh này trở thành lỗ hổng bảo mật. UPnP giúp một thiết bị được thiết lập, nhưng khi nó đã đi vào hoạt động, bạn hay tắt chức năng UPnP của nó đi. Bạn cũng nên tắt khả năng tương thích UPnP trong thiết bị Wifi của mình.

9. Tắt chức năng WPS (Wifi Protected Setup).

WPS được biết đến là một chuẩn công nghệ mới trong việc thiết lập và cài đặt hệ thống mạng không dây dễ sử dụng . WPS hỗ trợ kết nối Wifi giữa các thiết bị, có thể kể đến như thiết bị chuẩn 802.11 Access Point. Chức năng WPS giúp các thiết bị đầu cuối có thể kết nối vào mạng mà không cần phải thực hiện bước xác thực. WPS đã thể hiện một điểm yếu bảo mật vì phương pháp mã hóa rất dễ bị bẻ khóa. Nếu thiết bị Wifi của bạn có nút này, hãy tắt WPS hoàn toàn vì đây là một vấn đề nghiệm trọng đối với an toàn mạng Wifi.

10. Nâng cấp firmware.

Nhà sản xuất thiết bị Wifi thường định kỳ phát hành các bản cập nhật và bản vá cho phần mềm và firmware của thiết bị. Hãy theo dõi thường xuyên các thông tin từ nhà sản xuất để biết các bản cập nhật hoặc bản vá cho thiết bị của bạn. Nên tạo thói quen vào ngày đầu tiên của tháng hãy vào kiểm tra trang web của nhà sản xuất thiết bị Wifi để xem có bản cập nhật nào không, và cài đặt chúng nếu có sẵn.

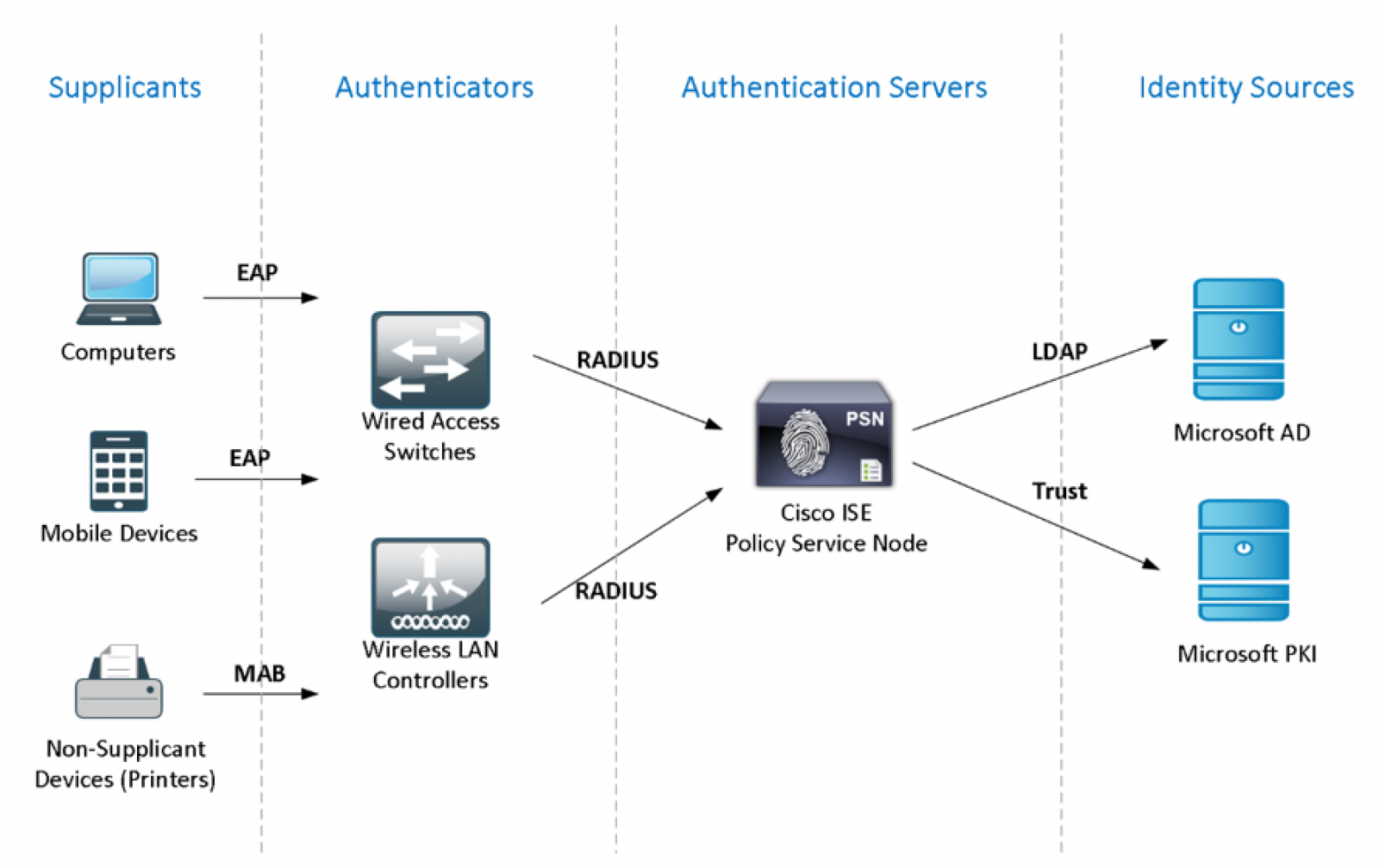

11. Sử dụng xác thực 802.1x với Cisco ISE để xác thực thiết bị cho mạng Wifi doanh nghiệp.

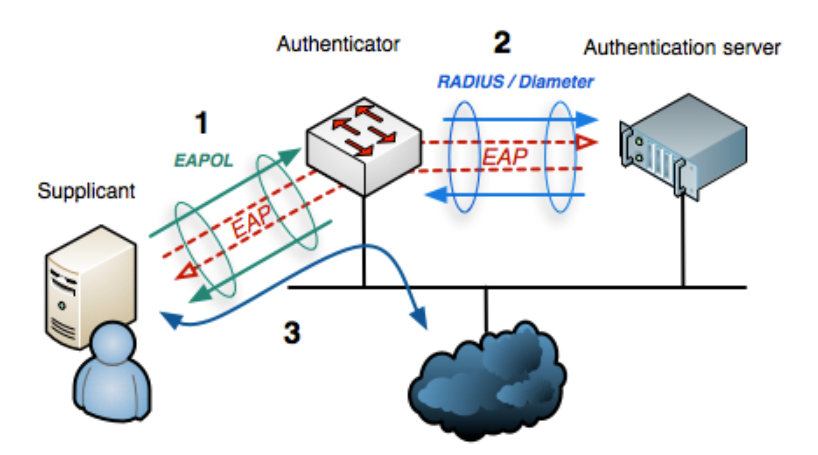

Hình : Kiến trúc 802.1x với Cisco ISE

Hình trên minh họa những nhân tố và các giao thức bên trong kiến trúc 802.1x. Supplicant cung cấp các thông tin xác thực user/device đến Anthentication Server thông qua giao thức EAP. Authenticator giữ vai trò là một Proxy, sử dụng đóng gói RADIUS - một giao thức cho phép định tuyến có khả năng truyền đến bất kỳ đích nào có thể truy cập trên mạng IP. Authentication Server chịu trách nhiệm xác thực các thông tin nhận được từ các message của giao thức RADIUS và trả lại kết quả xác thực đến Authenticator. Thông tin đăng nhập gửi cho Authentication Server có thể là của thiết bị hoặc người dùng yêu cầu kết nối mạng. Identity Sources là các thư mục/database mà máy chủ Cisco ISE có thể sử dụng để xác thực thông tin được cung cấp bởi Supplicant. Ngoài ra, chúng có thể được sử dụng để truy xuất các thuộc tính bổ sung (chẳng hoặc như tư cách thành viên Windows Security Group trong trường hợp Microsoft AD) để đưa ra quyết định về những quyền mà thiết bị đầu cuối có được trên mạng. Cisco ISE vẫn có thể lưu trữ cục bộ thông tin xác thực người dùng/thiết bị đầu cuối, nhưng thông thường là một thư mục/database bên ngoài được sử dụng để xác thực người dùng và truy xuất các thuộc tính.

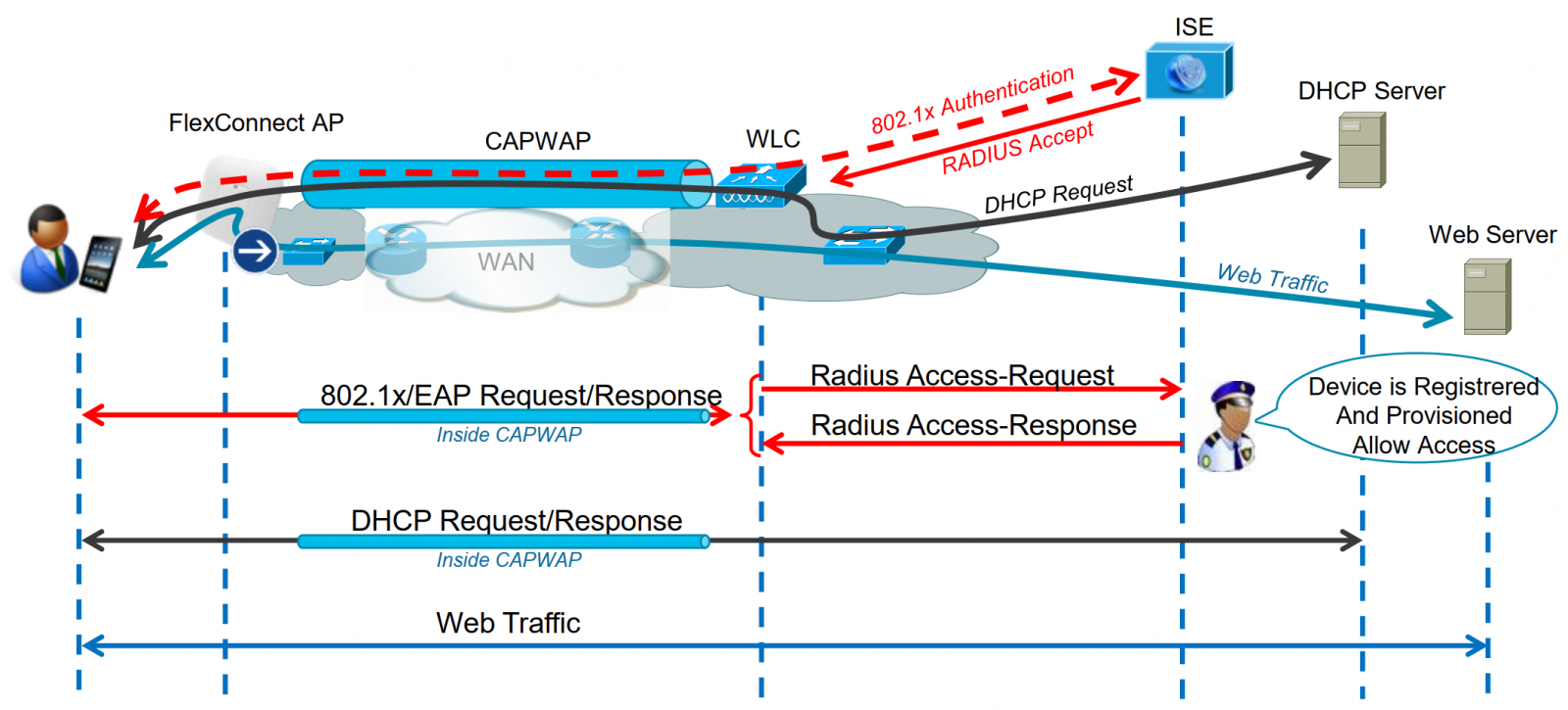

Hình : quá trình xác thực 802.1x với Cisco ISE

EAP (Extensible Authentication Protocol)

EAP là một framework xác thực, nó không phải một cơ chế xác thực cụ thể, thường được sử dụng cho các kết nối Point-to-Point trong mạng không dây. Nó đưa ra một số chức năng thương lượng và xác thực được gọi là phương thức EAP. Hiện có khoảng 40 phương thức khác nhau sử dụng EAP được định nghĩa. Một số phương thức thường được sử dụng trong mạng không dây bao gồm EAP-TLS, EAP-SIM, EAP-AKA, LEAP và EAP-TTLS.

RADIUS (Remote Authentication Dial-In User Service)

RADIUS là một giao thức mạng, hoạt động trên cổng mặc định UDP 1812 cung cấp chức năng quản lý xác thực tập trung (Authentication), phân quyền (Authorization) và tính cước (Accounting) hay còn gọi là giao thức AAA. Nó giúp cho người dùng thực hiện xác thực kết nối và sử dụng dịch vụ mạng. RADIUS thường được lựa chọn cho xác thực 802.1x, được chạy trên các máy chủ UNIX hoặc Windows. Đi cùng với giao thức 802.1x, RADIUS được sử dụng để mở rộng EAP ở layer 2 từ người dùng cuối đến máy chủ xác thực.

TACACS+

TACACS là một bộ giao thức nhằm mục đích kiểm soát truy cập vào các thiết bị đầu cuối máy tính lớn và Unix. Cisco đã tạo ra một giao thức mới gọi là TACACS +, được phát hành như một tiêu chuẩn mở vào đầu những năm 1990. TACACS + có thể được lấy từ TACACS, nhưng nó là một giao thức hoàn toàn riêng biệt và không tương thích ngược được thiết kế cho AAA. Mặc dù TACACS + chủ yếu được sử dụng cho quản trị thiết bị AAA, nhưng có thể sử dụng nó cho một số loại truy cập mạng AAA.

TACACS + trở thành giao thức được hỗ trợ với Cisco ISE trong phiên bản 2.0. Trước ISE 2.0, Máy chủ kiểm soát truy cập an toàn của Cisco (ACS) là sản phẩm máy chủ AAA chính của Cisco dành cho các doanh nghiệp cần sử dụng TACACS +. Tuy nhiên, bắt đầu với ISE 2.0, ISE đã thay thế ACS làm máy chủ AAA hàng đầu cho doanh nghiệp của Cisco cho cả RADIUS và TACACS +.

802.1x.

Đây là một chuẩn xác thực của IEEE, được sử dụng cho mạng có dây lẫn không dây. Các thiết bị muốn đi vào mạng được gọi là Supplicant. Một Supplicant có thể sử dụng phương thức EAP để xác thực nó với Authentication server. Giữa Supplicant và Authentication server là Authenticator. Authenticator có thể là một WLC ở trong mạng. WLC sử dụng giao thức EAP over WLAN (EAPoWLAN) giữa Supplicant với nó và RADIUS giữa nó với Anthentication server.

Hình : Quá trình xác thực 802.1x

Cisco Wireless LAN Controller (WLC)

WLC được sử dụng để triển khai tự động cấu hình và quản lý tập trung các Access Point, giám sát tậm trung cho hạ tầng mạng WLAN. Thiết bị WLC có khả năng tương tác với Cisco ISE (Identity Services Engine) để cung cấp dịch vụ xác thực authentication và phân quyền authorization cho các thiết bị đầu cuối.

Microsoft AD (Active Directory).

Active Directory (AD) là một dịch vụ được phát triển bởi Microsoft. Nó bao gồm 1 tập hợp các dịch vụ (service) và các tiến trình (processes). Một server chạy dịch vụ Active Directory Domain Service (AD DS) được gọi là Domain Controller. Nó xác thực và ủy quyền cho tất cả người dùng và máy tính trong Windows như gán và thực thi các chính sách bảo mật cho tất cả các mấy tính và cài đặt hoặc cập nhật phần mềm. Ngoài ra, nó cho phép quản lý và lưu trữ thông tin, cung cấp các cơ chế xác thực và ủy quyền và thiết lập một framework để triển khai các dịch vụ liên quan khác: Dịch vụ chứng chỉ (Certificate Services), Dịch vụ liên kết Active Directory (Active Directory Federation Services), Lightweight Directory Services và Dịch vụ quản lý quyền ( Rights Management Services).

Cisco ISE (Identity Services Engine)

Cisco ISE là một nền tảng nhận dạng và kiểm soát truy cập thế hệ mới chuyên dụng dành cho doanh nghiệp nhằm tăng cường bảo mật hạ tầng mạng và tối ưu hóa các hoạt động. Kiến trúc độc đáo của Cisco ISE cho phép doanh nghiệp thu thập thông tin theo ngữ cảnh thời gian thực từ mạng, người dùng và thiết bị. Các quản trị mạng có thể sử dụng các thông tin đó để đưa ra quyết định một cách chủ động bằng cách nhận dạng các thiết bị trên mạng như Access Point, Wireless LAN controllers, VPN gateways, và các thiết bị Switch, Router và các thiết bị đầu cuối. Cisco ISE là thành phần chính của của giải pháp Cisco Security Group Access.

Cisco ISE kiểm soát truy cập dựa trên chính sách hợp nhất, kết hợp một bộ các tính năng có sẵn trong các policy hiện tại của Cisco. Cisco ISE thực hiện các chức năng sau:

- Kết hợp xác thực, ủy quyền, kế toán (AAA).

- Cung cấp những thông tin quản lý truy cập của guest một cách toàn diện.

- Đo lường và đánh giá thiết bị đầu cuối theo ngữ cảnh cho tất cả các thiết bị truy xuất vào mạng, bao gồm cả môi trường 802.1x.

- Hỗ trợ việc khám phá, định hình, thiết lập dựa trên policy, và giám sát các thiết bị đầu cuối trên mạng.

- Cho phép triển khai tập trung và phân tán các chính sách nhất quán cho các dịch vụ trên hệ thống mạng.

- Hỗ trợ khả năng mở rộng để hỗ trợ một số tình huống triển khai từ quy mô nhỏ đến lớn.

Phía trên là những đánh giá và các phương pháp bảo mật thường được áp dụng trong việc triển khai một hệ thống mạng Wifi từ quy mô nhỏ như nhà riêng, nhà hàng, khách sạn, văn phòng làm việc nhỏ, đến những quy mô rất lớn cho các công ty, tập đoàn lớn. Tùy theo nhu cầu và ngân sách dự kiến, bạn có thể lựa chọn những giải pháp phù hợp do doanh nghiệp, nhà riêng của mình.

Chúng tôi – TechnoLink Telecom luôn nghiên cứu và triển khai các giải pháp mạng Wifi tốc độ cao với những tiêu chuẩn bảo mật cao, đảm bảo độ an toàn cho hệ thống mạng và dữ liệu của bạn. Hãy liên hệ với chúng tôi để được tư vấn giải pháp, thiết kế và thi công hệ thống mạng Wifi tốc độ cao, an toàn bảo mật với chi phí hiệu quả nhất.

Thông tin khác

- » LAB CUCM. Triển khai Hunt Group trên CUCM (07.09.2020)

- » SOFTWARE-DEFINE WIDE AREA NETWORK (07.09.2020)

- » MẠNG SDWAN HOẠT ĐỘNG NHƯ THẾ NÀO? (07.09.2020)

- » CÔNG NGHỆ SD-WAN TRONG NĂM 2020: 6 KHUYNH HƯỚNG NỔI TRỘI (07.09.2020)

- » GIỚI THIỆU VỀ GIAO THỨC OMP TRONG CISCO SDWAN (07.09.2020)

- » ẢO HÓA MẠNG & ẢO HÓA MÁY CHỦ (07.09.2020)

- » Giải pháp chống thất thoát dữ liệu (Data Loss Protection - DLP) (07.09.2020)

- » LAB CUCM. Add End Users trên CUCM sử dụng phương thức Bulk Administration Tool (BAT) - Phần 2 (05.09.2020)