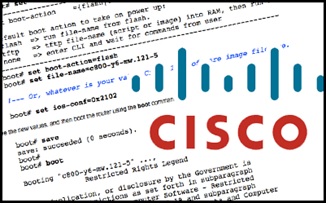

8 lỗ hổng bảo mật Cisco IOS

Trong tháng 9/2013, Cisco đã tiến hành cập nhật 8 lỗ hổng bảo mật từ chối dịch vụ Denial of Service ảnh hưởng đến tính sẵn sàng của các thiết bị trên nhiều version của các IOS software khác nhau.

IOS là một hệ điều hành đa tác vụ kết hợp chức năng giữa “networking” và “telecommunication” và được sử dụng trên nhiều thiết bị mạng của nhiều doanh nghiệp hiện nay.

Lỗ hổng bảo mật Cisco IOS

Tất cả các lỗ hổng bảo mật Cisco IOS chưa được vá lỗi có thể ảnh hưởng đến tính hoạt động liên tục của thiết bị nếu chúng được khai thác bởi các đối tượng tấn công. Chúng ta có thể ảnh hưởng đến quá trình hoạt động trên Cisco IOS khi triển khai các công nghệ, giao thức nhưNetwork Time Protocol (NTP), Internet Key Exchange protocol, the Dynamic Host Configuration Protocol (DHCP), Resource Reservation Protocol(RSVP), tính năng virtual fragmentation reassembly (VFR) dành cho IP version 6 (IPv6), Zone-Based Firewall (ZBFW) , T1/E1 driver queue và chức năng Network Address Translation (NAT) dành cho DNS (Domain Name System) và PPTP (Point-to-Point Tunneling Protocol).

Các lỗ hổng bảo mật Cisco IOS có thể được phát hiện và khai thác bởi các đối tượng tấn công bằng cách gửi đi các “crafted packet” tới các thiết bị mạng sử dụng IOS được kích hoạt các tính năng như đã đề cập trên.

Tùy thuộc vào lỗ hổng bảo mật nhất định được khai thác, các đối tượng tấn công có thể khiến cho các thiết bị này bị treo, khởi động lại hoặc mất kết nối các phiên làm việc tại thiết bị, các kết nối định tuyến hoặc tạo điều kiện cho các cuộc tấn công từ chối dịch vụ denial-of-service (DoS) khác được thực hiện.

Để hạn chế các nguy cơ bảo mật trên, người sử dụng sẽ phải cài đạt các bản vá “patched version” của IOS software tương ứng với phiên bản “version” hiện tại mà họ đang sử dụng.

Phía doanh nghiệp sẽ không nhận biết bất kỳ lỗ hổng bảo mật nào cho đến khi họ quan sát các thông báo giám sát hệ thống mạng.

Làm sao vá các lỗ hổng bảo mật Cisco IOS này?

Tất cả các cập nhật bảo mật có thể tìm thấy tại liên kết, bạn có thể truy cập vào link bên dưới, chọn version phù hợp rồi tiến hành vá lỗi

http://tools.cisco.com/security/cent...a-20130925-ntp

VnPro

Thông tin khác

- » Tuyển Network Experts lương 15M (Ưu tiên học viên VnPro) (04.11.2013)

- » Cisco Meraki 802.11ac 1300Mbps (02.11.2013)

- » Bản Tin Dân Cisco số 22 (01.11.2013)

- » NetFlow Giám sát và Cải thiện hiệu suất ứng dụng sử dụng (24.10.2013)

- » Bước chân kỹ sư mạng Cao đẳng CNTT 19/10/2013 (23.10.2013)

- » CCNA mở rộng cơ hội nghề nghiệp (16.10.2013)

- » Hoạt động quyên góp vì Miền Trung Thân Yêu (16.10.2013)

- » Tuyển Quản Trị Mạng (Ưu tiên học viên VnPro) (16.10.2013)