Nhiều camera an ninh ở Việt Nam bị lợi dụng để tấn công DDoS

Nhiều camera an ninh ở Việt Nam bị lợi dụng để tấn công DDoS

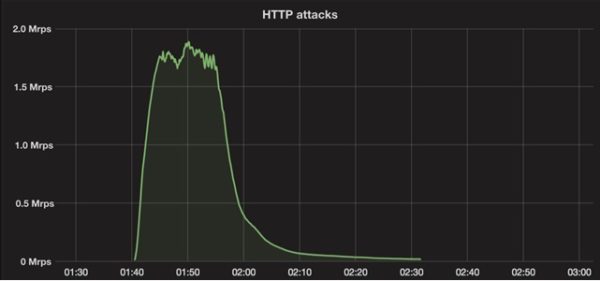

Trong thời gian qua chúng ta nghe khá nhiều về việc tấn công DDoS (từ chối dịch vụ) và nguồn tấn công xuất phát từ những chiếc camera giám sát ở Việt Nam. Kiểu tấn công này khiến website bị tê liệt, tải dữ liệu rất chậm và thậm chí là không hoạt động được. Vậy vụ việc này ra sao? Mời các bạn xem phần phân tích của Cloudfare, dịch vụ chống DDoS rất nổi tiếng trên thế giới và đang được nhiều website sử dụng, và cũng là đơn vị đứng ra "chịu đòn" trong các vụ DDoS để giữ cho các website được an toàn. Số lượng request HTTP mỗi giây Để hiểu về vụ tấn công, trước tiên bạn cần hiểu khái niệm này trước. HTTP request là một yêu cầu do website hay một ứng dụng / phần mềm nào đó gửi lên server theo định dạng đã được soạn sẵn. Mỗi khi bạn vào Web bằng trình duyệt, trình duyệt gửi rất nhiều request lên server của Web đó, server nhận request này rồi trả lại các bài post, hình ảnh cho bạn xem, gọi là response. Tương tự, khi bạn xài app Facebook trên điện thoại, app gửi request lên server để nhận lại thông tin về bài post mới, về số lượng like, comment của từng post... Nếu số lượng request gửi về server quá nhiều, server sẽ không thể xử lý hết chúng trong thời gian ngắn. Điều này khiến các tài nguyên như CPU, RAM và ổ lưu trữ của server bị quá tải, dẫn đến trang web không thể đáp ứng những "request sạch" đến từ người dùng thật sự. Người dùng thật sự khi đó phải chờ rất lâu trước khi web load xong, hoặc thậm chí là không vào được luôn. Đây cũng là lý do mà người ta gọi DDoS là Tấn công TỪ CHỐI dịch vụ. Mới đây Cloudfare đã đo được số lượng HTTP request gửi đến một server có dùng dịch vụ bảo vệ của họ đột nhiên tăng cao bất ngờ. Số lượng request có lúc vượt ngưỡng 1,5 triệu request mỗi giây (Mrps), thấp hơn chút là khoảng 1 triệu Mrps, và lúc cao nhất đạt 1,75 Mrps. Vụ tấn công diễn ra trong hơn 15 phút. Những request này thường được gửi bởi trình duyệt hay người nào một cách thủ công, thay vào đó hacker hay tạo ra các chương trình tự động (bot) để chúng tự gửi request. Nhiều máy móc bị lây nhiễm bot sẽ tạo thành botnet.

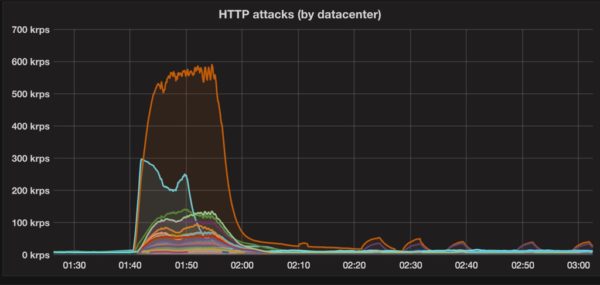

Mỗi request trong đợt tấn công này có dung lượng khá nhỏ, chỉ 121 byte và không đi kèm theo bất kì thông tin đặc biệt nào trong header (đây một phần của request, thường dùng để xác thực, phần còn lại là body, chứa nội dung cần yêu cầu server trả về). Có tất cả 52.467 địa chỉ IP độc nhất đã tham gia vào vụ tấn công này, trải dài ở 100 thành phố khác nhau. Nói về những server bị ảnh hưởng, Cloudflare kể rằng các datacenter ở Hong Kong và Prague của họ là bị tấn công nhiều nhất. Khi điều tra, đội ngũ chuyên gia bảo mật nhận thấy các vụ tấn công diễn ra khá gần nhau và liên tục, vậy nên họ mới đặt câu hỏi: phải chăng chỉ có một số lượng nhỏ các "mạng" trên thế giới tham gia tấn công?

Thật không may là không phải như vậy, những địa chỉ IP này được phân bố đồng đều. Trong số 10.000 request ngẫu nhiên mà Cloudflare phân tích, các địa chỉ IP chủ yếu đến từ khoảng 300 "mạng", và đây là những nguồn tấn công lớn nhất: 48 AS24086 ; Vietnam 101 AS4134 ; China 128 AS7552 ; Vietnam 329 AS45899 ; Vietnam 2366 AS15895 ; Ukraine Ghi chú thêm: số AS là số riêng biệt cho mỗi mạng hoặc nhóm các mạng mà nhà cung cấp dịch vụ Internet (ISP) đang vận hành. Ví dụ, AS24086 là mạng của Viettel, AS7552 là mạng của VNPT. Các thiết bị trong mỗi mạng sẽ thuộc sở hữu của rất nhiều cơ quan, doanh nghiệp và hộ gia đình hay thậm chí là những người dùng cá nhân. Nó có thể là một cái smartphone, một chiếc máy tính, một thiết bị mạng nào đó, hay một cái TV và camera giám sát chẳng hạn. Vì những vụ tấn công này rất mới nên sẽ không công bằng nếu chúng ta đổ tội cho những nhà vận hành mạng rằng vì sao họ không bỏ những thiết bị này ra khỏi network của mình. Dù gì đi nữa, mạng của ISP Ukraina và Việt Nam là đứng đầu trong danh sách của Cloudflare. Băng thông Mặc dù số lượng request mỗi giây là chỉ số thường được dùng để đo lường các vụ tấn công như thế này nhưng đây không phải là chỉ số duy nhất. Người ta còn có thể đo bằng băng thông của vụ tấn công nữa. Và nếu sử dụng băng thông làm phép đo, con số kết quả khá nhỏ xét ở vụ tấn công nói trên, cao nhất chỉ vào khoảng 2Gbps. Cloudflare nói họ quen với những đợt DDoS khoảng 100Gbps hoặc hơn nên 2Gbps chỉ là chuyện nhỏ. Nhưng có một đợt tấn công khác với "chỉ" 220 nghìn request mỗi giây nhưng nó đã chiếm băng thông lên tới 360Gbps. Đây là con số lớn khủng khiếp và thường các vụ tấn công bằng HTTP request sẽ không thể tạo ra băng thông lớn như vậy.

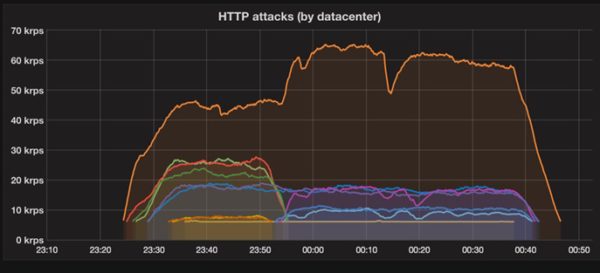

Vụ tấn công này bao gồm các request có định dạng như sau: GET /en HTTP/1.1 User-Agent: Cookie: Host: example.com Connection: close Content-Length: 800000 a[]=&b[]=&a[]=&b[]=&a[]=&b[]=&a[]=&b[]=&a[]=&b[]=&a[]=&b[]=... Chính phần a[]=&b[]=&a[]=&b[] rất dài đã cho phép kẻ tấn công tạo ra lưu lượng khổng lồ. Đợt tấn công này kéo dài khoảng 1 tiếng với sự tham gia của 128.833 địa chỉ IP và chủ yếu ảnh hưởng tới Datacenter đặt ở Frankfurt.

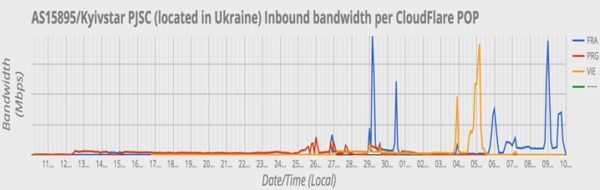

Vì đợt tấn công có sự tham gia của một số lượng bot rất lớn, Cloudflare kì vọng rằng số AS sẽ được phân bố đồng đều. Thực chất, trong số 10.000 request mẫu chọn ngẫu nhiên có đến 737 AS khác nhau. Và đây là những con số hàng đầu: 286 AS45899 ; Vietnam 314 AS7552 ; Vietnam 316 AS3462 ; Taiwan 323 AS18403 ; Vietnam 1510 AS15895 ; Ukraine Một lần nữa, mạng ở Ukraina và Việt Nam lại nằm đầu bảng. Nguồn gốc của vụ tấn công Cloudflare tò mò không biết mạng AS15895 có gì đặc biệt mà lại có nhiều thiết bị được sử dụng đến tấn công đến như vậy. Đầu tiên họ nghiên cứu biểu đồ lưu lượng. Đây là lưu lượng mà Data center của Cloudflare nhận được từ AS15895 trong 30 ngày qua.

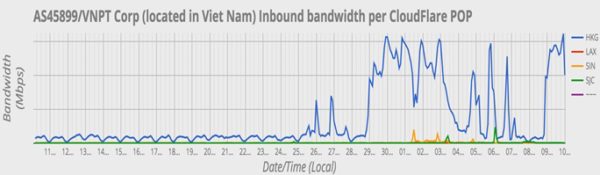

Lần đầu tiên xảy ra tấn công là vào ngày 29/9, đạt 30Gbps. Biểu đồ tương tự cũng xuất hiện với mạng AS45899 của Việt Nam.

Đã có những đợt tấn công diễn ra vào ngày 26/9, sau đó tin tặc tăng lượng request lên và gần như đạt mức 7,5Gbps trong một thời gian dài. Các ASN khác cũng đưa ra kết quả tương tự. Thiết bị Mặc dù Cloudflare không thể tự mình điều tra xem thiết bị nào là nguồn gốc của vụ tấn công nhưng họ dự đoán chúng bắt nguồn từ các thiết bị Internet of Things, và có nhiều bằng chứng cho giả thuyết này. Đầu tiên, tất cả các thiết bị dùng trong vụ việc đều mở port 23 (Telnet) hoặc đóng mở liên tục. Bằng chứng này cho thấy malware tự tắt cổng Telnet sau khi nó tự cài lên thiết bị. Ngoài ra, nhiều thiết bị tham gia vụ tấn công bắt nguồn từ Việt Nam có vẻ như là camera giám sát ( CCTV). Nhiều thiết bị có cổng 80 đang được mở, và nếu truy cập vào thì sẽ thấy trang web "NETSurveillance WEB". Website này có vẻ như được dùng để điều khiển camera.

Thiết bị ở Ukraina thì hơi khác một chút, hầu hết đều đóng cổng 80 nên Cloudflare không biết chúng là gì. Có một thiết bị dùng cổng 443 và sử dụng chứng chỉ bảo mật của Western Digital, gợi ý rằng đây là một ổ cứng mạng (NAS) và nó cũng đã bị lợi dụng để làm thiết bị tấn công DDoS. Quay trở lại với các camera giám sát bị tình nghi, không chỉ có Cloudflare nhận thấy sự bất thường mà chính các nhà mạng cũng ghi nhận điều đó, trong cùng khoảng thời gian như trên. Chẳng hạn, trong giai đoạn cuối tháng 9 và đầu tháng 10, FPT Telecom nói họ đã kiểm tra Internet của một số hộ gia đình, đo thấy tốc độ đường truyền rất ngon, nhưng lúc truy cập web lại không được. Ngay cả nhựng website nhẹ như Google cũng mất rất nhiều thời gian để tải xong. Sau đó kĩ thuật viên phát hiện camera giám sát của những nhà này đang gửi liên tục các gói dữ liệu ra ngoài làm nghẽn băng thông Internet nên các ứng dụng hay thiết bị khác không có mà xài, nếu khóa port thì mọi chuyện trở về bình thường. Đây nhiều khả năng là những gói dữ liệu dùng để tấn công DDoS chứ camera bình thường sẽ không tạo ra hiệu ứng tiêu cực như vậy. Có nhiều camera không rõ nguồn gốc, vậy nên người ta mới đặt nghi vấn rằng chúng đã bị cài malware từ nhà sản xuất hoặc trong các khâu vận chuyển, buôn bán trung gian. Người dùng cuối ít có khả năng tự cài những malware như vậy, cũng ít có khả năng bị lây nhiễm từ thiết bị khác sang. Tương lai của DDoS Hiện Cloudflare đang tiếp tục việc điều tra của riêng mình cũng như phối hợp với các đối tác bên ngoài để tìm kiếm giải pháp cho mối nguy hiểm mới này. Mặc dù hầu hết vụ tấn công đều liên quan tới camera có kết nối Internet nhưng không có lý do gì cho thấy đây là loại máy duy nhất được dùng để DDoS. Khi mà ngày càng nhiều thiết bị được hòa mạng, từ tủ lạnh, lò vi sóng, TV cho đến đồng hồ thông minh và thiết bị giám sát tập luyện thể thao, chúng đều có thể bị lợi dụng để biến thành nguồn tấn công một cách bí mật và chủ nhân của nó không hề hay biết gì. Hãy thử tưởng tượng mỗi người đeo một cái đồng hồ có Internet, mỗi nhà có một cái TV Internet, thêm mấy cái tủ lạnh, lò nướng các thứ, mỗi thiết bị chỉ cần gửi vài chục request mỗi giây tới cùng một server thôi thì server đó đã đủ chết rồi. Điều này đặc biệt nguy hiểm các công ty nhỏ hay cá nhân không có khả năng hoặc không đủ chi phí bảo vệ tài sản của mình khỏi DDoS. Vậy nên nếu gọi Internet of Things là một mối nguy hiểm mới cũng không sai. Trong thời gian qua các chuyên gia bảo mật đã liên tục tìm giải pháp củng cố an toàn cho những thiết bị này để chúng có thể trở nên an toàn hơn cho chính người dùng lẫn cho thế giới Internet hiện đại.

Tham khảo: Cloudflare

Thông tin khác

- » VnPro Tuyển Dụng Giảng Viên Parttime (27.10.2017)

- » Các loại địa chỉ IPv6 đặc biệt và cấu trúc của IPv6 (25.10.2017)

- » Thiết lập quan hệ láng giềng trong BGP (25.10.2017)

- » Quá trình roaming layer 3 trong wireless (25.10.2017)

- » Roaming trong wireless là gì? Quá trình roaming layer 2 xảy ra như thế nào? (24.10.2017)

- » Địa chỉ Anycast và Multicast trong IPv6 (24.10.2017)

- » Sơ lược về giao thức định tuyến BGP (24.10.2017)

- » Xác định các láng giềng trong OSPF (05.10.2017)