Giao thức trao đổi khóa IKE

1. Giới thiệu

Là giao thức thực hiện quá trình trao đổi khóa và thỏa thuận các thông số bảo mật với nhau như: mã hóa thế nào, mã hóa bằng thuật toán gì, bao lâu trao đổi khóa 1 lần. Sau khi trao đổi xong thì sẽ có được một “thỏa thuận” giữa 2 đầu cuối, khi đó IPSec SA (Security Association) được tạo ra.

SA là những thông số bảo mật đã được thỏa thuận thành công, các thông số SA này sẽ được lưu trong cơ sở dữ liệu của SA. Trong quá trình trao đổi khóa thì IKE dùng thuật toán mã hóa đối xứng, những khóa này sẽ được thay đổi theo thời gian. Đây là đặc tính rất hay của IKE, giúp hạn chế trình trạng bẻ khóa của các attacker.

IKE còn dùng 2 giao thức khác để chứng thực đầu cuối và tạo khóa: ISAKMP (Internet Security Association and Key Management Protocol) và Oakley.

- ISAKMP: là giao thức thực hiện việc thiết lập, thỏa thuận và quản lý chính sách bảo mật SA.

- Oakley: là giao thức làm nhiệm vụ chứng thực khóa, bản chất là dùng thuật toán Diffie-Hellman để trao đổi khóa bí mật thông qua môi trường chưa bảo mật. Giao thức IKE dùng UDP port 500.

2. Các quá trình của IKE

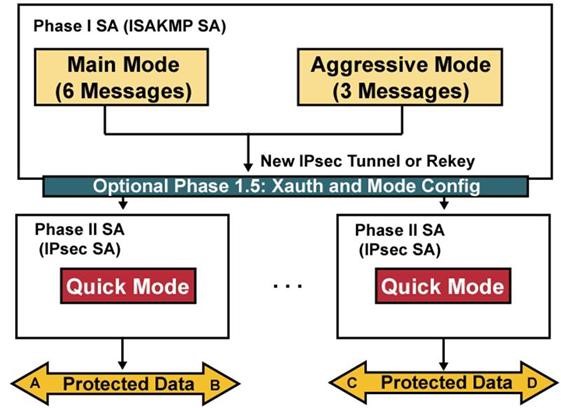

Giai đoạn hoạt động của IKE cũng được xem tương tự như là quá trình bắt tay trong TCP/IP. Quá trình hoạt động của IKE được chia ra làm 2 phase chính: Phase 1 và Phase 2, cả hai phase này nhằm thiết lập kênh truyền an toàn giữa 2 điểm. Ngoài phase 1 và phase 2 còn có phase 1.5

Các phase hoạt động của IKE

2.1. IKE phase 1: Đây là giai đoạn bắt buộc phải có. Phase này thực hiện việc chứng thực và thỏa thuận các thông số bảo mật, nhằm cung cấp một kênh truyền bảo mật giữa hai đầu cuối.

Các thông số sau khi đồng ý giữa 2 bên gọi là SA, SA trong pha này gọi là ISAKMP SA hay IKE SA. Pha này sử dụng một trong 2 mode để thiết lập SA: Main mode và Aggressive mode.

Các thông số bảo mật bắt buộc phải thỏa thuận trong phase 1 này là:

- Thuật toán mã hóa: DES, 3DES, AES

- Thuật toán hash: MD5, SHA

- Phương pháp chứng thực: Preshare-key, RSA

- Nhóm khóa Diffie-Hellman (version của Diffie-Hellman)

Main mode sử dụng 6 message để trao đổi thỏa thuận các thông số với nhau:

- 2 message đầu dùng để thỏa thuận các thông số của chính sách bảo mật.

- 2 message tiếp theo trao đổi khóa Diffire-Hellman.

- 2 message cuối cùng thực hiện chứng thực giữa các thiết bị.

Aggressive mode: sử dụng 3 message:

- Message đầu tiên gồm các thông số của chính sách bảo mật, khóa Diffie-Hellman.

- Message thứ 2 sẽ phản hồi lại thông số của chính sách bảo mật được chấp nhận, khóa được chấp nhận và chứng thực bên nhận.

- Message cuối cùng sẽ chứng thực bên vừa gửi.

Nguyễn Văn Vượng, Lê Hải Dương, Phạm Phú Quý – VnPro

(còn nữa)

Thông tin khác

- » Dữ liệu ngày 2/11/2017 (03.11.2017)

- » Dữ liệu ngày 3/11/2017 (03.11.2017)

- » ABC (26.09.2017)

- » Hướng dẫn học CCIE (26.09.2017)

- » Hướng dẫn cấu hình router cơ bản (26.09.2017)

- » Ghi Chép Kĩ Thuật (11.09.2017)

- » Bài Giảng CCIE (11.09.2017)

- » Bài Giảng CCNP (11.09.2017)