CHƯƠNG 1 : TỔNG QUÁT HOẠT ĐỘNG VÀ CẤU HÌNH CƠ BẢN THIẾT BỊ ASA - Phần 1

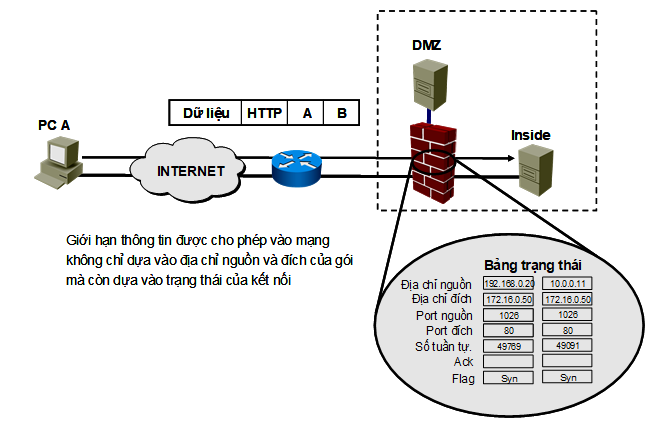

Cisco ASA hoạt động theo cơ chế giám sát gói theo trạng thái (Stateful Packet Inspection), thực hiện điều khiển trạng thái kết nối khi qua thiết bị bảo mật (ghi nhận trạng thái của từng gói thuộc kết nối xác định theo loại giao thức hay ứng dụng).

Cho phép kết nối một chiều (outbound-đi ra) với rất ít việc cấu hình. Một kết nối đi ra là kết nối từ thiết bị trên cổng có mức bảo mật cao đến thiết bị trên mạng có mức bảo mất thấp hơn.

Hình 1.1

Trạng thái được ghi nhận sẽ dùng để giám sát và kiểm tra gói trở về.

Thay đổi ngẫu nhiên giá trị tuần tự (sequence number) trong gói TCP để giảm rủi ro của sự tấn công.

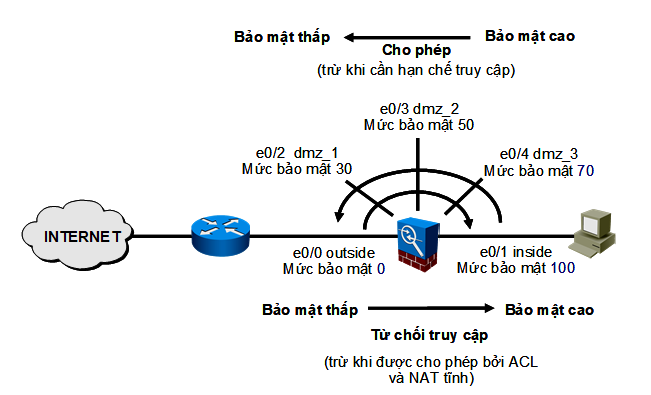

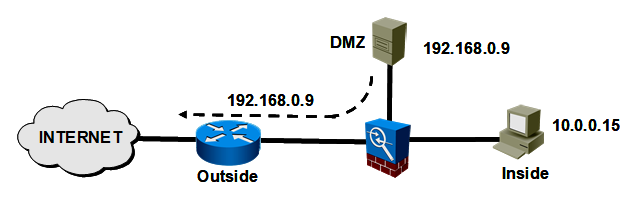

Hoạt động theo kiến trúc phân vùng bảo mật dựa theo cổng, cổng tin cậy (trusted) hay mức bảo mật cao và cổng không tin cậy (untrusted) hay mức bảo mật thấp. Qui tắc chính cho múc bảo mật đó là thiết bị từ vùng tin cậy có thể truy cập được thiết bị truy cập vùng không tin cậy hay còn gọi là outbound. Ngược lại từ vùng bảo mật thấp không thể truy cập vùng bảo mật cao trừ khi được cho phép bởi ACL hay còn gọi là inbound.

- Mức bảo mật (Security Level) 100: Đây là mức bảo mật cao nhất, thường được gán cho cổng thuộc mạng bên trong (inside).

- Mức bảo mật 0: Đây là mức bảo mật thấp nhất, thường được gán cho cổng mà kết nối ra Internet hay vùng không tin cậy còn gọi là vùng bên ngoài (outside).

- Mức bảo mật từ 1-99: Cho phép bạn sử dụng để gán cho những cổng còn lại nếu yêu cầu mở rộng vùng mạng.

Do đó trong quá trình cấu hình thông tin cho cổng đảm bảo mỗi cổng được gán giá trị mức bảo mật dựa vào chính sách phân vùng bảo vệ của bạn thông qua câu lệnh security-level.

Hình 1.2

Lưu ý: Cổng được đặt tên với câu lệnh nameif là inside mặc định sẽ có mức bảo mật là 100, tất cả trường hợp còn lại sẽ là 0. Hai cổng cùng mức bảo mật không thể truy cập với nhau, cho đến khi được cấu hình bởi dòng lệnh same-security-traffic permit.

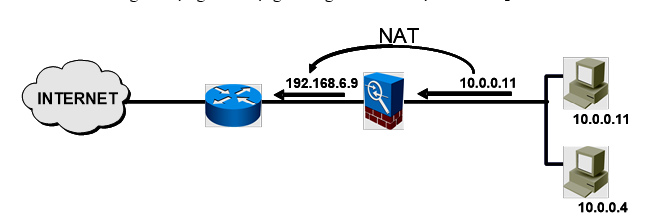

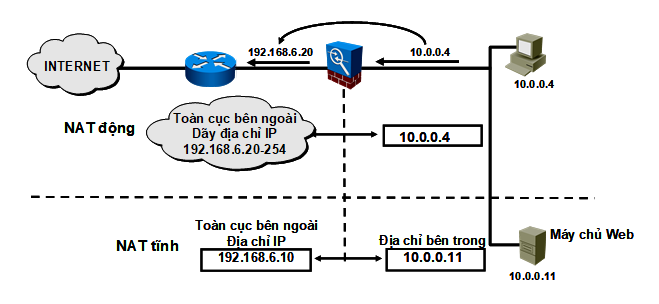

NAT (Network Address Translation) cho phép bạn tránh mạng bên ngoài không thể nhận biết địa chỉ mạng của bạn phía sau thiết bị bảo mật. NAT thực hiện chuyển đổi (translation) địa chỉ cục bộ (local) thành địa chỉ toàn cục (global) trước khi gói được gửi ra mạng bên ngoài với câu lệnh nat và global.

Hình 1.3

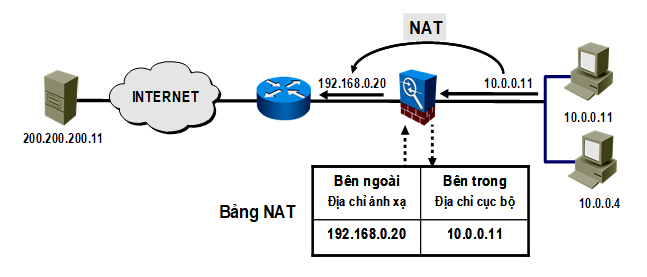

Khi một gói gửi ra ngoài (outbound) từ thiết bị thuộc mạng bên trong (inside) qua thiết bị bảo mật, nếu NAT được cấu hình địa chỉ nguồn sẽ được so sánh với bảng NAT được xây dựng trước đó. Nếu địa chỉ của thiết bị không tồn tại trong bảng, địa chỉ sẽ được chuyển đổi từ dãy địa chỉ sẽ được ánh xạ, dãy địa chỉ này được cấu hình từ câu lệnh global. Sau khi quá trình chuyển đổi xảy ra, bảng NAT sẽ được cập nhật và gói được gửi với địa chỉ ánh xạ.

Hình 1.4

Sau một khoảng thời gian (có thể được cấu hình) mà không có gói thuộc địa chỉ được chuyển đổi, thì thông tin ánh xạ của địa chỉ đó sẽ được giải phóng và địa chỉ ánh xạ đó sẽ dành cho thiết bị khác.

Mặc định câu lệnh nat-control được cấu hình, do đó tất cả các gói khi qua thiết bị bảo mật đều phải yêu cầu NAT do đó bạn cần áp đặt chính sách NAT cho gói outbound và inbound. Nếu câu lệnh no nat-control được cấu hình, chỉ có những thiết bị cần yêu cầu NAT sẽ thực hiện việc chuyển đổi.

Hình 1.5

Có hai loại chuyển đổi địa chỉ chính:

- Sự chuyển đổi địa chỉ động (Dynamic translation): Chuyển đổi địa chỉ của nhiều thiết bị thuộc một hay nhiều cổng sang dãy địa chỉ IP trên cổng ít bảo mật hơn thông qua câu lệnh nat và global. Điều này cho phép người dùng bên trong chia sẻ những địa chỉ toàn cục và ẩn địa chỉ thật khỏi mạng bên ngoài.

- Chuyển đổi tĩnh (Static translation): Cung cấp chuyển đổi cố định thông qua cậu lệnh static, thực hiện ánh xạ một một giữa địa chỉ IP trên cổng bảo mật cao và địa chỉ trên cổng bảo mật thấp và không cho phép sự chia sẻ. Hành động này thích hợp khi bạn cần cho phép từ bên ngoài có thể truy cập địa chỉ cục bộ từ địa chỉ toàn cục và kết hợp với ACL.

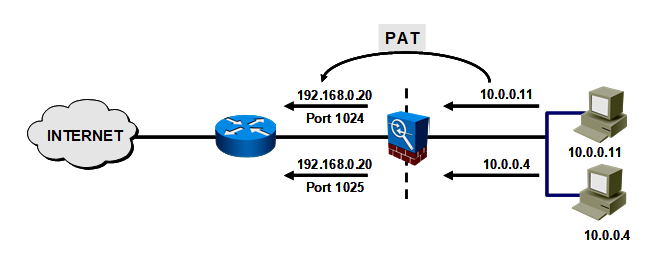

Một dạng chuyển đổi khác là PAT (Port Address Translation): Cho phép bạn thực hiện chuyển đổi nhiều địa chỉ cục bộ sang một địa chỉ toàn cục, với việc kết hợp giữa địa chỉ IP và port cho phép định danh sự khác nhau khi nhiều địa chỉ cục bộ được ánh xạ với một địa chỉ toàn cục có thể là địa chỉ trên cổng hoặc một địa chỉ đại diện.

Hình 1.6

Identity NAT được thực hiện thông qua câu lệnh nat 0 có thể được kết hợp với ACL hay địa chỉ mạng, cho phép bạn không thực hiện NAT khi nat-control được sử dụng, tính năng này cho phép bạn định nghĩa chính sách cho những địa chỉ mà không yêu cầu NAT.

Hình 1.7

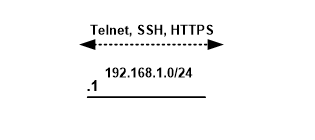

LAB 1.1: THỰC HIỆN CẤU HÌNH CƠ BẢN ASA

Hình 1.8

1. Mô tả

Thực hiện cấu hình quản lý thiết bị bảo mật ASA với Telnet, SSH và HTTPS.

2. Cấu hình

Cấu hình thông tin cổng e0/0 với địa chỉ, nameif và mức bảo mật cho cổng:

ciscoasa(config)# interface e0/0

ciscoasa(config-if)# ip address 192.168.1.1 255.255.255.0

ciscoasa(config-if)# no shut

ciscoasa(config-if)# nameif inside

INFO: Security level for "inside" set to 100 by default.

Xác định mạng hoặc địa chỉ được phép thực hiện truy cập telnet từ cổng inside:

ciscoasa(config)# telnet 192.168.1.0 255.255.255.0 inside

Tùy chọn bạn có thể cần thực hiện xác thực khi truy cập telnet với thông tin đăng nhập là cục bộ:

ciscoasa(config)# aaa authentication telnet console LOCAL

Xác định mạng hoặc địa chỉ được phép thực hiện truy cập ssh từ cổng inside:

ciscoasa(config)# ssh 192.168.1.0 255.255.255.0 inside

Thực hiện xác thực khi truy cập ssh với thông tin đăng nhập là cục bộ:

ciscoasa(config)# aaa authentication ssh console LOCAL

Xác định Version hoạt động của SSH, điều này được khuyến khích vì cung cấp dịch vụ bảo vệ an toàn hơn:

ciscoasa(config)# ssh version 2

Không có mật khẩu mặc định cho mật khẩu enable, bạn có thể xác định mật khẩu qua dòng lệnh enable password.

Kích hoạt dịch vụ https:

ciscoasa(config)# http server enable

Xác định mạng hoặc địa chỉ được phép thực hiện truy cập từ cổng inside:

ciscoasa(config)# http 192.168.1.0 255.255.255.0 inside

Tùy chọn bạn có thể cần thực hiện xác thực khi truy cập telnet với thông tin đăng nhập là cục bộ:

ciscoasa(config)# aaa authentication http console LOCAL

Vì bạn thực hiện truy cập https qua tiện ích ASDM, nên bạn cần đảm bảo trong flash có asdm-602.bin (cũng có thể phiên bản asdm khác) và dòng lệnh asdm image flash:/asdm-602.bin tồn tại trong cấu hình.

Định nghĩa tài khoản đăng nhập:

ciscoasa(config)# username vnpro password 123456

3. Cấu hình đầy đủ

ciscoasa

!

hostname ciscoasa

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface Ethernet0/0

nameif inside

security-level 100

ip address 192.168.1.1 255.255.255.0

!

interface Ethernet0/1

shutdown

no nameif

no security-level

no ip address

!

interface Ethernet0/2

shutdown

no nameif

no security-level

no ip address

!

interface Ethernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

shutdown

no nameif

no security-level

no ip address

management-only

!

passwd 2KFQnbNIdI.2KYOU encrypted

asdm image disk0:/asdm-602.bin

aaa authentication telnet console LOCAL

aaa authentication ssh console LOCAL

aaa authentication http console LOCAL

http server enable

http 192.168.1.0 255.255.255.0 inside

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

no crypto isakmp nat-traversal

telnet 192.168.1.0 255.255.255.0 inside

telnet timeout 5

ssh 192.168.1.0 255.255.255.0 inside

ssh timeout 5

ssh version 2

console timeout 0

threat-detection basic-threat

threat-detection statistics access-list

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

!

service-policy global_policy global

username vnpro password E1W6hUMdsPROmOmT encrypted

prompt hostname context

Cryptochecksum:78cf59a0893129f9c01ea495adb5cb53

: end

4. Kiểm tra

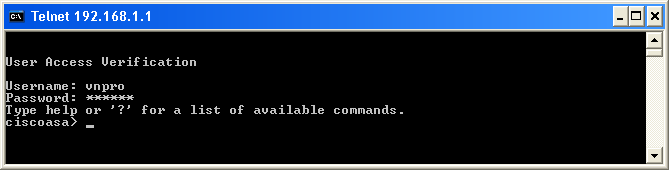

4.1. Thực hiện truy cập Telnet vào ASA (hình 1.9)

Hình 1.9

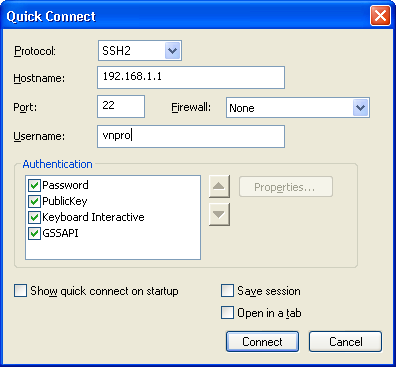

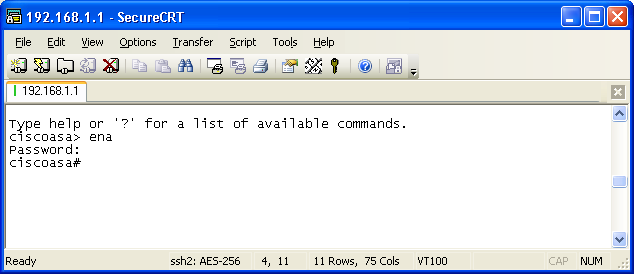

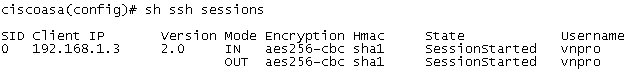

4.2. Thực hiện truy cập SSH vào ASA (hình 1.10)

Hình 1.10

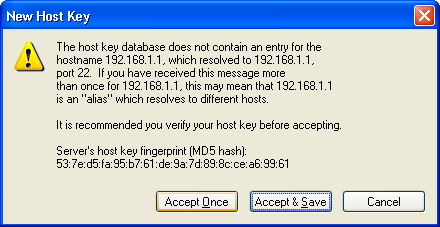

Yêu cầu chấp nhận Public Key (hình 1.11).

Hình 1.11

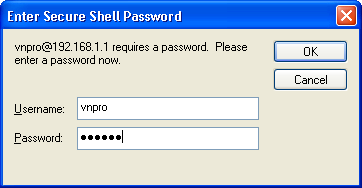

Thực hiện đăng nhập (hình 1.12).

Hình 1.12

Truy cập thành công (hình 1.13).

Hình 1.13

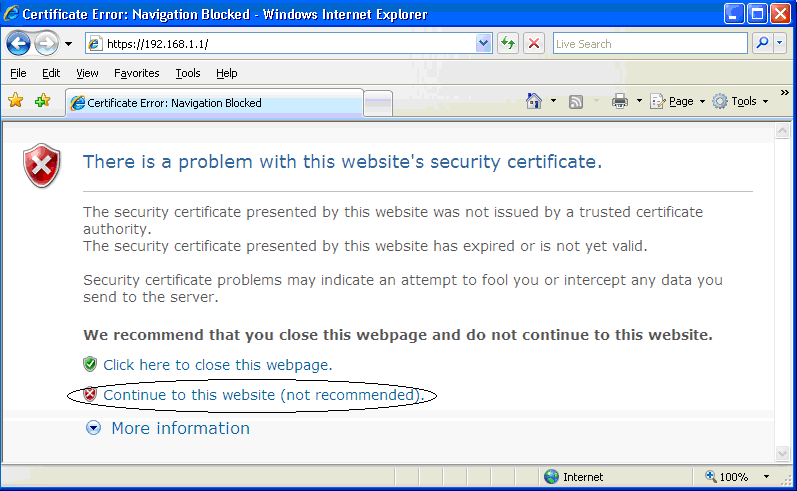

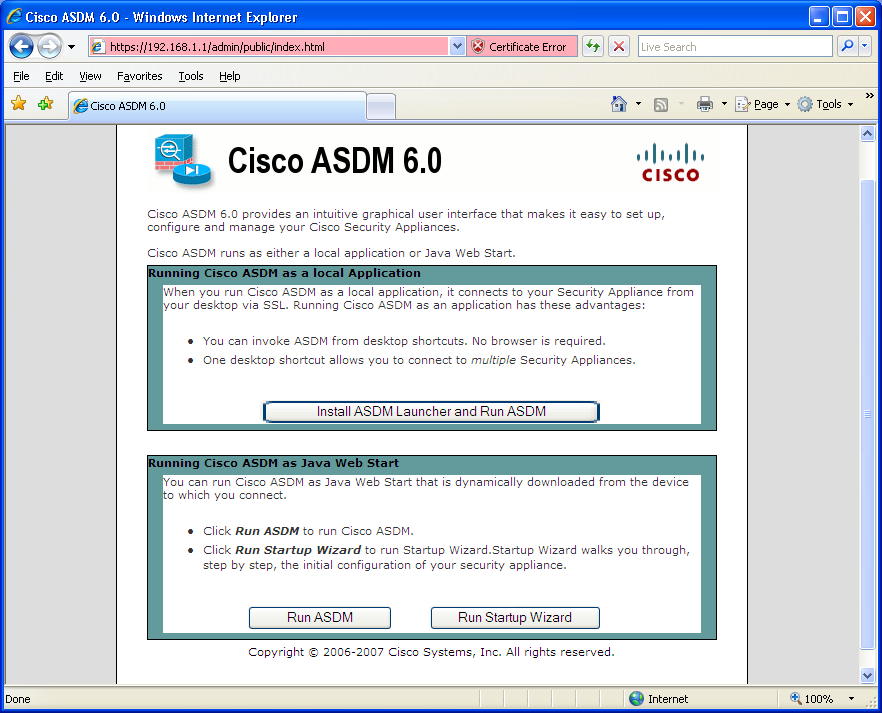

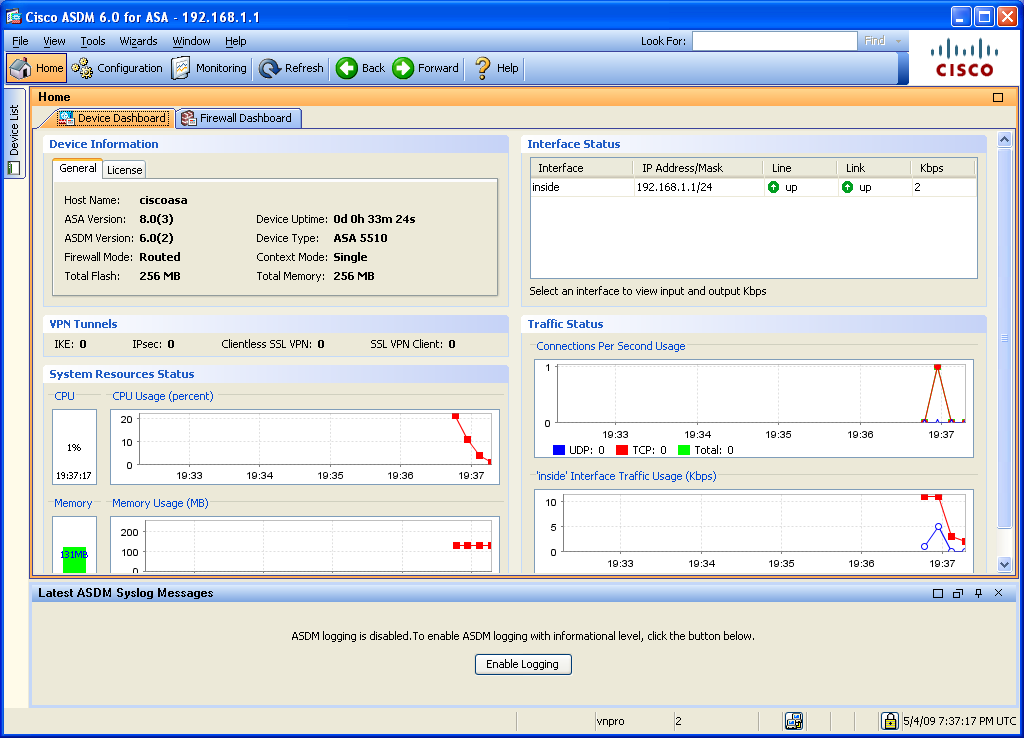

4.3. Thực hiện truy cập với ASDM

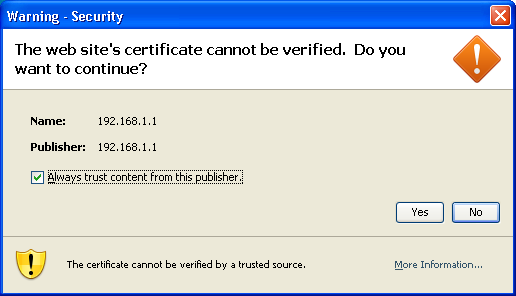

Yêu cầu chấp nhận Certificate (hình 1.14).

Chọn Install ASDM Launcher and Run ASDM, để cài tiện ích lên PC quản lý, trong lần kế tiếp bạn chỉ cần truy cập tiện ích được cài đặt bạn sẽ truy cập trực tiếp vào thiết bị.

Trong trường hợp này ta sẽ chọn Run ASDM (hình 1.15).

Hình 1.14

Hình 1.15

Chọn Yes để tiếp tục (hình 1.16).

Hình 1.16

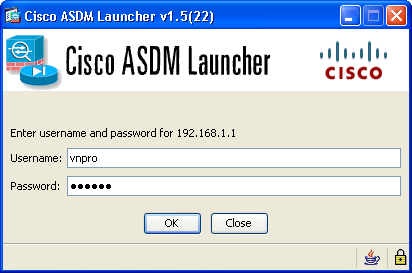

Đăng nhập với thông tin người dùng được định nghĩa (hình 1.17).

Hình 1.17

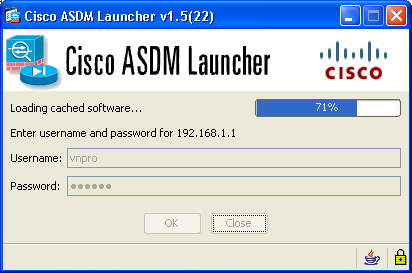

Tiến trình tải ASDM Launcher (hình 1.18).

Bạn có thể kiểm tra thông tin và trạng thái của thiết bị qua Device Dashboard và Firewall Dashboard (hình 1.19 và hình 1.20).

Với quyền tài khoản đăng nhập hiện tại không cho phép bạn thực hiện cấu hình, cần cấp đặc quyền cho người dùng với câu lệnh:

ciscoasa(config)# username vnpro password 123456 privilege 15

Bạn cần thực hiện đăng nhập lại để truy cập vào phần cấu hình.

Hình 1.18

Hình 1.19

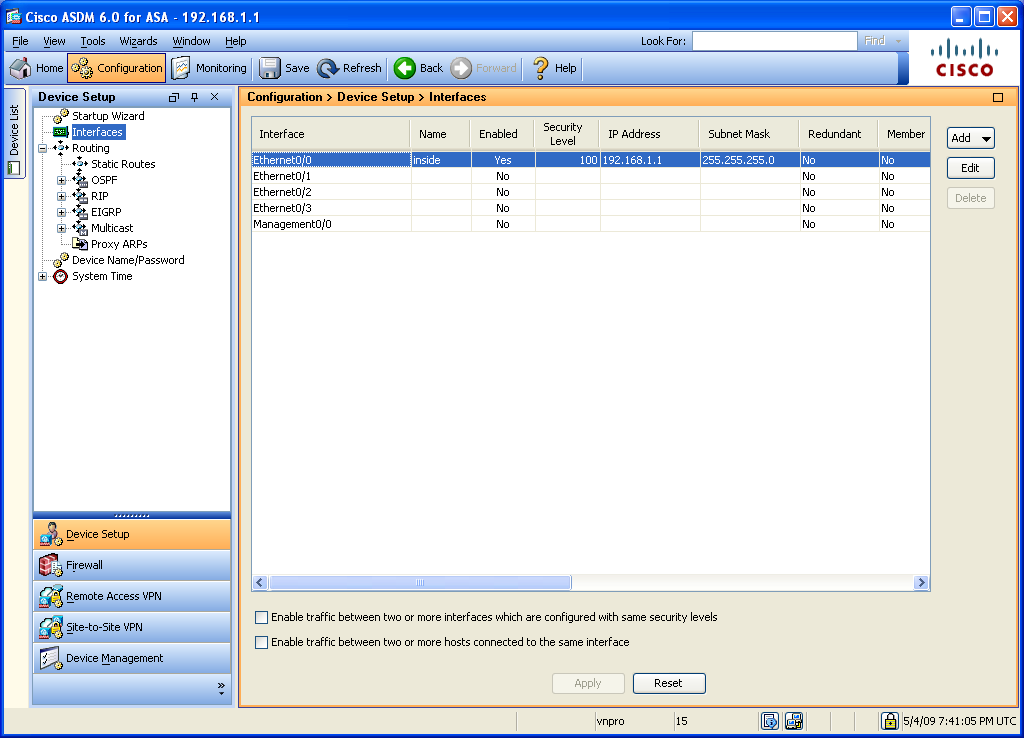

Trong phần Device Setup, có thể thông tin cổng, thông tin định tuyến... (hình 1.21).

Hình 1.20

Hình 1.21

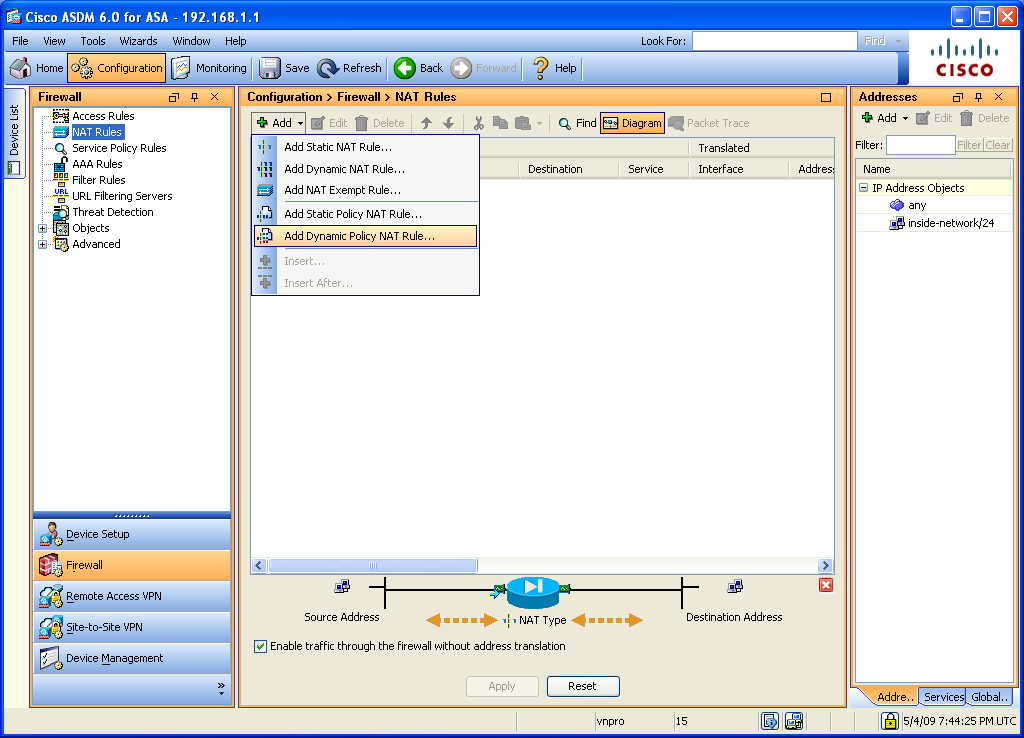

Trong phần Firewall, có thể cấu hình NAT, PAT, chính sách bảo mật... (hình 1.22)

Hình 1.22

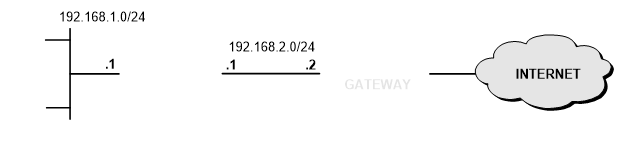

LAB 1.2: THỰC HIỆN PAT VỚI ĐỊA CHỈ CỔNG

Hình 1.23

1. Mô tả

Cho phép truy cập dịch vụ ngoài Internet với PAT dùng địa chỉ cổng.

Lưu ý: Router GATEWAY nhận địa chỉ động từ DHCP (dãy địa chỉ 10.215.219.0/24) do Router ADSL cấp và địa chỉ của Router ADSL là 10.215.219.254, Router ADSL không thể hiện trong mô hình nhằm mục đích đơn giản, mô hình này cũng sử dụng cho những kịch bản sau.

2. Cấu hình

2.1. Cấu hình trên GATEWAY

GATEWAY(config)#interface fa0/0

GATEWAY(config-if)#ip address 192.168.2.2 255.255.255.0

Cho phép nhận địa chi qua DHCP:

GATEWAY(config)#interface fa0/1

GATEWAY(config-if)#ip address dhcp

Định nghĩa mạng đuợc NAT hoặc PAT:

GATEWAY(config)#access-list 1 permit 192.168.2.0 0.0.0.255

GATEWAY(config)#ip nat inside source list 1 interface fa0/1

GATEWAY(config)#interface fa0/0

GATEWAY(config-if)#ip nat inside

GATEWAY(config)#interface fa0/1

GATEWAY(config-if)#ip nat outside

2.2. Cấu hình trên ASA

ciscoasa(config)# hostname ASA

Định nghĩa thông tin cổng inside:

ASA(config)# interface e0/0

ASA(config-if)# ip address 192.168.1.1 255.255.255.0

ASA(config-if)# nameif inside

INFO: Security level for "inside" set to 100 by default.

ASA(config-if)# no shut

Định nghĩa thông tin cổng outside:

ASA(config)# interface e0/1

ASA(config-if)# ip address 192.168.2.1 255.255.255.0

ASA(config-if)# nameif outside

INFO: Security level for "outside" set to 0 by default.

ASA(config-if)# no shut

Trong truờng hợp này security-level được xác định sẵn, để thay đổi lại có thể dùng câu lệnh security-level

Định nghĩa tuyến mặc định:

ASA(config)# route outside 0 0 192.168.2.2

Xác định mạng được NAT hoặc PAT:

ASA(config)# nat (inside) 1 192.168.1.0 255.255.255.0

Xác định NAT hoặc PAT trên cổng outside:

ASA(config)# global (outside) 1 interface

INFO: outside interface address added to PAT pool

3. Cấu hình đầy đủ

ASA

ASA Version 8.0(2)

!

hostname ASA

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface Ethernet0/0

nameif inside

security-level 100

ip address 192.168.1.1 255.255.255.0

!

interface Ethernet0/1

nameif outside

security-level 0

ip address 192.168.2.1 255.255.255.0

!

interface Ethernet0/2

shutdown

no nameif

no security-level

no ip address

!

interface Ethernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

shutdown

no nameif

no security-level

no ip address

management-only

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

access-list PING extended permit icmp any any echo-reply

global (outside) 1 interface

nat (inside) 1 192.168.1.0 255.255.255.0

access-group PING in interface outside

route outside 0.0.0.0 0.0.0.0 192.168.2.2 1

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

!

service-policy global_policy global

prompt hostname context

Cryptochecksum:dba2db98f02aa720ff5cea67b371a558

: end

GATEWAY

Building configuration...

Current configuration : 726 bytes

hostname GATEWAY

!

interface FastEthernet0/0

ip address 192.168.2.2 255.255.255.0

ip nat inside

duplex auto

speed auto

!

interface FastEthernet0/1

ip address dhcp

ip nat outside

duplex auto

speed auto

!

ip nat inside source list 1 interface FastEthernet0/1 overload

ip classless

ip http server

no ip http secure-server

!

access-list 1 permit 192.168.2.0 0.0.0.255

!

line con 0

line aux 0

line vty 0 4

login

!

end

4. Kiểm tra

Địa chỉ được nhận qua DHCP:

GATEWAY#sh ip interface brief

Interface IP-Address OK? Method Status Protocol

FastEthernet0/0 192.168.2.2 YES manual up up

FastEthernet0/1 10.215.219.80 YES DHCP up up

Trong truờng hợp một tuyến mặc định sẽ được tự động tạo ra, do đó không cần định nghĩa tuyến mặc định trong phần cấu hình.

GATEWAY#sh ip route static

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

S 10.215.219.254/32 [254/0] via 10.215.219.254, FastEthernet0/1

S* 0.0.0.0/0 [254/0] via 10.215.219.254

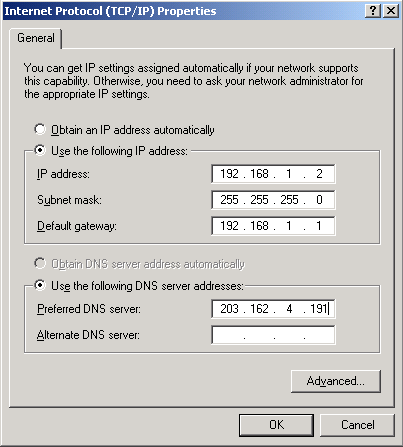

Xác định địa chỉ IP cho PC (hình 1.24).

Hình 1.24

Truy cập Web thành công (hình 1.25).

Hình 1.25

Trạng thái bảng NAT:

ASA(config)# sh xlate

7 in use, 8 most used

PAT Global 192.168.2.1(1028) Local 192.168.1.2(1066)

PAT Global 192.168.2.1(1027) Local 192.168.1.2(1065)

PAT Global 192.168.2.1(1026) Local 192.168.1.2(1064)

PAT Global 192.168.2.1(1025) Local 192.168.1.2(1063)

PAT Global 192.168.2.1(1026) Local 192.168.1.2(1060)

PAT Global 192.168.2.1(1) Local 192.168.1.2(123)

PAT Global 192.168.2.1(1025) Local 192.168.1.2(1054)

Trạng thái kết nối:

ASA(config)# sh conn

6 in use, 10 most used

TCP out 118.214.2.70:80 in 192.168.1.2:1066 idle 0:00:44 bytes 1702 flags UIO

TCP out 59.37.173.11:80 in 192.168.1.2:1065 idle 0:00:44 bytes 5849 flags UIO

TCP out 69.89.22.108:80 in 192.168.1.2:1064 idle 0:00:44 bytes 137684 flags UIO

TCP out 69.89.22.108:80 in 192.168.1.2:1063 idle 0:00:44 bytes 74999 flags UIO

UDP out 192.168.4.9:6161 in 192.168.1.2:1060 idle 0:00:45 flags -

UDP out 207.46.232.182:123 in 192.168.1.2:123 idle 0:01:20 flags -

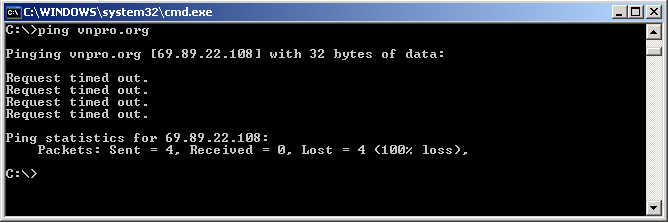

Mặc dù có thể truy cập phần lớn những dịch vị cần thiết ngoài Internet như http, pop3, smtp, ftp... Nhưng với icmp thì ASA không cho phép gói echo-reply được trả về (hình 1.26).

Hình 1.26

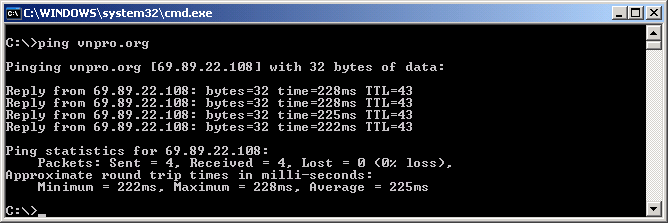

Để giải quyết trường hợp này cần tạo chính sách cho echo-reply được trả về:

ASA(config)# access-list PING permit icmp any any echo-reply

ASA(config)# access-group PING in interface outside

Hình 1.27

ASA(config)# sh xlate

1 in use, 8 most used

PAT Global 192.168.2.1(2) Local 192.168.1.2 ICMP id 512

Trạng thái bảng NAT :

GATEWAY#sh ip nat translations

Pro Inside global Inside local Outside local Outside global

tcp 10.215.219.80:1027 192.168.2.1:1027 59.37.173.11:80 59.37.173.11:80

tcp 10.215.219.80:1028 192.168.2.1:1028 118.214.2.70:80 118.214.2.70:80

tcp 10.215.219.80:1025 192.168.2.1:1025 69.89.22.108:80 69.89.22.108:80

tcp 10.215.219.80:1026 192.168.2.1:1026 69.89.22.108:80 69.89.22.108:80

udp 10.215.219.80:1026 192.168.2.1:1026 192.168.4.9:6161 192.168.4.9:6161

tcp 10.215.219.80:1024 192.168.2.1:1024 64.4.52.189:80 64.4.52.189:80

Link Phần 2 : https://vnpro.vn/thu-vien/chuong-1--tong-quat-hoat-dong-va-cau-hinh-co-ban-thiet-bi-asa-phan-2-3641.html

Thông tin khác

- » Import CUC Vmware WorkStation lên ESXi- Phần 1 (16.09.2020)

- » Import CUC Vmware WorkStation lên ESXi- Phần 2 (16.09.2020)

- » Cấu hình softphone VTGO-PC-Lite trên PC (thay thế cho CIPC) (15.09.2020)

- » Import CUCM Vmware WorkStation lên ESXi (15.09.2020)

- » Import CUPS Vmware WorkStation lên ESXi (15.09.2020)

- » LAB CUCM. Cấu hình tương tác với CUC trên CUCM - Phần 1 (14.09.2020)

- » LAB CUCM. Cấu hình tương tác với CUC trên CUCM - Phần 2 (14.09.2020)

- » LAB CUCM. Cấu hình tương tác với CUC trên CUCM - Phần 3 (14.09.2020)