CHƯƠNG 1 : TỔNG QUÁT HOẠT ĐỘNG VÀ CẤU HÌNH CƠ BẢN THIẾT BỊ ASA - Phần 3

LAB 1.7: THỰC HIỆN PAT TĨNH VÀ IDENTITY NAT

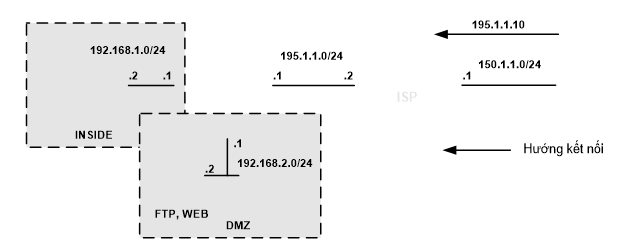

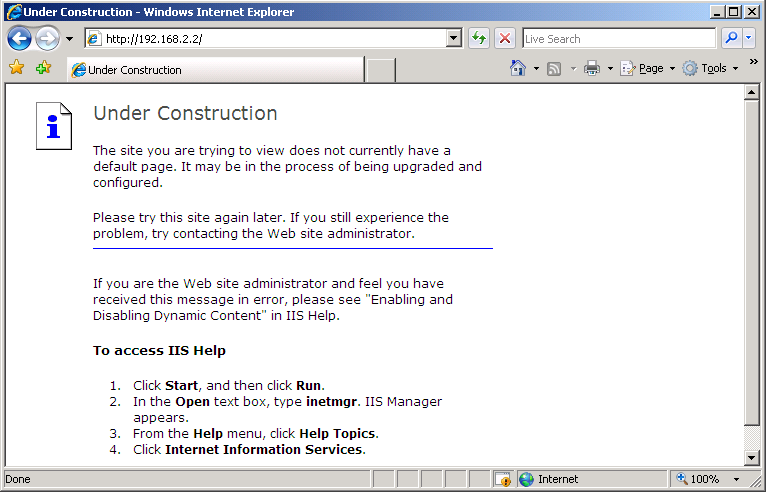

Hình 1.41

1. Mô tả

Cho phép người dùng bên ngoài truy cập dịch vụ Web và Remote Desktop với PAT tĩnh trong vùng DMZ.

Cho phép người dùng trong vùng INSIDE truy cập dịch vụ Web, FTP trong vùng DMZ mà không cần thực hiện NAT hoặc PAT.

2. Cấu hình

Thực hiện Nat tĩnh:

ASA(config)# static (DMZ,outside) tcp 195.1.1.10 80 192.168.2.2 80

ASA(config)# static (DMZ,outside) tcp 195.1.1.10 3389 192.168.2.2 3389

Định nghĩa chính sách cho phép truy cập dịch vụ trong DMZ:

ASA(config)# access-list POLICY permit tcp any host 195.1.1.10 eq 80

ASA(config)# access-list POLICY permit tcp any host 195.1.1.10 eq 3389

ASA(config)# access-group POLICY in interface outside

Định nghĩa luồng dữ liệu không thực hiện NAT:

ASA(config)# access-list ACCESS_DMZ permit ip 192.168.1.0 255.255.255.0 host 192.168.2.2

ASA(config)# nat (inside) 0 access-list ACCESS_DMZ

3. Cấu hình đầy đủ

ASA

ASA Version 8.0(2)

!

hostname ASA

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface Ethernet0/0

nameif inside

security-level 100

ip address 192.168.1.1 255.255.255.0

!

interface Ethernet0/1

nameif DMZ

security-level 50

ip address 192.168.2.1 255.255.255.0

!

interface Ethernet0/2

nameif outside

security-level 0

ip address 195.1.1.1 255.255.255.0

!

interface Ethernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

shutdown

no nameif

no security-level

no ip address

management-only

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

access-list POLICY extended permit tcp any host 195.1.1.10 eq 3389

access-list POLICY extended permit tcp any host 195.1.1.10 eq www

access-list ACCESS_DMZ extended permit ip 192.168.1.0 255.255.255.0 host 192.168.2.2

static (DMZ,outside) tcp 195.1.1.10 3389 192.168.2.2 3389 netmask 255.255.255.255

static (DMZ,outside) tcp 195.1.1.10 www 192.168.2.2 www netmask 255.255.255.255

access-group POLICY in interface outside

route outside 0.0.0.0 0.0.0.0 195.1.1.2 1

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

!

service-policy global_policy global

prompt hostname context

Cryptochecksum:78cf59a0893129f9c01ea495adb5cb53

: end

4. Kiểm tra

ASA(config)# sh xlate

2 in use, 2 most used

PAT Global 195.1.1.10(3389) Local 192.168.2.2(3389)

PAT Global 195.1.1.10(80) Local 192.168.2.2(80)

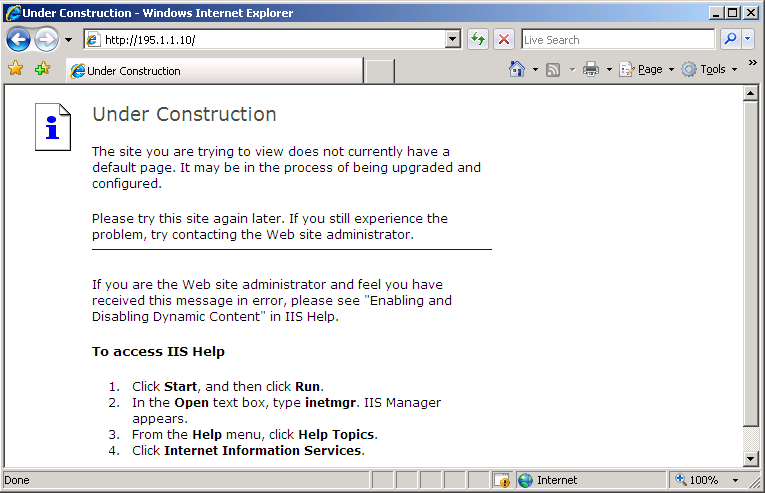

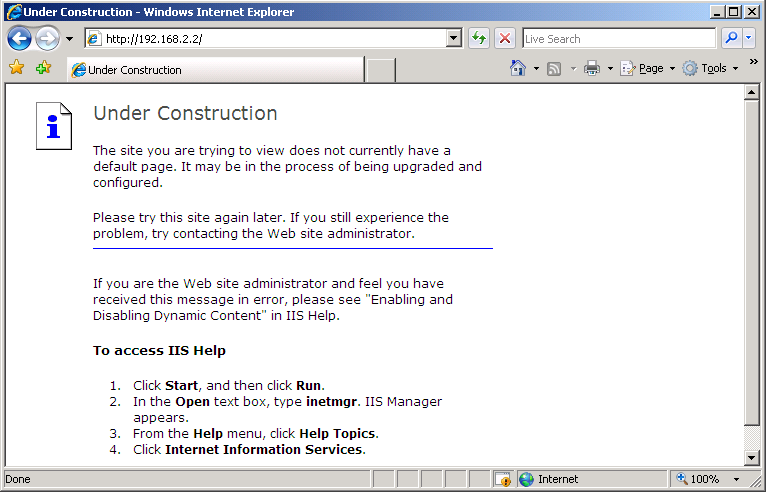

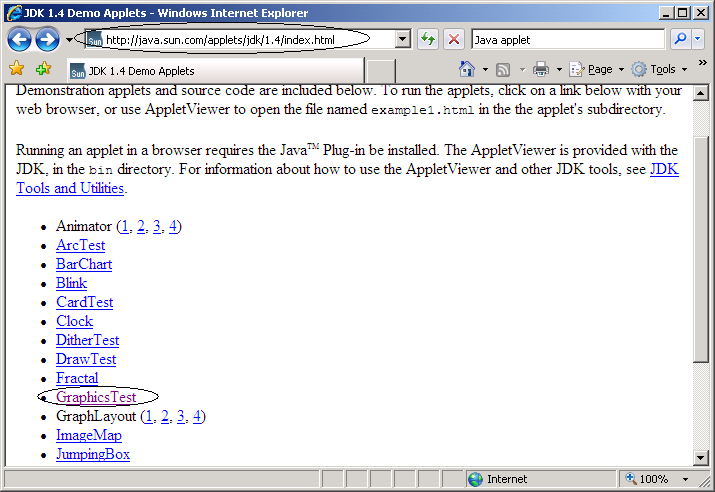

Thực hiện truy cập dịch vụ Web trong DMZ từ outside (hình 1.42).

Hình 1.42

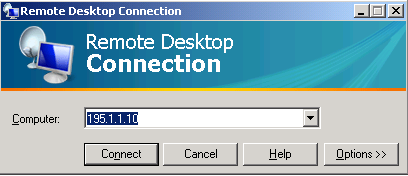

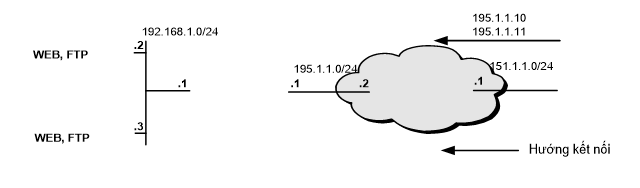

Thực hiện truy cập dịch vụ Remote Desktop trong DMZ từ outside (hình 1.43).

Hình 1.43

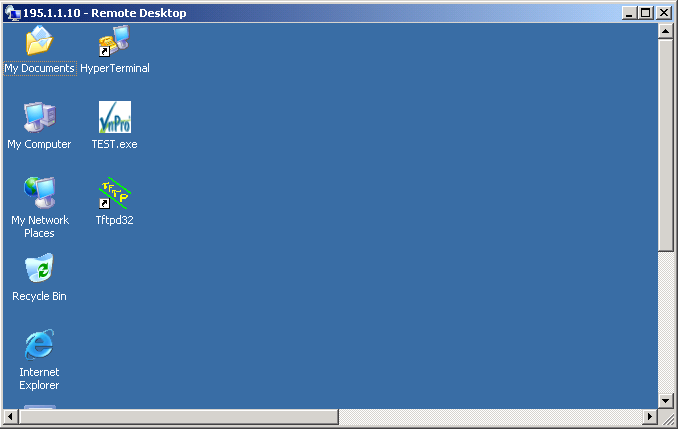

Hình 1.44

ASA(config)# sh conn

2 in use, 2 most used

TCP out 150.1.1.1:1157 in 192.168.2.2:80 idle 0:00:04 bytes 1055 flags UIOB

TCP out 150.1.1.1:1156 in 192.168.2.2:3389 idle 0:00:01 bytes 29396 flags UIOB

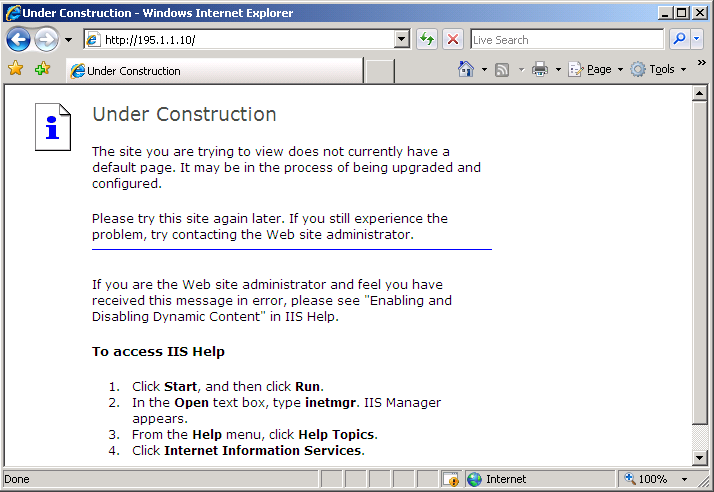

Truy cập dịch vụ Web trong DMZ từ inside (hình 1.45).

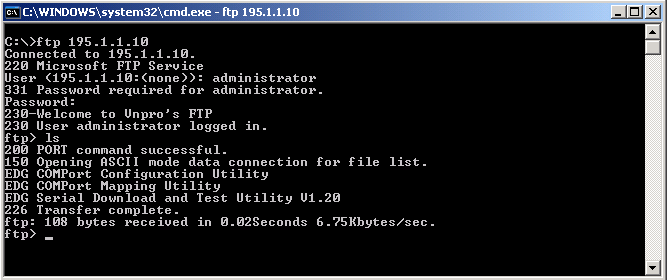

Truy cập dịch vụ FTP trong DMZ từ inside (hình 1.46)

ASA(config)# sh conn

3 in use, 4 most used

TCP out 150.1.1.1:1156 in 192.168.2.2:3389 idle 0:02:40 bytes 29922 flags UIOB

TCP out 192.168.2.2:80 in 192.168.1.2:1181 idle 0:00:04 bytes 9531 flags UIO

TCP out 192.168.2.2:21 in 192.168.1.2:1178 idle 0:01:38 bytes 276 flags UIO

Hình 1.45

Hình 1.46

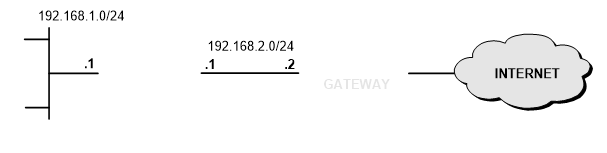

LAB 1.8: THỰC HIỆN OBJECT-GROUP

Hình 1.47

1. Mô tả

Object-group cho phép phân loại địa chỉ, dịch vụ, giao thức thành những nhóm đối tượng giúp cho việc định nghĩa ACL đơn giản hơn. Trong bài Lab này yêu cầu dùng Object-group để định nghĩa chính sách truy cập vào máy chủ 192.168.1.2 và 192.168.1.3 với dịch vụ Web và FTP, đồng thời cho phép icmp-request vào hai máy chủ đó.

Thực hiện NAT tĩnh tương ứng:

- 192.168.1.2->195.1.1.10.

- 192.168.1.2->195.1.1.11.

2. Cấu hình

Thực hiện NAT tĩnh:

ASA(config)# static (DMZ,outside) 195.1.1.10 192.168.1.2

ASA(config)# static (DMZ,outside) 195.1.1.11 192.168.1.3

Định nghĩa Object-group loại Network:

ASA(config)# object-group network SERVER

ASA(config-network)# network-object host 195.1.1.10

ASA(config-network)# network-object host 195.1.1.11

Định nghĩa Object-group loại Service:

ASA(config)# object-group service SERVICE tcp

ASA(config-service)# port-object eq 80

ASA(config-service)# port-object eq 21

Định nghĩa Object-group loại Icmp:

ASA(config)# object-group icmp-type ICMP

ASA(config-icmp)# icmp-object echo

Định nghĩa chính sách cho phép truy cập dịch vụ:

ASA(config)# access-list POLICY permit tcp any object-group SERVER object-group SERVICE

ASA(config)# access-list POLICY permit icmp any object-group SERVER object-group ICMP

ASA(config)# access-group POLICY in interface outside

3. Cấu hình đầy đủ

ASA

ASA Version 8.0(2)

!

hostname ASA

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface Ethernet0/0

nameif DMZ

security-level 50

ip address 192.168.1.1 255.255.255.0

!

interface Ethernet0/1

nameif outside

security-level 0

ip address 195.1.1.1 255.255.255.0

!

interface Ethernet0/2

shutdown

no nameif

no security-level

no ip address

!

interface Ethernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

shutdown

no nameif

no security-level

no ip address

management-only

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

object-group network SERVER

network-object host 195.1.1.10

network-object host 195.1.1.11

object-group service SERVICE tcp

port-object eq www

port-object eq ftp

object-group icmp-type ICMP

icmp-object echo

access-list POLICY extended permit tcp any object-group SERVER object-group SERVICE

access-list POLICY extended permit icmp any object-group SERVER object-group ICMP

static (DMZ,outside) 195.1.1.10 192.168.1.2 netmask 255.255.255.255

static (DMZ,outside) 195.1.1.11 192.168.1.3 netmask 255.255.255.255

access-group POLICY in interface outside

route outside 0.0.0.0 0.0.0.0 195.1.1.2 1

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

!

service-policy global_policy global

prompt hostname context

Cryptochecksum:78cf59a0893129f9c01ea495adb5cb53

: end

4. Kiểm tra

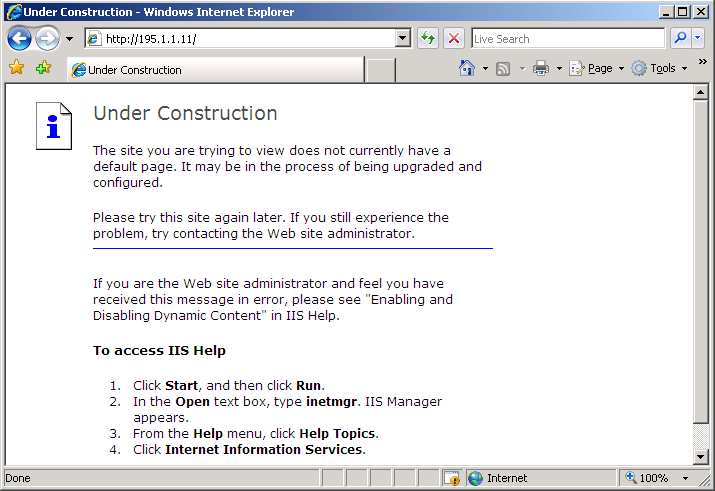

Truy cập dịch vụ Web đến 195.1.1.10 (hình 1.48).

Hình 1.48

Truy cập dịch vụ FTP đến 195.1.1.10 (hình 1.49).

Hình 1.49

Truy cập dịch vụ Web đến 195.1.1.11 (hình 1.50).

Hình 1.50

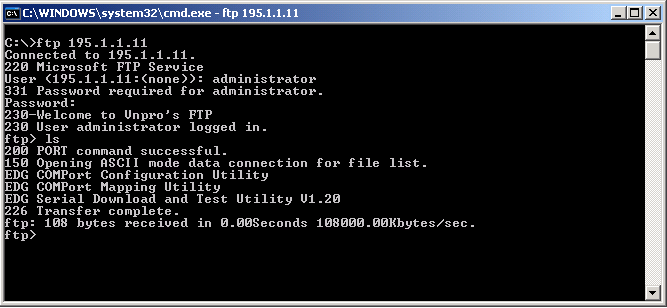

Truy cập dịch vụ FTP đến 195.1.1.11 (hình 1.51)

Hình 1.51

ASA(config)# sh conn

3 in use, 3 most used

TCP out 150.1.1.1:1067 in 192.168.1.3:80 idle 0:00:03 bytes 1055 flags UIOB

TCP out 150.1.1.1:1064 in 192.168.1.3:21 idle 0:00:58 bytes 301 flags UIOB

TCP out 150.1.1.1:1059 in 192.168.1.2:21 idle 0:00:50 bytes 337 flags UFIOB

ASA(config)# sh access-list

access-list POLICY; 6 elements

access-list POLICY line 1 extended permit tcp any object-group SERVER object-group SERVICE

access-list POLICY line 1 extended permit tcp any host 195.1.1.10 eq www (hitcnt=1)

access-list POLICY line 1 extended permit tcp any host 195.1.1.10 eq ftp (hitcnt=1)

access-list POLICY line 1 extended permit tcp any host 195.1.1.11 eq www (hitcnt=3)

access-list POLICY line 1 extended permit tcp any host 195.1.1.11 eq ftp (hitcnt=1)

access-list POLICY line 2 extended permit icmp any object-group SERVER object-group ICMP

access-list POLICY line 2 extended permit icmp any host 195.1.1.10 echo (hitcnt=0)

access-list POLICY line 2 extended permit icmp any host 195.1.1.11 echo (hitcnt=0)

LAB 1.9: THỰC HIỆN LỌC JAVA APPLET VÀ ACTIVEX

Hình 1.52

1. Mô tả

Java Applet và ActiveX có thể chứa những mã độc và cho phép thực thi mã độc trên PC khi người dùng sử dụng dịch vụ Web. Để hạn chế vấn đề này ASA cho phép lọc tất cả kết quả trả về từ những request http.

2. Cấu hình

Thực hiện lọc java applet trên kết quả trả về từ những request http với nguồn là 192.168.1.0/24 đến đích bất kỳ:

ASA(config)# filter java 80 192.168.1.0 255.255.255.0 0 0

Thực hiện lọc activex trên kết quả trả về từ những request http với nguồn là 192.168.1.0/24 đến đích bất kỳ:

ASA(config)# filter activex 80 192.168.1.0 255.255.255.0 0 0

3. Cấu hình đầy đủ

ASA

ASA Version 8.0(2)

!

hostname ASA

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface Ethernet0/0

nameif inside

security-level 100

ip address 192.168.1.1 255.255.255.0

!

interface Ethernet0/1

nameif outside

security-level 0

ip address 192.168.2.1 255.255.255.0

!

interface Ethernet0/2

shutdown

no nameif

no security-level

no ip address

!

interface Ethernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

shutdown

no nameif

no security-level

no ip address

management-only

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

global (outside) 1 interface

nat (inside) 1 192.168.1.0 255.255.255.0

route outside 0.0.0.0 0.0.0.0 192.168.2.2 1

filter java 80 192.168.1.0 255.255.255.0 0.0.0.0 0.0.0.0

filter activex 80 192.168.1.0 255.255.255.0 0.0.0.0 0.0.0.0

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

!

service-policy global_policy global

prompt hostname context

Cryptochecksum:78cf59a0893129f9c01ea495adb5cb53

: end

ASA(config)#

GATEWAY

Building configuration...

Current configuration : 726 bytes

hostname GATEWAY

!

interface FastEthernet0/0

ip address 192.168.2.2 255.255.255.0

ip nat inside

duplex auto

speed auto

!

interface FastEthernet0/1

ip address dhcp

ip nat outside

duplex auto

speed auto

!

ip nat inside source list 1 interface FastEthernet0/1 overload

ip classless

ip http server

no ip http secure-server

!

access-list 1 permit 192.168.2.0 0.0.0.255

!

line vty 0 4

login

!

end

4. Kiểm tra

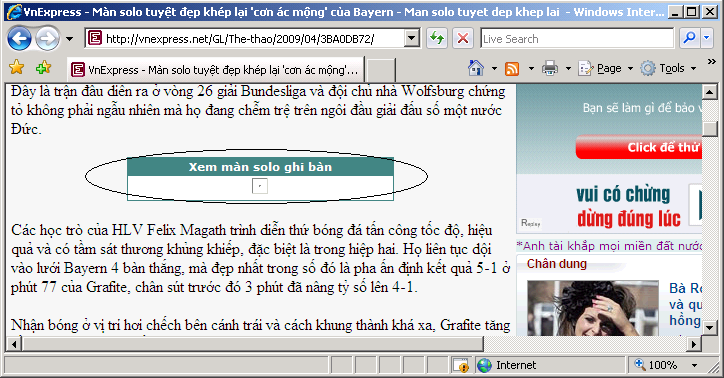

Hình 1.53

%ASA-5-500002: Java content modified: src 192.168.1.2 dest 72.5.124.55 on interface outside

Hình 1.54

%ASA-5-500001: ActiveX content modified src 192.168.1.2 dest 210.245.0.22 on interface outside

Link Phần 2 : https://vnpro.vn/thu-vien/chuong-1--tong-quat-hoat-dong-va-cau-hinh-co-ban-thiet-bi-asa-phan-2-3641.html

Thông tin khác

- » CHƯƠNG 1 : TỔNG QUÁT HOẠT ĐỘNG VÀ CẤU HÌNH CƠ BẢN THIẾT BỊ ASA - Phần 2 (18.09.2020)

- » CHƯƠNG 1 : TỔNG QUÁT HOẠT ĐỘNG VÀ CẤU HÌNH CƠ BẢN THIẾT BỊ ASA - Phần 1 (17.09.2020)

- » Import CUC Vmware WorkStation lên ESXi- Phần 1 (16.09.2020)

- » Import CUC Vmware WorkStation lên ESXi- Phần 2 (16.09.2020)

- » Cấu hình softphone VTGO-PC-Lite trên PC (thay thế cho CIPC) (15.09.2020)

- » Import CUCM Vmware WorkStation lên ESXi (15.09.2020)

- » Import CUPS Vmware WorkStation lên ESXi (15.09.2020)

- » LAB CUCM. Cấu hình tương tác với CUC trên CUCM - Phần 1 (14.09.2020)