CHƯƠNG 2: CUT-THROUGH, ROUTING VÀ SWITCHING, MPF, INSPECTION - Phần 1

LAB 2.1: THỰC HIỆN CUT-THROUGH CƠ BẢN

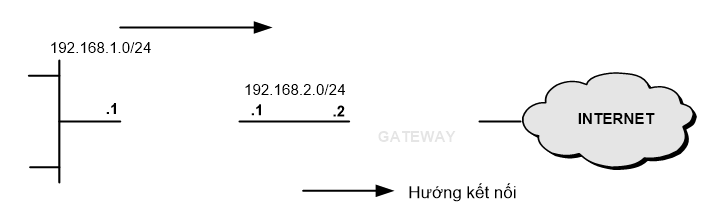

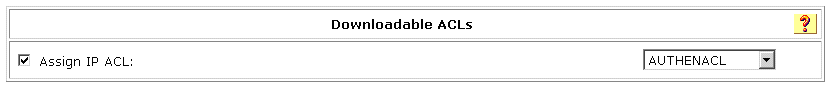

Hình 2.1

1. Mô tả

Thực hiện việc xác thực cho tất cả các loại dịch vụ hoạt động trên TCP cho các PC thuộc mạng 192.168.1.0/24. Dùng local database để thực hiện xác thực.

Những dịch vụ cho phép thực hiện xác thực:

- HTTP (80).

- HTTPS (443).

- FTP (21).

- TELNET (23).

2. Cấu hình

Xác định luồng dữ liệu sẽ được xác thực, những luồng dữ liệu được cho phép trong ACL sẽ được xác thực:

ciscoasa(config)# access-list AUTHEN permit tcp 192.168.1.0 255.255.25.0 any

Lưu ý: Trong trường hợp ACL là permit ip hoặc permit udp, thì những dịch vụ yêu cầu sự phân giải qua DNS, sẽ không hoạt động được, do đó cần thực hiện deny đối với dịch vụ DNS.

Cho phép echo-reply trở về:

ciscoasa(config)# access-list PING permit icmp any 192.168.1.0 255.255.255.0 echo-reply

ciscoasa(config)# access-group PING in interface outside

Tắt tính năng NAT (tùy chọn):

ciscoasa(config)# no nat-control

Định nghĩa local database:

ciscoasa(config)# username vnpro password vnpro

Kích hoạt tính năng Cut-through proxy cho tất cả luồng dữ liệu xuất phát từ cổng inside mà so trùng với ACL:

ciscoasa(config)# aaa authentication match AUTHEN inside LOCAL

3. Cấu hình đầy đủ

ciscoasa

ASA Version 7.2(3)

!

hostname ciscoasa

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface Ethernet0/0

nameif inside

security-level 100

ip address 192.168.1.1 255.255.255.0

!

interface Ethernet0/1

nameif outside

security-level 0

ip address 192.168.2.1 255.255.255.0

!

interface Ethernet0/2

shutdown

no nameif

no security-level

no ip address

!

interface Ethernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

shutdown

no nameif

no security-level

no ip address

!

access-list AUTHEN extended permit tcp 192.168.1.0 255.255.25.0 any

access-list PING extended permit icmp any 192.168.1.0 255.255.255.0 echo-reply

access-group PING in interface outside

route outside 0.0.0.0 0.0.0.0 192.168.2.2 1

timeout uauth 0:05:00 absolute

aaa authentication match AUTHEN inside LOCAL

!

username vnpro password e8rujZhPXEdSbbnI encrypted

GATEWAY

Building configuration...

Current configuration : 1191 bytes

!

hostname GATEWAY

!

interface FastEthernet0/0

ip address 192.168.2.2 255.255.255.0

ip nat inside

ip virtual-reassembly

duplex auto

speed auto

!

interface FastEthernet0/1

ip address dhcp

ip nat outside

ip virtual-reassembly

duplex auto

speed auto

!

ip route 192.168.1.0 255.255.255.0 192.168.2.1

!

ip nat inside source list 1 interface FastEthernet0/1 overload

!

access-list 1 permit 192.168.1.0 0.0.0.255

access-list 1 permit 192.168.2.0 0.0.0.255

!

4. Kiểm tra

GATEWAY#sh ip interface brief fa0/1

Interface IP-Address OK? Method Status Protocol

FastEthernet0/1 10.215.219.187 YES DHCP up up

GATEWAY# sh ip route static

S 192.168.1.0/24 [1/0] via 192.168.2.1

S* 0.0.0.0/0 [254/0] via 10.215.219.254

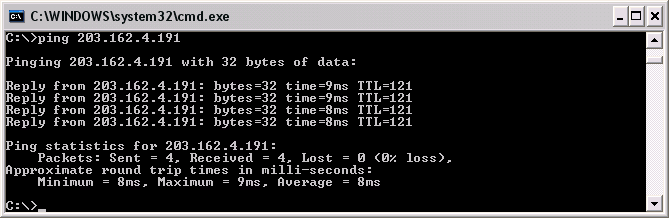

Giao tiếp thành công với ICMP, vì ICMP không được yêu cầu thực hiện xác thực. Tuy nhiên tất cả dịch vụ hoạt động trên TCP không thể thực hiện giao tiếp cho đến khi được xác thực.

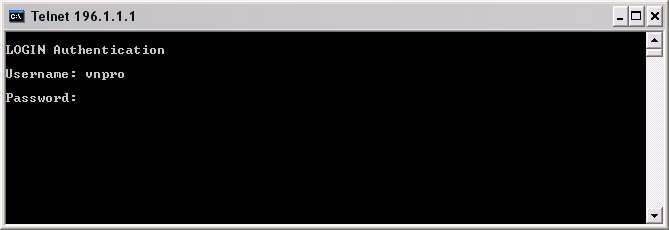

Hình 2.2

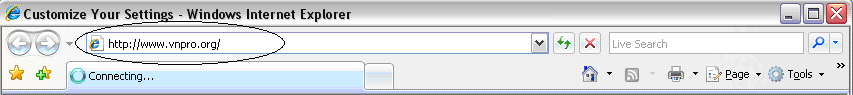

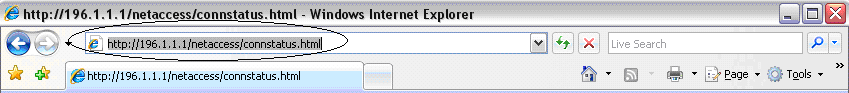

Thực hiện truy cập dịch vụ Web (hình 2.3).

Hình 2.3

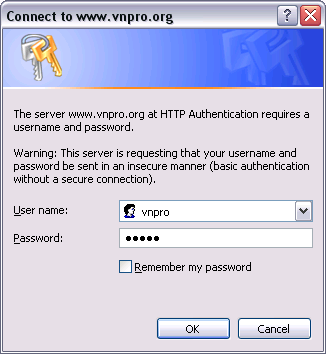

Yêu cầu thực hiện xác thực nếu chưa được xác thực trước đó (hình 2.4).

Hình 2.4

Xác thực thành công (hình 2.5).

Trạng thái xác thực:

ciscoasa(config)# sh uauth

Current Most Seen

Authenticated Users 1 1

Authen In Progress 0 2

user 'vnpro' at 192.168.1.2, authenticated

absolute timeout: 0:05:00

inactivity timeout: 0:00:00

Hình 2.5

LAB 2.2: THỰC HIỆN CUT-THROUGH NÂNG CAO

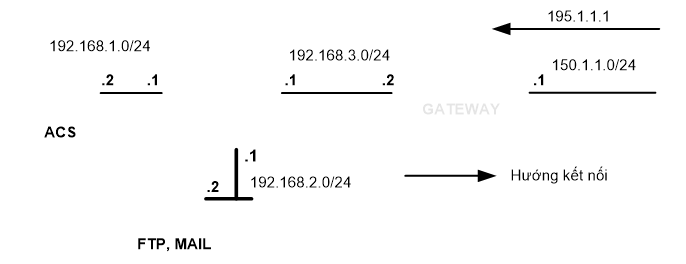

Hình 2.5

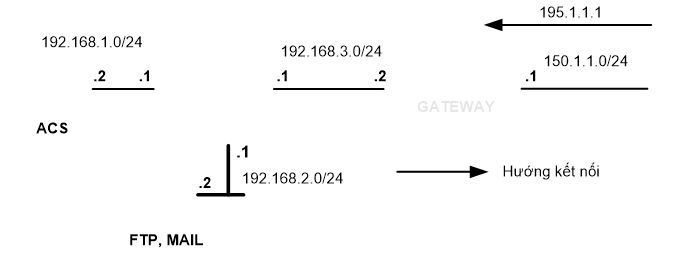

1. Mô tả

Thực hiện hạn chế quyền truy cập dịch vụ từ bên ngoài vào vùng DMZ. Với việc dùng RADIUS để thực hiện việc xác thực và cấp quyền. Khi người dùng xác thực thành công với FTP, ACL sẽ được nhận từ ACS để cho phép những dịch vụ khác như ICMP, SMTP và POP3.

Địa chỉ 192.168.2.2 được NAT tĩnh trên GATEWAY với 195.1.1.1.

2. Cấu hình

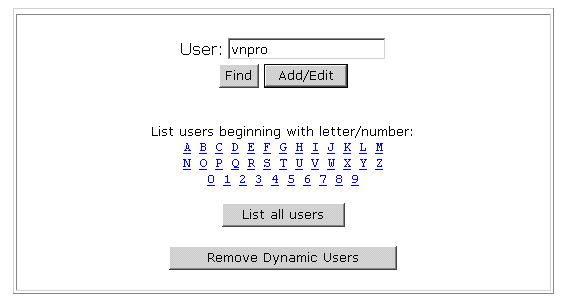

2.1. Cấu hình trên ACS

Tạo thông tin người dùng (hình 2.7).

Hình 2.7

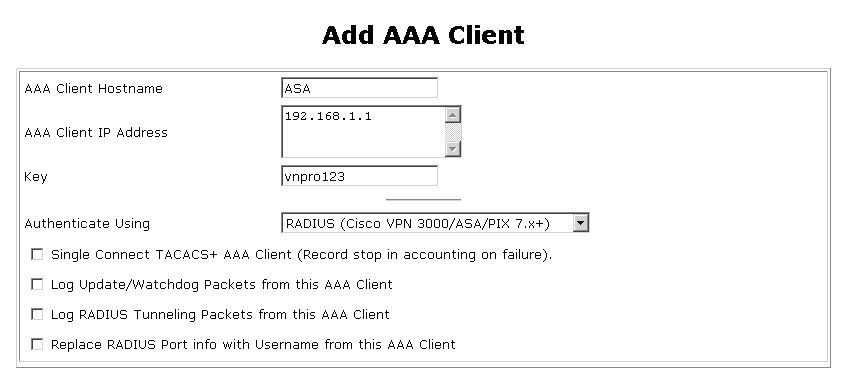

Định nghĩa AAA Client (hình 2.8).

Hình 2.8

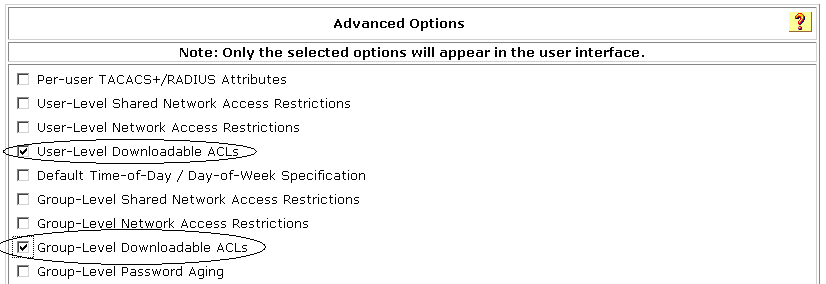

Trong Interface Configuration chọn Advanced Option (hình 2.9).

Hình 2.9

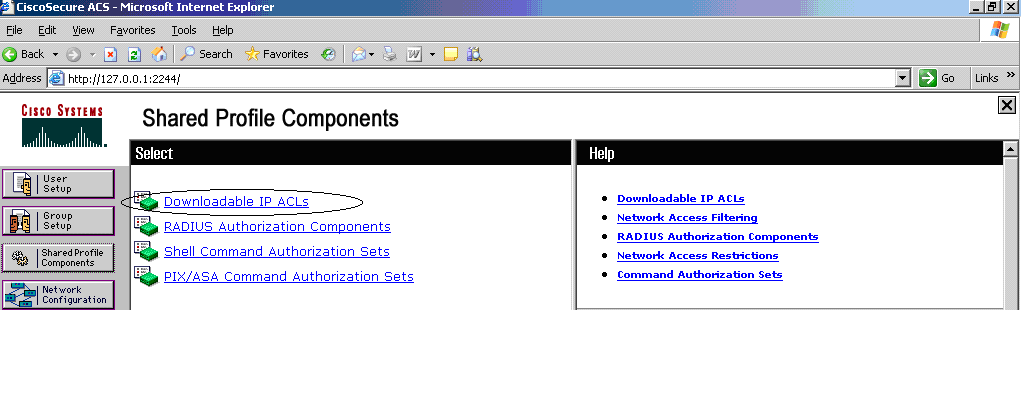

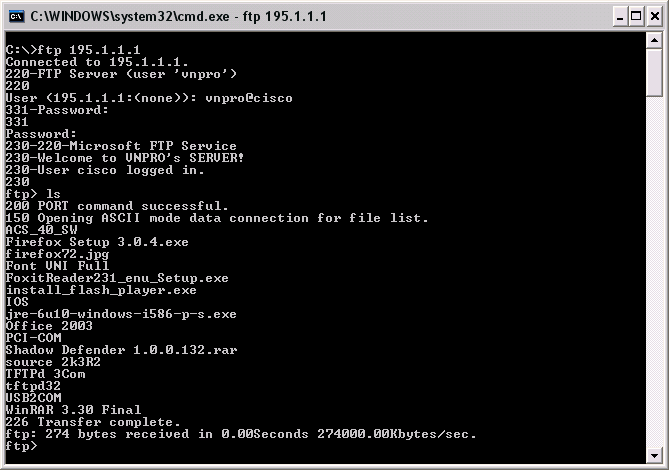

Chọn Downloadable IP ACLs (hình 2.10).

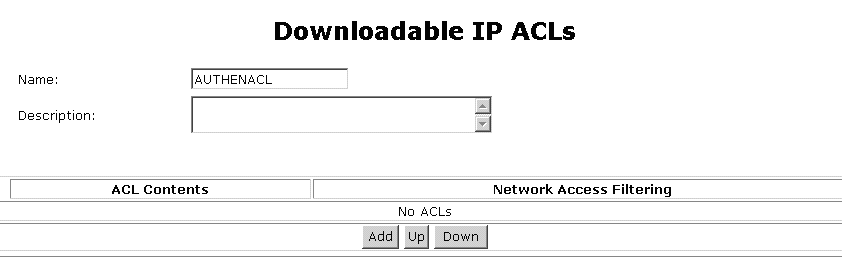

Chọn Add để tạo ACL (hình 2.11).

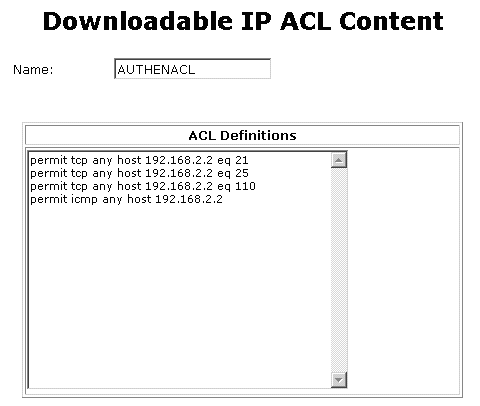

Định nghĩa ACL (hình 2.12).

Hình 2.10

Hình 2.11

Hình 2.12

Trong tab Group Setup hoặc User Setup, đảm bảo Assign IP ACL được chọn (hình 2.13).

Hình 2.13

2.2. Cấu hình trên GATEWAY

Định nghĩa NAT tĩnh:

GATEWAY(config)#ip nat inside source static 192.168.2.2 195.1.1.1

Xác định tuyến 192.168.2.0/24:

GATEWAY(config)#ip route 192.168.2.0 255.255.255.0 192.168.3.1

2.3. Cấu hình trên ASA

Xác định thông tin Radius:

ciscoasa(config)# aaa-server RADIUS protocol radius

ciscoasa(config)# aaa-server RADIUS host 192.168.1.2

ciscoasa(config-aaa-server-host)# key vnpro123

Định nghĩa luồng dữ liệu được xác thực:

ciscoasa(config)# access-list AUTHEN permit tcp any host 192.168.2.2

Xác thực luồng dữ liệu từ bên ngoài mà so trùng với ACL:

ciscoasa(config)# aaa authentication match AUTHEN outside RADIUS

Tắt tính năng NAT (tùy chọn):

ciscoasa(config)# no nat-control

Kiểm tra giao tiếp giữa ASA và ACS:

ciscoasa(config)# test aaa authentication RADIUS host 192.168.1.2

Username: vnpro

Password: *****

INFO: Attempting Authentication test to IP address <192.168.1.2> (timeout: 12 seconds)

INFO: Authentication Successful

Định nghĩa luồng dữ liệu cho phép vào:

ciscoasa(config)# access-list INBOUND permit tcp any host 192.168.2.2 eq 21

ciscoasa(config)# access-group INBOUND in interface outside per-user-override

3. Kiểm tra

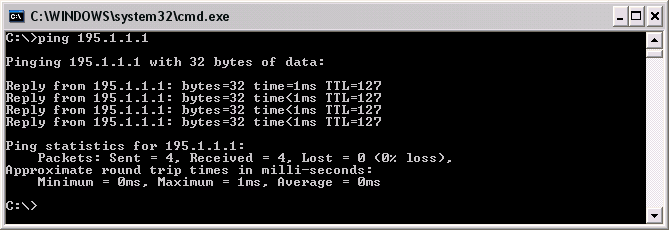

Để có thể sử dụng dịch vụ ICMP, SMTP, POP3, người dùng cần thực hiện xác thực trước với FTP.

Với trường username: tên người dùng trên RADIUS kết hợp với “@” và tên người dùng trên FTP.

Với trường password: mật khẩu người dùng trên RADIUS kết hợp với “@” và mật khẩu người dùng trên FTP.

Hình 2.14

Trạng thái được xác thực:

ciscoasa(config)# sh uauth

Current Most Seen

Authenticated Users 1 1

Authen In Progress 0 1

user 'vnpro' at 150.1.1.2, authenticated (idle for 0:00:16)

access-list #ACSACL#-IP-AUTHENACL-49c41ebf (*) => ACL được cấp

absolute timeout: 0:05:00

inactivity timeout: 0:00:00

Thông tin ACL:

ciscoasa(config)# sh access-list

access-list cached ACL log flows: total 0, denied 0 (deny-flow-max 4096)

alert-interval 300

access-list AUTHEN; 1 elements

access-list AUTHEN line 1 extended permit tcp any host 192.168.2.2 (hitcnt=5) 0xa9a1be7a

access-list INBOUND; 1 elements

access-list INBOUND line 1 extended permit tcp any host 192.168.2.2 eq ftp (hitcnt=3) 0xd82369ab

access-list #ACSACL#-IP-AUTHENACL-49c41ebf; 4 elements (dynamic)

access-list #ACSACL#-IP-AUTHENACL-49c41ebf line 1 extended permit tcp any host 192.168.2.2 eq ftp (hitcnt=6) 0xae682d12

access-list #ACSACL#-IP-AUTHENACL-49c41ebf line 2 extended permit tcp any host 192.168.2.2 eq smtp (hitcnt=0) 0xa9568671

access-list #ACSACL#-IP-AUTHENACL-49c41ebf line 3 extended permit tcp any host 192.168.2.2 eq pop3 (hitcnt=0) 0x83ef2d68

access-list #ACSACL#-IP-AUTHENACL-49c41ebf line 4 extended permit icmp any host 192.168.2.2 (hitcnt=0) 0xd730ebd3

Thực hiện ping thành công (hình 2.15).

Hình 2.15

Quan sát ACL được cấp xuống và ACL đã định nghĩa trên ASA, có hai dòng ACL trùng nhau là permit tcp any host 192.168.2.2 eq ftp, trong trường hợp xác thực bằng FTP thì có thể không cần khai báo câu ACL này trên ACS. Tuy nhiên trong trường hợp người dùng muốn truy cấp dịch vụ nhưng bằng phương pháp xác thực khác như virtual telnet thì dòng ACL này cần khai báo trên ACS nhưng ngược lại thì không cần định nghĩa trên ASA.

LAB 2.3: THỰC HIỆN VIRTUAL TENET VÀ VIRTUAL HTTP

Hình 2.16

1. Mô tả

Thực hiện hạn chế quyền truy cập dịch vụ từ bên ngoài vào vùng DMZ. Với việc dùng RADIUS để thực hiện việc xác thực và cấp quyền. Khi người dùng xác thực thành công qua Virtual telnet hoặc Virtual http, ACL sẽ được nhận từ ACS để cho phép những dịch vụ khác như ICMP, SMTP và POP3.

- Địa chỉ 192.168.2.2 được NAT tĩnh trên GATEWAY với 195.1.1.1.

- Địa chỉ 192.168.10.10 được NAT tĩnh trên GATEWAY với 196.1.1.1.

2. Cấu hình trên ASA

Lưu ý: Địa chỉ sử dụng cho Virtual nên là địa chỉ chưa được sử dụng và từ bên ngoài có tuyến về địa chỉ này.

ciscoasa(config)# virtual telnet 192.168.10.10

ciscoasa(config)# virtual http 192.168.10.10

Mặc dù là sử dụng no nat-control, cũng cần phải thực hiện NAT tĩnh trên ASA:

ciscoasa(config)# static (inside,outside) 192.168.10.10 192.168.10.10

Cho phép truy cập vào địa chỉ này:

ciscoasa(config)# access-list INBOUND permit tcp any host 192.168.10.10

Xác định luồng dữ liệu yêu cầu xác thực:

ciscoasa(config)#access-list AUTHEN extended permit tcp any host 192.168.10.10

3. Cấu hình thông tin NAT và định tuyến trên GATEWAY

GATEWAY(config)#ip nat inside source static 192.168.10.10 196.1.1.1

GATEWAY(config)#ip route 192.168.10.0 255.255.255.0 192.168.3.1

GATEWAY#sh ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 195.1.1.1 192.168.2.2 --- ---

--- 196.1.1.1 192.168.10.10 --- ---

4. Kiểm tra

Thực hiện xác thực với Virtual telnet (hình 2.17).

Hình 2.17

Thực hiện xác thực với Virtual http (hình 2.18).

Hình 2.18

Trạng thái được xác thực:

ciscoasa(config)# sh uauth

Current Most Seen

Authenticated Users 1 1

Authen In Progress 0 2

user 'vnpro' at 150.1.1.2, authenticated

access-list #ACSACL#-IP-AUTHENACL-49c41ebf (*)

absolute timeout: 0:05:00

inactivity timeout: 0:00:00

Sau khi xác thực thành công bạn có thể sử dụng những dịch vụ cho phép được định nghĩa trên RADIUS hoặc trên ASA.

5. Cấu hình đầy đủ

GATEWAY

Building configuration...

Current configuration : 1306 bytes

!

hostname GATEWAY

!

interface FastEthernet0/0

ip address 192.168.3.2 255.255.255.0

ip nat inside

ip virtual-reassembly

duplex auto

speed auto

!

interface FastEthernet0/1

ip address 150.1.1.1 255.255.255.0

ip nat outside

ip virtual-reassembly

duplex auto

speed auto

!

ip route 192.168.2.0 255.255.255.0 192.168.3.1

ip route 192.168.10.0 255.255.255.0 192.168.3.1

!

ip nat inside source static 192.168.2.2 195.1.1.1

ip nat inside source static 192.168.10.10 196.1.1.1

!

Cisco ASA

ASA Version 8.0(2)

!

hostname ciscoasa

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface Ethernet0/0

nameif inside

security-level 100

ip address 192.168.1.1 255.255.255.0

!

interface Ethernet0/1

nameif DMZ

security-level 50

ip address 192.168.2.1 255.255.255.0

!

interface Ethernet0/2

nameif outside

security-level 0

ip address 192.168.3.1 255.255.255.0

!

interface Ethernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

shutdown

no nameif

no security-level

no ip address

management-only

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

access-list INBOUND extended permit tcp any host 192.168.2.2 eq ftp

access-list INBOUND extended permit tcp any host 192.168.10.10

access-list AUTHEN extended permit tcp any host 192.168.2.2

access-list AUTHEN extended permit tcp any host 192.168.10.10

static (inside,outside) 192.168.10.10 192.168.10.10 netmask 255.255.255.255

access-group INBOUND in interface outside per-user-override

route outside 0.0.0.0 0.0.0.0 192.168.3.2 1

aaa-server RADIUS protocol radius

aaa-server RADIUS host 192.168.1.2

key vnpro123

aaa authentication match AUTHEN outside RADIUS

virtual http 192.168.10.10

virtual telnet 192.168.10.10

LAB 2.4: THỤC HIỆN ĐỊNH TUYẾN VÀ VLAN TRÊN ASA

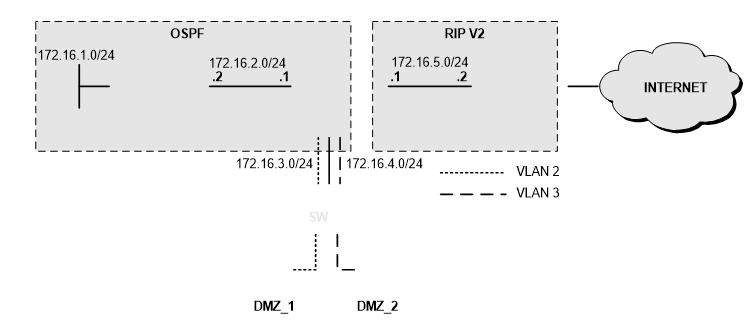

Hình 2.19

1. Mô tả

Cấu hình VLAN trên ASA, trong đó:

- DMZ_2 thuộc vlan 2.

- DMZ_3 thuộc vlan 3.

Đảm bảo các PC thuộc vlan 2 và vlan 3 giao tiếp được với nhau. Cấu hình giao thức định tuyến OPPF và RIPv2, đảm bảo các mạng thấy nhau.

- Cổng outside chạy RIPv2.

- Cổng DMZ_1, DMZ_2, inside chạy OSPF.

2. Cấu hình

2.1 Cấu hình trên định tuyến trên CORE

CORE(config)#router ospf 1

CORE(config-router)#network 172.16.1.0 0.0.0.255 area 0

CORE(config-router)#network 172.16.2.0 0.0.0.255 area 0

2.2 Cấu hình trên định tuyến trên GATEWAY

GATEWAY(config)#router rip

GATEWAY(config-router)#ver 2

GATEWAY(config-router)#network 172.16.0.0

Cho phép tuyến tĩnh được phân phối vào RIP:

GATEWAY(config-router)#default-information originate

2.3 Cấu hình trên SW

Tạo thông tin VLAN:

SW(config)#vlan 2

SW(config-vlan)#

SW(config)#vlan 3

SW(config-vlan)#

Gán cổng vào VLAN:

SW(config)#interface range fa0/1 - 10

SW(config-if-range)#switchport mode access

SW(config-if-range)#switchport access vlan 2

SW(config)#interface range fa0/11 - 20

SW(config-if-range)#switchport mode access

SW(config-if-range)#switchport access vlan 3

Cấu hình cổng trunk:

SW(config)#interface fa0/24

ASA chỉ hỗ trợ dot1q:

SW(config-if)#switchport trunk encapsulation dot1q

SW(config-if)#switchport mode trunk

2.4 Cấu hình trên ASA

Cấu hình cổng Subinterface:

ASA(config)# interface e0/1

ASA(config-if)# no shut

Cấu hình cổng Sub e0/1.2:

ASA(config)# interface e0/1.2

ASA(config-subif)# vlan 2

ASA(config-subif)# ip address 172.16.3.1 255.255.255.0

ASA(config-subif)# nameif DMZ_1

ASA(config-subif)# security-level 50

Cấu hình cổng Sub e0/1.2:

ASA(config)# interface e0/1.3

ASA(config-subif)# ip address 172.16.4.1 255.255.255.0

ASA(config-subif)# nameif DMZ_2

ASA(config-subif)# vlan 3

ASA(config-subif)# nameif DMZ_2

ASA(config-subif)# security-level 50

Cấu hình giao thức định tuyến RIP:

ASA(config)# router rip

ASA(config-router)# ver 2

ASA(config-router)# network 172.16.0.0

Đảm bảo cổng không tham gia vào RIP thì không cần gửi thông tin RIP:

ASA(config-router)# passive-interface DMZ_1

ASA(config-router)# passive-interface DMZ_2

ASA(config-router)# passive-interface inside

Phân phối thông tin OSPF vào RIP:

ASA(config-router)# redistribute ospf 1 metric 5

ASA(config)# router ospf 1

ASA(config-router)# network 172.16.2.0 255.255.255.0 area 0

ASA(config-router)# network 172.16.3.0 255.255.255.0 area 0

ASA(config-router)# network 172.16.4.0 255.255.255.0 area 0

Phân phối thông tin RIP vào OSPF:

ASA(config-router)# redistribute rip subnets

Phân phối thông tin tuyến mặc định( nhận từ RIP) vào OSPF:

ASA(config-router)# default-information originate

Security-level trên DMZ_1 và DMZ_2 bằng nhau do đó để có thể giao tiếp được, dùng dòng lệnh:

ASA(config)# same-security-traffic permit inter-interface

Khi không cần yêu cầu NAT, dùng dòng lệnh:

ASA(config)# no nat-control

3. Cấu hình đầy đủ

CORE

Building configuration...

Current configuration : 1038 bytes

!

hostname CORE

!

!

interface Loopback0

ip address 172.16.1.1 255.255.255.0

ip ospf network point-to-point

!

interface FastEthernet0/0

ip address 172.16.2.2 255.255.255.0

duplex auto

speed auto

!

router ospf 1

log-adjacency-changes

network 172.16.1.0 0.0.0.255 area 0

network 172.16.2.0 0.0.0.255 area 0

!

GATEWAY

Building configuration...

Current configuration : 957 bytes

!

hostname GATEWAY

!

interface FastEthernet0/0

ip address 172.16.5.2 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet0/1

ip address dhcp

duplex auto

speed auto

!

!

router rip

version 2

network 172.16.0.0

default-information originate

!

ASA

ASA Version 8.0(2)

!

hostname ASA

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface Ethernet0/0

nameif inside

security-level 100

ip address 172.16.2.1 255.255.255.0

!

interface Ethernet0/1

no nameif

no security-level

no ip address

!

interface Ethernet0/1.2

vlan 2

nameif DMZ_1

security-level 50

ip address 172.16.3.1 255.255.255.0

!

interface Ethernet0/1.3

vlan 3

nameif DMZ_2

security-level 50

ip address 172.16.4.1 255.255.255.0

!

interface Ethernet0/2

nameif outside

security-level 0

ip address 172.16.5.1 255.255.255.0

!

interface Ethernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

shutdown

no nameif

no security-level

no ip address

management-only

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

same-security-traffic permit inter-interface

access-list PING extended permit icmp any any echo-reply

pager lines 24

mtu inside 1500

mtu outside 1500

mtu DMZ_1 1500

mtu DMZ_2 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

access-group PING in interface outside

access-group PING in interface DMZ_1

access-group PING in interface DMZ_2

!

router rip

network 172.16.0.0

passive-interface inside

passive-interface DMZ_1

passive-interface DMZ_2

redistribute ospf 1 metric 5

version 2

!

router ospf 1

network 172.16.2.0 255.255.255.0 area 0

network 172.16.3.0 255.255.255.0 area 0

network 172.16.4.0 255.255.255.0 area 0

log-adj-changes

redistribute rip subnets

default-information originate

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

!

service-policy global_policy global

prompt hostname context

Cryptochecksum:5c95986550b4487314e418bb01c2f180

: end

4. Kiểm tra

Địa chỉ được nhận qua DHCP:

GATEWAY#sh ip interface brief fa0/1

Interface IP-Address OK? Method Status Protocol

FastEthernet0/1 10.215.219.62 YES DHCP up up

Thông tin định tuyến tĩnh:

GATEWAY#sh ip route static

S* 0.0.0.0/0 [254/0] via 10.215.219.254

Thông tin định tuyến động:

GATEWAY#sh ip route rip

172.16.0.0/24 is subnetted, 5 subnets

R 172.16.4.0 [120/1] via 172.16.5.1, 00:00:04, FastEthernet0/0

R 172.16.1.0 [120/5] via 172.16.5.1, 00:00:04, FastEthernet0/0

R 172.16.2.0 [120/1] via 172.16.5.1, 00:00:04, FastEthernet0/0

R 172.16.3.0 [120/1] via 172.16.5.1, 00:00:04, FastEthernet0/0

Trạng thái neighbor của OSPF:

CORE#sh ip ospf neighbor

Neighbor ID Pri State Dead Time Address Interface

172.16.5.1 1 FULL/BDR 00:00:32 172.16.2.1 FastEthernet0/0

ASA# sh ospf neighbor

Neighbor ID Pri State Dead Time Address Interface

172.16.1.1 1 FULL/DR 0:00:37 172.16.2.2 inside

Thông tin bảng định tuyến:

ASA# sh route

Gateway of last resort is 172.16.5.2 to network 0.0.0.0

C 172.16.4.0 255.255.255.0 is directly connected, DMZ_2

C 172.16.5.0 255.255.255.0 is directly connected, outside

O 172.16.1.1 255.255.255.255 [110/11] via 172.16.2.2, 0:03:15, inside

C 172.16.2.0 255.255.255.0 is directly connected, inside

C 172.16.3.0 255.255.255.0 is directly connected, DMZ_1

R* 0.0.0.0 0.0.0.0 [120/1] via 172.16.5.2, 0:00:07, outside

CORE#sh ip route ospf

172.16.0.0/24 is subnetted, 5 subnets

O 172.16.4.0 [110/11] via 172.16.2.1, 00:00:56, FastEthernet0/0

O E2 172.16.5.0 [110/20] via 172.16.2.1, 00:00:56, FastEthernet0/0

O 172.16.3.0 [110/11] via 172.16.2.1, 00:00:56, FastEthernet0/0

O*E2 0.0.0.0/0 [110/1] via 172.16.2.1, 00:00:56, FastEthernet0/0

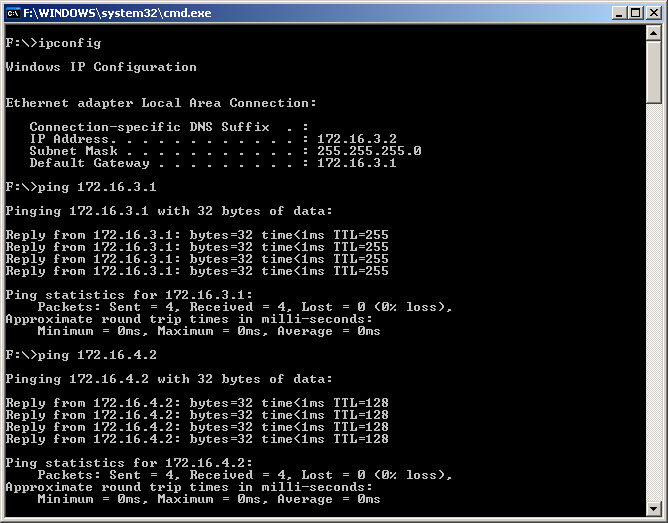

Từ PC thuộc DMZ_1 giao tiếp thành công với PC thuộc DMZ_2 (hình 2.20).

Hình 2.20

Giao tiếp thành công giữa các mạng:

CORE#ping 172.16.5.2 source 172.16.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.5.2, timeout is 2 seconds:

Packet sent with a source address of 172.16.1.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 ms

CORE#ping 172.16.3.2 source 172.16.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.3.2, timeout is 2 seconds:

Packet sent with a source address of 172.16.1.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 ms

CORE#ping 172.16.4.2 source 172.16.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.4.2, timeout is 2 seconds:

Packet sent with a source address of 172.16.1.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 ms

Link Phần 2 : https://vnpro.vn/thu-vien/chuong-2-cutthrough-routing-va-switching-mpf-inspection-phan-2-3649.html

Thông tin khác

- » CHƯƠNG 1 : TỔNG QUÁT HOẠT ĐỘNG VÀ CẤU HÌNH CƠ BẢN THIẾT BỊ ASA - Phần 2 (18.09.2020)

- » CHƯƠNG 1 : TỔNG QUÁT HOẠT ĐỘNG VÀ CẤU HÌNH CƠ BẢN THIẾT BỊ ASA - Phần 3 (18.09.2020)

- » CHƯƠNG 1 : TỔNG QUÁT HOẠT ĐỘNG VÀ CẤU HÌNH CƠ BẢN THIẾT BỊ ASA - Phần 1 (17.09.2020)

- » Import CUC Vmware WorkStation lên ESXi- Phần 1 (16.09.2020)

- » Import CUC Vmware WorkStation lên ESXi- Phần 2 (16.09.2020)

- » Cấu hình softphone VTGO-PC-Lite trên PC (thay thế cho CIPC) (15.09.2020)

- » Import CUCM Vmware WorkStation lên ESXi (15.09.2020)

- » Import CUPS Vmware WorkStation lên ESXi (15.09.2020)