CHƯƠNG 2: CUT-THROUGH, ROUTING VÀ SWITCHING, MPF, INSPECTION - Phần 2

LAB 2.5: THỰC HIỆN DỰ PHÒNG VỚI SLA

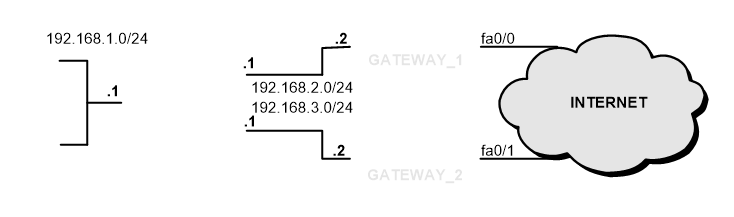

1. Mô tả

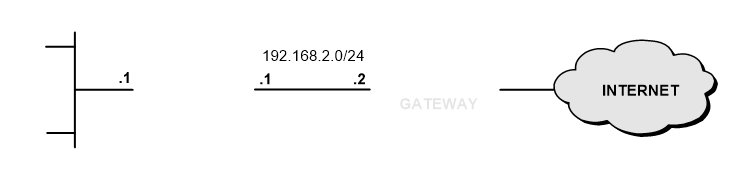

Thực hiện tính năng dự phòng với SLA, với việc thực hiện giám sát sự tồn tại của đối tượng thông qua icmp request kết hợp với tuyến tĩnh, khi đối tượng không reply, tuyến tĩnh sẽ không còn trong bảng định tuyến. Khi đối tượng có thể tiếp tục reply, tuyến tĩnh lại tiếp tục thêm vào bảng định tuyến. Đối tượng có thể là địa chỉ của cổng, của PC..., đảm bảo icmp request có thể được xử lý bởi đối tượng này.

Khi luồng dữ liệu ra Internet ASA sẽ chọn GATEWAY_1 (PRIMARY)

Khi việc giám sát đối tượng trên tuyến PRIMARY thất bại, tuyến BACKUP (GATEWAY_2) sẽ được chọn.

2.Cấu hình

Cấu hình tham số cho tiến trình SLA:

ASA(config)# sla monitor 1

Xác định giao thức thực hiện giám sát (ICMP), trong đó 203.162.4.190 sẽ là đối tượng được giám sát (tracked object), và cổng sẽ thực hiện gửi ICMP:

ASA(config-sla-monitor)# type echo protocol ipIcmpEcho 203.162.4.190 interface outside_1

Xác định thời điểm thực hiện giám sát đối tượng:

ASA(config)# sla monitor schedule 1 start-time now life forever

Kết hợp tuyến tĩnh được giám sát với tiến trình SLA:

ASA(config)# track 100 rtr 1 reachability

Cấu hình tiến trình giám sát cho tuyến Primary:

ASA(config)# route outside_1 0 0 192.168.2.2 track 100

Đảm bảo cho tuyến Backup có AD lớn hơn tuyến Primary:

ASA(config)# route outside_2 0 0 192.168.3.2 10

ASA(config)# no nat-control

Cấu hình DHCP trên ASA:

ASA(config)# dhcpd address 192.168.1.2-192.168.1.254 inside

ASA(config)# dhcpd enable inside

3. Cấu hình đầy đủ

ASA

ASA Version 8.0(2)

!

hostname ASA

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface Ethernet0/0

nameif inside

security-level 100

ip address 192.168.1.1 255.255.255.0

!

interface Ethernet0/1

nameif outside_1

security-level 0

ip address 192.168.2.1 255.255.255.0

!

interface Ethernet0/2

nameif outside_2

security-level 0

ip address 192.168.3.1 255.255.255.0

!

interface Ethernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

shutdown

no nameif

no security-level

no ip address

management-only

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

access-list ICMP extended permit icmp any any

access-group ICMP in interface outside_1

access-group ICMP in interface outside_2

route outside_1 0.0.0.0 0.0.0.0 192.168.2.2 1 track 100

route outside_2 0.0.0.0 0.0.0.0 192.168.3.2 10

sla monitor 1

type echo protocol ipIcmpEcho 203.162.4.190 interface outside_1

sla monitor schedule 1 life forever start-time now

no crypto isakmp nat-traversal

!

track 100 rtr 1 reachability

telnet timeout 5

ssh timeout 5

console timeout 0

dhcpd address 192.168.1.2-192.168.1.254 inside

dhcpd enable inside

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

!

service-policy global_policy global

prompt hostname context

Cryptochecksum:5c95986550b4487314e418bb01c2f180

: end

GATEWAY_1

Building configuration...

Current configuration : 1181 bytes

!

hostname GATEWAY_1

!

no crypto isakmp ccm

!

interface FastEthernet0/0

ip address 192.168.2.2 255.255.255.0

ip nat inside

ip virtual-reassembly

duplex auto

speed auto

!

interface FastEthernet0/1

ip address dhcp

ip nat outside

ip virtual-reassembly

duplex auto

speed auto

!

ip classless

ip route 192.168.1.0 255.255.255.0 192.168.2.1

!

ip http server

no ip http secure-server

ip nat inside source list 1 interface FastEthernet0/1 overload

!

access-list 1 permit 192.168.1.0 0.0.0.255

access-list 1 permit 192.168.2.0 0.0.0.255

!

GATEWAY_2

Building configuration...

Current configuration : 1128 bytes

!

hostname GATEWAY_2

!

!

interface FastEthernet0/0

ip address 192.168.3.2 255.255.255.0

ip nat inside

ip virtual-reassembly

duplex auto

speed auto

!

interface FastEthernet0/1

ip address dhcp

ip nat outside

ip virtual-reassembly

duplex auto

speed auto

!

ip classless

ip route 192.168.1.0 255.255.255.0 192.168.3.1

!

ip http server

no ip http secure-server

ip nat inside source list 1 interface FastEthernet0/1 overload

!

access-list 1 permit 192.168.1.0 0.0.0.255

access-list 1 permit 192.168.2.0 0.0.0.255

!

4. Kiểm tra

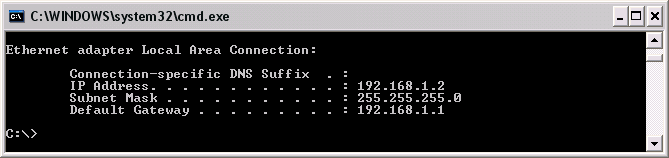

Địa chỉ được nhận từ DHCP:

GATEWAY_1#sh ip interface brief fa0/1

Interface IP-Address OK? Method Status Protocol

FastEthernet0/1 10.215.219.98 YES DHCP up up

GATEWAY_2#sh ip interface brief fa0/1

Interface IP-Address OK? Method Status Protocol

FastEthernet0/1 10.215.219.96 YES DHCP up up

Thông tin tuyến tĩnh:

GATEWAY_1#sh ip route static

S 192.168.1.0/24 [1/0] via 192.168.2.1

S* 0.0.0.0/0 [254/0] via 10.215.219.254

GATEWAY_2#sh ip route static

S 192.168.1.0/24 [1/0] via 192.168.3.1

S* 0.0.0.0/0 [254/0] via 10.215.219.254

Thông tin DHCP:

ASA(config)# sh dhcpd binding

IP address Hardware address Lease expiration Type

192.168.1.2 0100.1c25.7a1d.48 3438 seconds Automatic

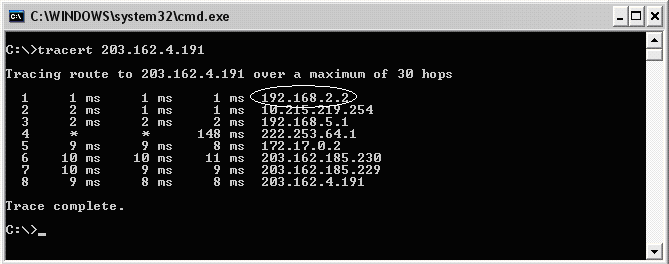

Tuyến Primary được thêm vào bảng định tuyến:

ASA(config)# sh route

Gateway of last resort is 192.168.2.2 to network 0.0.0.0

C 192.168.1.0 255.255.255.0 is directly connected, inside

C 192.168.2.0 255.255.255.0 is directly connected, outside_1

C 192.168.3.0 255.255.255.0 is directly connected, outside_2

S* 0.0.0.0 0.0.0.0 [1/0] via 192.168.2.2, outside_1

Thực hiện shutdown cổng fa0/1 trên GATEWAY_1:

GATEWAY_1(config)#interface fa0/1

GATEWAY_1(config-if)#shut

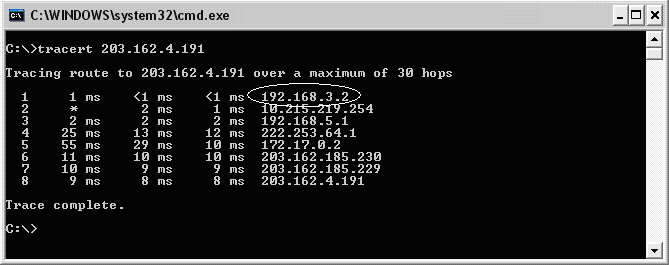

Khi tiến trình kiểm tra từ ASA đến địa chỉ 203.162.4.190 bằng ICMP không nhận được reply, tuyến Backup sẽ thay tuyến Primary.

ASA(config)# sh route

Gateway of last resort is 192.168.3.2 to network 0.0.0.0

C 192.168.1.0 255.255.255.0 is directly connected, inside

C 192.168.2.0 255.255.255.0 is directly connected, outside_1

C 192.168.3.0 255.255.255.0 is directly connected, outside_2

S* 0.0.0.0 0.0.0.0 [10/0] via 192.168.3.2, outside_2

Thực hiện no shut trên cổng GATEWAY_1, tuyến PRIMARY sẽ được đặt lại bảng định tuyến:

GATEWAY_1(config)#interface fa0/1

GATEWAY_1(config-if)#no shut

LAB 2.6: THỰC HIỆN QOS TRÊN ASA VỚI MQC

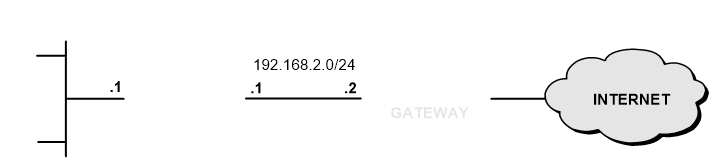

Hình 2.25

1. Mô tả

Cấu hình Qos trên ASA với yêu cầu:

- Dịch vụ telnet sẽ luôn được ưu tiên và gửi trước.

- Dịch vụ http sẽ bị hạn chế với tốc độ (policing) 256Kbps.

- Những dịch vụ còn lại sẽ bị hạn chế với tốc độ 512Kbps.

2. Cấu hình

Tạo class-map cho giao thức telnel:

ASA(config)# class-map TELNET

ASA(config-cmap)# match port tcp eq 23

Tạo class-map cho giao thức http:

ASA(config)# class-map HTTP

ASA(config-cmap)# match port tcp eq 80

Tạo policy-map:

ASA(config)# policy-map POLICY

Dùng hàng đợi ưu tiên cho dịch vụ telnet:

ASA(config-pmap)# class TELNET

ASA(config-pmap-c)# priority

Hạn chế tốc độ dịch vụ http là 256Kb với hướng ra:

ASA(config-pmap-c)# class HTTP

ASA(config-pmap-c)# police output 256000

Policing tất cả các dịch vụ còn lại là 512Kb:

ASA(config-pmap)# class class-default

ASA(config-pmap-c)# police output 512000

Kích hoạt hàng đợi ưu tiên trên cổng outside:

ASA(config)# priority-queue outside

Gán chính sách lên cổng outside:

ASA(config)# service-policy POLICY interface outside

ASA(config)# no nat-control

3. Cấu hình đầy đủ

GATEWAY

hostname GATEWAY

!

interface FastEthernet0/0

ip address 192.168.2.2 255.255.255.0

ip nat inside

ip virtual-reassembly

duplex auto

speed auto

!

interface FastEthernet0/1

ip address dhcp

ip nat outside

ip virtual-reassembly

duplex auto

speed auto

!

ip route 192.168.1.0 255.255.255.0 192.168.2.1

!

ip http server

no ip http secure-server

ip nat inside source list 1 interface FastEthernet0/1 overload

!

access-list 1 permit 192.168.1.0 0.0.0.255

access-list 1 permit 192.168.2.0 0.0.0.255

!

line vty 0 4

privilege level 15

no login

ASA

hostname ASA

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface Ethernet0/0

nameif inside

security-level 100

ip address 192.168.1.1 255.255.255.0

!

interface Ethernet0/1

nameif outside

security-level 0

ip address 192.168.2.1 255.255.255.0

!

interface Ethernet0/2

shutdown

no nameif

no security-level

no ip address

!

interface Ethernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

shutdown

no nameif

no security-level

no ip address

management-only

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

access-list ICMP extended permit icmp any any

access-group ICMP in interface outside

route outside 0.0.0.0 0.0.0.0 192.168.2.2 1

!

priority-queue outside

tx-ring-limit 256

!

class-map TELNET

match port tcp eq telnet

class-map HTTP

match port tcp eq www

class-map inspection_default

match default-inspection-traffic

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map POLICY

class TELNET

priority

class HTTP

police output 256000

class class-default

police output 512000

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

!

service-policy global_policy global

service-policy POLICY interface outside

prompt hostname context

Cryptochecksum:5c95986550b4487314e418bb01c2f180

4. Kiểm tra

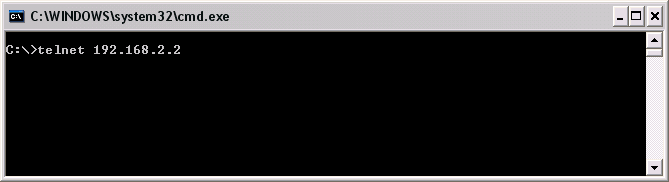

Thực hiện telnet từ PC đến 192.168.2.2 (hình 2.26).

Số lượng gói thuộc hàng đợi ưu tiên được gửi:

ASA# sh service-policy priority

Interface outside:

Service-policy: POLICY

Class-map: TELNET

Priority:

Interface outside: aggregate drop 0, aggregate transmit 15

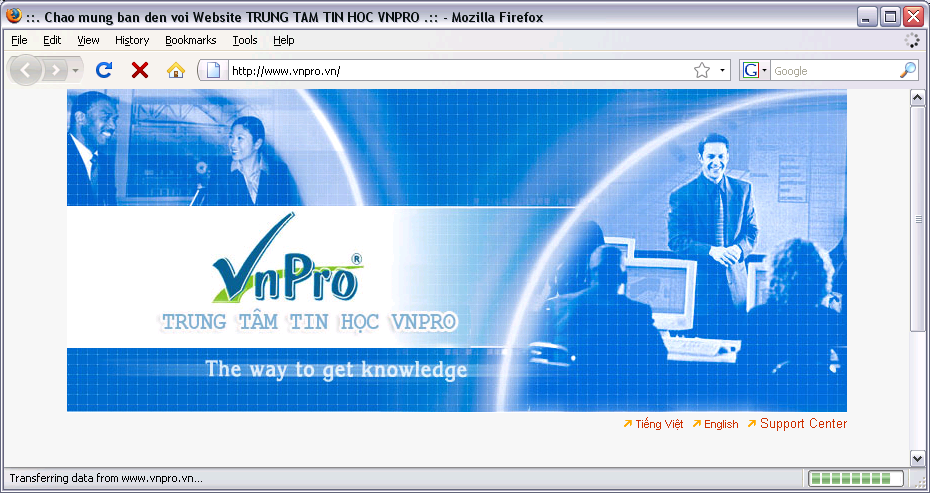

Thực hiện truy cập dịch vụ web (hình 2.27).

Và những loại dịch vụ khác (hình 2.28).

Số lượng gói theo mỗi lớp với conformed là số gói được gửi:

ASA# sh service-policy police

Interface outside:

Service-policy: POLICY

Class-map: HTTP

Output police Interface outside:

cir 256000 bps, bc 8000 bytes

conformed 1036 packets, 133039 bytes; actions: transmit

exceeded 0 packets, 0 bytes; actions: drop

conformed 0 bps, exceed 0 bps

Class-map: class-default

Output police Interface outside:

cir 512000 bps, bc 16000 bytes

conformed 3473 packets, 3605356 bytes; actions: transmit

exceeded 0 packets, 0 bytes; actions: drop

conformed 118992 bps, exceed 0 bps

LAB 2.7: THỰC HIỆN INSPECTION HTTP NÂNG CAO

1. Mô tả

Thực hiện inspect http với yêu cầu: không cho phép truy cập vào những trang web: nhacso.net, nghenhac.info, mp3.zing.vn, nhac.vui.vn.

Thực hiện inspect icmp cho phép nhận icmp echo reply trở về mà không cần cấu hình ACL.

2. Cấu hình

Tạo giá trị regex:

ASA(config)# regex URL_1 "nhacso\.net"

ASA(config)# regex URL_2 "nghenhac\.info"

ASA(config)# regex URL_3 "mp3\.zing\.vn"

ASA(config)# regex URL_4 "nhac\.vui\.vn"

Kiểm tra regex định nghĩa hợp lệ:

ASA(config)# test regex www.nhacso.net "nhacso\.net"

INFO: Regular expression match succeeded.

Cấu hình class-map để kết hợp những regex vào cùng lớp:

ASA(config)# class-map type regex match-any URL

ASA(config-cmap)# match regex URL_1

ASA(config-cmap)# match regex URL_2

ASA(config-cmap)# match regex URL_3

ASA(config-cmap)# match regex URL_4

Định nghĩa class-type inspect cho http (class-map lớp 7):

ASA(config)# class-map type inspect http HTTP

Thực hiện điều kiện match:

ASA(config-cmap)# match request header host regex class URL

Định nghĩa policy-map type inspect cho http (policy-map lớp 7):

ASA(config)# policy-map type inspect http HTTP

ASA(config-pmap)# class HTTP

Xác định hành động khi điều kiện so trùng:

ASA(config-pmap-c)# reset log

Định nghĩa class-map lớp 3&4:

ASA(config)# class-map HTTP_TRAFFIC

ASA(config-cmap)# match port tcp eq 80

Định nghĩa policy-map lớp 3&4:

ASA(config)# policy-map HTTP_POLICY

ASA(config-pmap)# class HTTP_TRAFFIC

Kết hợp với policy-map lớp 7:

ASA(config-pmap-c)# inspect http HTTP

Gán policy-map lớp 3&4 lên cổng inside:

ASA(config)# service-policy HTTP_POLICY interface inside

Thực hiện inspect icmp trong class inspection_default, để giám sát trạng thái của icmp cho phép echo reply trả về:

ASA(config)# policy-map global_policy

ASA(config-pmap)# class inspection_default

ASA(config-pmap-c)# inspect icmp

ASA(config)# no nat-control

3. Cấu hình đầy đủ

GATEWAY

hostname GATEWAY

!

interface FastEthernet0/0

ip address 192.168.2.2 255.255.255.0

ip nat inside

ip virtual-reassembly

duplex auto

speed auto

!

interface FastEthernet0/1

ip address dhcp

ip nat outside

ip virtual-reassembly

duplex auto

speed auto

!

ip route 192.168.1.0 255.255.255.0 192.168.2.1

!

ip http server

no ip http secure-server

ip nat inside source list 1 interface FastEthernet0/1 overload

!

access-list 1 permit 192.168.1.0 0.0.0.255

access-list 1 permit 192.168.2.0 0.0.0.255

!

ASA

hostname ASA

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface Ethernet0/0

nameif inside

security-level 100

ip address 192.168.1.1 255.255.255.0

!

interface Ethernet0/1

nameif outside

security-level 0

ip address 192.168.2.1 255.255.255.0

!

interface Ethernet0/2

shutdown

no nameif

no security-level

no ip address

!

interface Ethernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

shutdown

no nameif

no security-level

no ip address

management-only

!

passwd 2KFQnbNIdI.2KYOU encrypted

regex URL_1 "nhacso\.net"

regex URL_2 "nghenhac\.info"

regex URL_3 "mp3\.zing\.vn"

regex URL_4 "nhac\.vui\.vn"

ftp mode passive

no failover

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

route outside 0.0.0.0 0.0.0.0 192.168.2.2 1

timeout xlate 3:00:00

!

class-map HTTP_TRAFFIC

match port tcp eq www

class-map type regex match-any URL

match regex URL_1

match regex URL_2

match regex URL_3

match regex URL_4

class-map type inspect http match-all HTTP

match request header host regex class URL

class-map inspection_default

match default-inspection-traffic

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map type inspect http HTTP

parameters

class HTTP

reset log

policy-map HTTP_POLICY

class HTTP_TRAFFIC

inspect http HTTP

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

inspect icmp

!

service-policy global_policy global

service-policy HTTP_POLICY interface inside

prompt hostname context

Cryptochecksum:5c95986550b4487314e418bb01c2f180

4. Kiểm tra

Đảm bảo tính năng logging được kích hoạt để cho phép hiển thị log:

ASA(config)# logging on

ASA(config)# logging console notifications

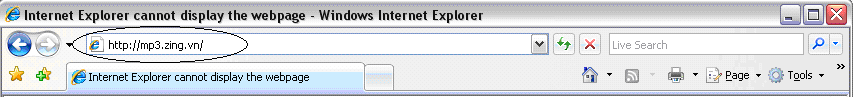

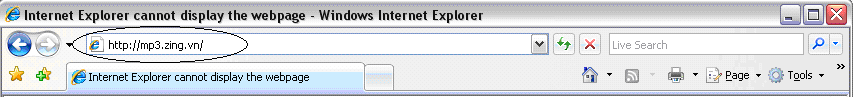

Thực hiện truy cập web với những URL được địng nghĩa trong regex (hình 2.30, hình 2.31).

%ASA-5-415008:HTTP - matched Class 22: HTTP in policy-map HTTP, header matched - Resetting connection from inside:192.168.1.2/1193 to outside: 123.30.51.29/80

%ASA-5-304001: 192.168.1.2 Accessed URL 123.30.51.29:/

%ASA-5-415008: HTTP - matched Class 22: HTTP in policy-map HTTP, header matched - Resetting connection from inside:192.168.1.2/1199 to outside: 222.255.122.16/80

%ASA-5-304001: 192.168.1.2 Accessed URL 222.255.122.16:/

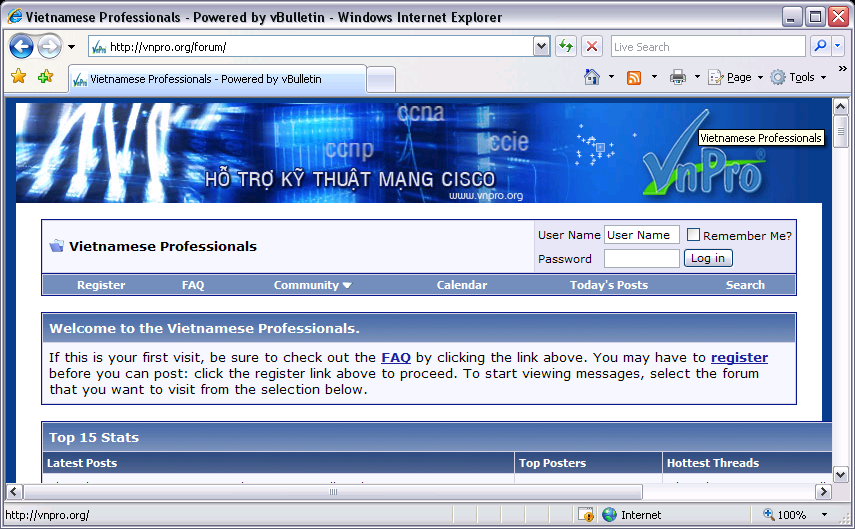

Tất cả các kết nối sẽ bị reset, việc truy cập không thành công. Tuy nhiên những URL không nằm trong phần regex sẽ vẫn truy cập bình thường (hình 2.32).

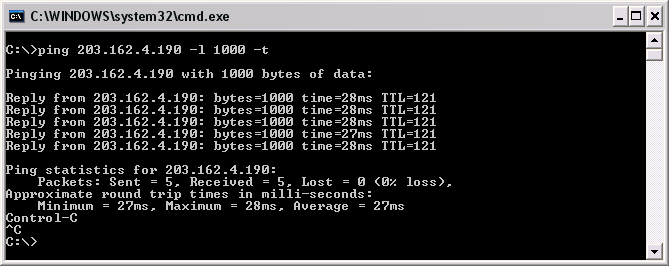

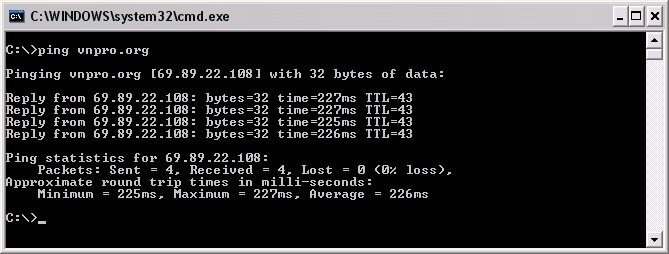

Nhận thành công echo-reply (hình 2.33).

ASA(config)# sh conn

1 in use, 17 most used

ICMP out 69.89.22.108:0 in 192.168.1.2:1024 idle 0:00:00 bytes 32

ASA(config)# sh service-policy interface inside inspect http

Interface inside:

Service-policy: HTTP_POLICY

Class-map: HTTP_TRAFFIC

Inspect: http HTTP, packet 479, drop 7, reset-drop 7

protocol violations

packet 0

class HTTP

reset log, packet 7

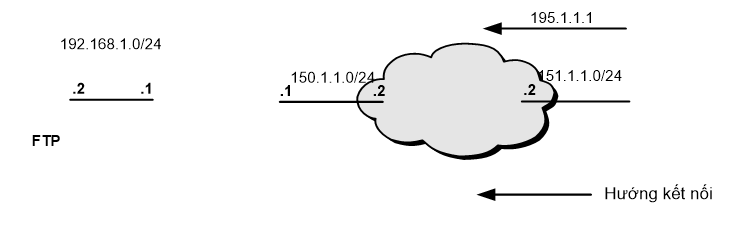

LAB 2.8: THỰC HIỆN INSPECTION FTP NÂNG CAO

1. Mô tả

Thực hiện inspect ftp, đảm bảo người dùng khi đăng nhập với tài khoản không phải admin và sử dụng những phương thức như xóa tập tin, gửi tập tin, xóa thư mục, tạo thư mục sẽ bị reset kết nối. Nếu đăng nhập với admin, nguời dùng có thể sử dụng được tất cả các phương thức ftp.

Thực hiện NAT tĩnh, để cho phép người dùng bên ngoài truy cập vào 192.168.1.2 bằng 195.1.1.1.

2. Cấu hình

Cấu hình NAT tĩnh:

ASA(config)# static (DMZ,outside) 195.1.1.1 192.168.1.2

Cấu hình ACL để cho phép truy cập dịch vụ:

ASA(config)# access-list FTP permit tcp any host 195.1.1.1 eq 21

ASA(config)# access-group FTP in interface outside

Tạo regex:

ASA(config)# regex USERNAME "admin"

Định nghĩa class-map lớp 7:

ASA(config)# class-map type inspect ftp match-all CLASS_L7

ASA(config-cmap)# match not username regex USERNAME

ASA(config-cmap)# match request-command dele put rmd mkd

Định nghĩa policy-map lớp 7:

ASA(config)# policy-map type inspect ftp POLICY_L7

ASA(config-pmap)# class CLASS_L7

ASA(config-pmap-c)# reset log

ASA(config)# access-list INSPECT_FTP permit tcp any host 195.1.1.1 eq 21

Định nghĩa class-map lớp 3&4:

ASA(config)# class-map CLASS_L34

ASA(config-cmap)# match access-list INSPECT_FTP

Định nghĩa policy-map lớp 3&4:

ASA(config)# policy-map POLICY_L34

Kết hợp với policy-map lớp 7:

ASA(config-pmap)# class CLASS_L34

ASA(config-pmap-c)# inspect ftp strict POLICY_L7

Gán policy-map lớp 3&4 lên cổng outside:

ASA(config)# service-policy POLICY_L34 interface outside

3. Cấu hình đầy đủ

ASA

ASA Version 8.0(2)

!

hostname ASA

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface Ethernet0/0

nameif DMZ

security-level 50

ip address 192.168.1.1 255.255.255.0

!

interface Ethernet0/1

nameif outside

security-level 0

ip address 150.1.1.1 255.255.255.0

!

interface Ethernet0/2

shutdown

no nameif

no security-level

no ip address

!

interface Ethernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

shutdown

no nameif

no security-level

no ip address

management-only

!

passwd 2KFQnbNIdI.2KYOU encrypted

regex USERNAME "admin"

ftp mode passive

access-list FTP extended permit tcp any host 195.1.1.1 eq ftp

access-list INSPECT_FTP extended permit tcp any host 195.1.1.1 eq ftp

nat-control

static (DMZ,outside) 195.1.1.1 192.168.1.2 netmask 255.255.255.255

access-group FTP in interface outside

route outside 0.0.0.0 0.0.0.0 150.1.1.2 1

!

class-map CLASS_L34

match access-list INSPECT_FTP

class-map inspection_default

match default-inspection-traffic

class-map type inspect ftp match-all CLASS_L7

match not username regex USERNAME

match request-command put dele mkd rmd

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

inspect icmp

policy-map type inspect ftp POLICY_L7

parameters

class CLASS_L7

reset log

policy-map POLICY_L34

class CLASS_L34

inspect ftp strict POLICY_L7

!

service-policy global_policy global

service-policy POLICY_L34 interface outside

prompt hostname context

Cryptochecksum:5c95986550b4487314e418bb01c2f180

: end

4. Kiểm tra

Đảm bảo tạo hai tài khoản admin và vnpro trên FTP Server.

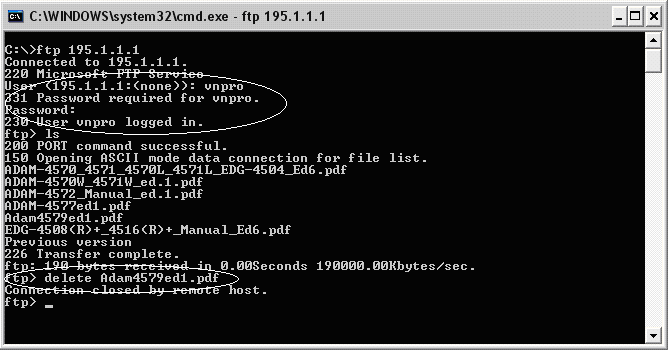

Truy cập dịch vụ FTP với vnpro.

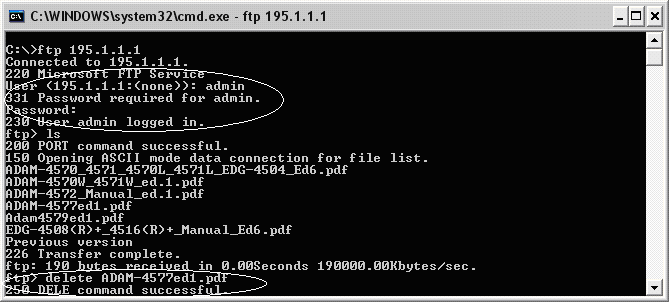

Với việc xóa tập tin, kết nối bị reset (hình 2.35).

ASA(config)# %ASA-5-303005: Strict FTP inspection matched Class 21: CLASS_L7 in policy-map POLICY_L7, Reset connection from outside:151.1.1.1/1399 to DMZ:192.168.1.2/21

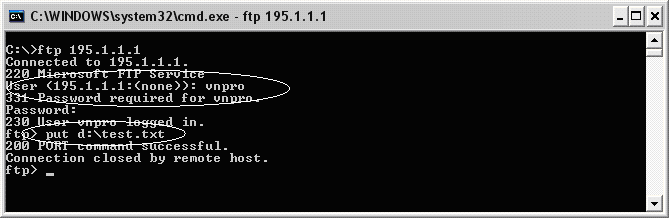

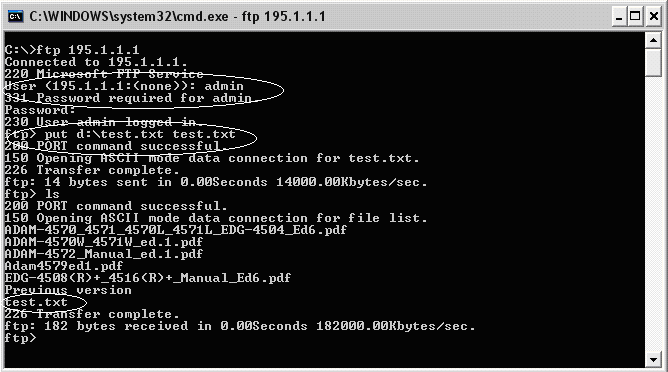

Với việc chép tập tin lên FTP, kết nối cũng bị reset (hình 2.36).

%ASA-5-303005: Strict FTP inspection matched Class 21: CLASS_L7 in policy-map POLICY_L7, Reset connection from outside:151.1.1.1/1404 to DMZ:192.168.1.2/21

Khi đăng nhập với admin, thực hiện xóa tập tin thành công (hình 2.37).

Thực hiện gửi tập tin lên FTP thành công (hình 2.38).

ASA(config)# sh service-policy interface outside inspect ftp

Interface outside:

Service-policy: POLICY_L34

Class-map: CLASS_L34

Inspect: ftp strict POLICY_L7, packet 131, drop 0, reset-drop 5

class CLASS_L7

reset log, packet 5

Link Phần 1 : https://vnpro.vn/thu-vien/chuong-2-cutthrough-routing-va-switching-mpf-inspection-phan-1-3644.html

Thông tin khác

- » CHƯƠNG 2: CUT-THROUGH, ROUTING VÀ SWITCHING, MPF, INSPECTION - Phần 1 (22.09.2020)

- » CHƯƠNG 1 : TỔNG QUÁT HOẠT ĐỘNG VÀ CẤU HÌNH CƠ BẢN THIẾT BỊ ASA - Phần 2 (18.09.2020)

- » CHƯƠNG 1 : TỔNG QUÁT HOẠT ĐỘNG VÀ CẤU HÌNH CƠ BẢN THIẾT BỊ ASA - Phần 3 (18.09.2020)

- » CHƯƠNG 1 : TỔNG QUÁT HOẠT ĐỘNG VÀ CẤU HÌNH CƠ BẢN THIẾT BỊ ASA - Phần 1 (17.09.2020)

- » Import CUC Vmware WorkStation lên ESXi- Phần 1 (16.09.2020)

- » Import CUC Vmware WorkStation lên ESXi- Phần 2 (16.09.2020)

- » Cấu hình softphone VTGO-PC-Lite trên PC (thay thế cho CIPC) (15.09.2020)

- » Import CUCM Vmware WorkStation lên ESXi (15.09.2020)